Alt om hashing

I dagens digitale verden er datasikkerhed en stor bekymring for enkeltpersoner og organisationer. Fra adgangskodebeskyttelse til dataintegritet er det vigtigt at have robuste mekanismer på plads for at sikre fortroligheden og ægtheden af følsomme oplysninger. Det er her hashing kommer ind.

Hashing, en grundlæggende kryptografisk teknik, tilbyder en kraftfuld løsning for irreversibelt at sikre dataene.

I denne artikel vil vi dykke ned i detaljerne om hashing, udforske, hvordan det fungerer, dets applikationer og dets relevans i it-sikkerhedslandskabet.

Få 200% bonus efter din første indbetaling. Brug denne kampagnekode: argent2035

🚀 Hvad er hash?

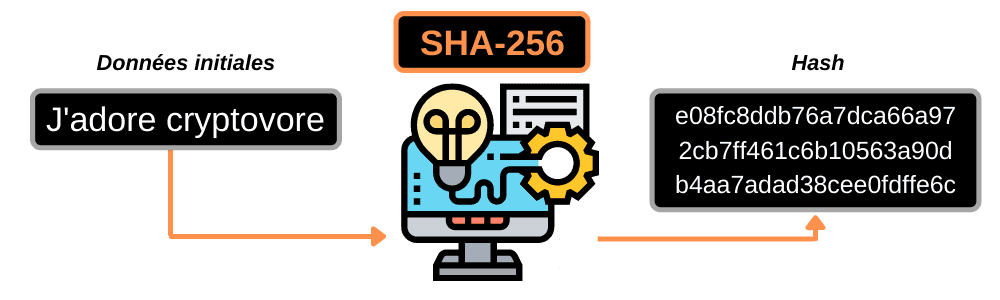

Hash er i enkle vendinger en matematisk transformation, der tager data i variabel størrelse og konverterer dem til et unikt digitalt fingeraftryk i fast størrelse. Dette aftryk, ofte kaldet "hash", er en kryptografisk digest, der opsummerer alle data af irreversibel oprindelse.

Med andre ord er det praktisk talt umuligt at rekonstruere de originale data fra hashen, hvilket gør hashing til en væsentlig envejsteknik for at sikre fortrolighed og informationsintegritet.

En af de mest almindelige anvendelser af hashing er kontrol af dataintegritets. Ved at beregne fingeraftrykket af en fil eller et datasæt, bliver det muligt at opdage enhver ændring eller modifikation af dataene.

Selv en mindre ændring i de originale data vil resultere i et helt andet fingeraftryk, hvilket gør det nemt at identificere fejl eller forsøg på manipulationer hurtigt.

Hashen finder også sin plads inden for kryptografi og tilbyder en stærk adgangskodebeskyttelse og følsomme oplysninger. I stedet for at gemme adgangskoder direkte i en database, hashkrydser sikre systemer dem, før de gemmer dem.

Når brugeren indtaster sin adgangskode, hashes den igen og sammenlignes med den gemte værdi til verifikation. Således, selv i tilfælde af uautoriseret adgang til databasen, forbliver adgangskoderne ulæselige.

Det er dog ikke alle hashing-algoritmer, der er skabt lige. Nogle anses for at være forældede eller sårbare over for avancerede kryptografiske angreb.

Sikkerhedseksperter anbefaler brugen af robuste og veletablerede algoritmer, såsom SHA-256 eller SHA-512, for at sikre optimal sikkerhed.

🚀Hvorfor hashen?

Det er vigtigt at bruge hashen for at kunne sikre de transaktioner, der allerede er gennemført, og også de kommende.

Når en ændring er lavet på netværket, bliver du absolut nødt til at ændre alle de tidligere blokke samt deres tilhørende hashes. Hvis vi foretager en ændring på hele netværket, vil den hash, der vil blive genereret, være din.

Artikel at læse: Alt om kendelse

Du bliver nødt til at sammenligne din hash såvel som for netværket for ikke at validere en transaktion.

Faktisk er hashen et af de væsentlige elementer for konstitutionen af et Markel-træ. Det er derfor muligt for visse kryptovalutaer at kombinere flere hash-funktioner, som har forskellige egenskaber end de andre.

🚀Reglerne og egenskaberne ved hashing

For at en hashfunktion skal være korrekt, skal den følge visse regler og egenskaber:

- Længden af underskriften brugt skal altid være det samme, uanset hvor meget data du har indtastet. Senere vil vi se, hvad længden af fingeraftrykkene er i hash-funktionerne.

- Fra fingeraftryk, det er umuligt at finde de originale data: funktionerne i hashen virker kun i én retning.

- Det er ikke muligt at forudsige en signatur. Det er umuligt for dig at prøve at forestille dig signaturen ved at undersøge dataene.

- Hvis du har flere data, skal hver data har forskellige signaturer.

🚀Sådan fungerer hashing

I virkeligheden er hashing en automatiseret proces, der har potentiale til at blive sammenlignet med de koder, der sendes ud under krig.

I teorien er det simpelthen nødvendigt at tilføje, flytte eller transformere de forskellige tegn i en besked for at opnå en kode, som skal være helt anderledes end de andre og unik i sin art.

Artikel at læse: Få crowdfunding til dit projekt

Hashen giver dig mulighed for at generere en fast kode fra et variabelt komplementært input. Selvom længden af strengen er mere end 5 bogstaver eller endda 500 ord, bør den stadig kun returnere et resultat med en enkelt størrelse.

Hash-funktioner indeholder alle de samme egenskaber. Som er :

- Determinist : direkte, efter passagen gennem kværnen af den pågældende funktion, skal resultatet af meddelelsen under alle omstændigheder være uforanderligt: steder, øjeblik, gentagelse, ...

- La modstand : Resultatet opnået fra funktionen må ikke tillade nogen på noget tidspunkt at gå tilbage til den oprindelige besked.

- Distinct : Resultatet opnået fra funktionen vedrørende to ens meddelelser må ikke være ens, men snarere forskellige og let identificerbare.

- Enestående : efter analyse kan to forskellige meddelelser ikke komme ud med det samme resultat.

- Effektiv : resultatet må ikke forsinkes, det skal være øjeblikkeligt.

Interessen ved hashing er derfor at standardisere indholdet til at have et identisk antal tegn og at kunne identificere dataene på en unik måde for en besked til en anden.

🚀Praktisk brug af forskellige hash-funktioner

Denne liste er slet ikke komplet, da der er flere andre anvendelser af disse funktioner:

- Sammenligningen mellem adgangskoder : som sagt, når du gemmer din adgangskode, er alt gjort for sikkerheden.

- Bekræftelse af dine downloadede data : i nogle tilfælde for eksempel, når du downloader en fil fra internettet, er den originale signatur af filen tilgængelig.

Det vises enten direkte på webstedet eller i en anden fil, som er separat. For at forsikre dig om, at filen er korrekt downloadet, skal du blot kontrollere, at signaturen på filen faktisk er den samme som den, der er angivet.

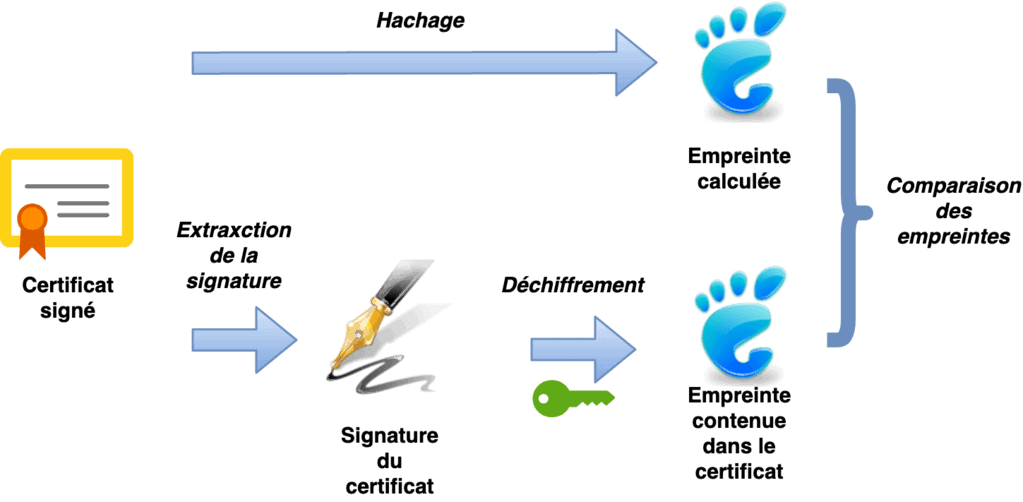

- Digital eller elektronisk underskrift af dokumenters: her sendes dokumenterne direkte til en hash-funktion. Dokumenterne sendes samtidig med fingeraftrykkene. Brugeren skal kun dechifrere det modtagne fingeraftryk og verificere, at det svarer til beregningen af det fingeraftryk, der er knyttet til de modtagne data.

- Brug af hash-tabel : hvis du vil gøre det, bliver du nødt til at bruge det i softwareudvikling for at få alt til at gå godt.

- Angående datalagring : For at forsikre dig om tilstedeværelsen af dokumentet, bliver du nødt til at forsikre dig selv om, at signaturen også er der, så du ikke behøver at gemme den igen. Dette er meget værdsat, for hvis det er en fil, der er stor, vil det tage dig meget kortere tid, før beregningen af signaturen på det registrerede fingeraftryk skal udføres.

🚀Brug af hash-kodning

Funktionen, der holder dine adgangskoder sikre, er den, der tager teksten i dit kodeord og maler den til en signatur. Denne signatur kaldes også Empreinte '.

Computeren sender ikke din adgangskode til en server, den sender kun din adgangskodesignatur. På nuværende tidspunkt gemmer serveren ikke adgangskoden, men derimod signaturen, der er blevet malet.

Artikel at læse: Sådan satser du på live tv-spil på 1xbet

Få 200% bonus efter din første indbetaling. Brug denne officielle kampagnekode: argent2035

Når computeren opretter forbindelse, vil serveren ikke bekræfte identiteten af din adgangskode, men snarere om signaturen på din adgangskode er den samme som den, der er registreret.

Så du skal ikke bekymre dig om, at nogen bruger din adgangskode, for hash-funktionen reducerer risikoen for trafik med adgangskodeslibning.

🚀Berømte hash-funktioner

Nu vil vi introducere nogle berømte funktioner og nogle websteder, der hjælper dig.

⚡️MD5

Nogle mennesker har sikkert allerede hørt om det. Denne hash-funktion er meget veludnyttet og mere sikkerhedsmæssigt tilrådes det at skifte til den mest robuste version, der findes, fordi konsekvenserne af kollisioner er til stede.

Artikel at læse: Administrer dine virksomhedskonti godt

Bemærk, at denne funktion direkte returnerer en 128-bit hash.

⚡️SHA1

SHA1 var tidligere afløserfunktionen for MD5, fordi den sendte 160-bit hashes, og den gav ingen chance for at støde på kollisioner.

Dette ændrede sig fra 2004-2005, hvor flere angreb viste mulighederne for at generere kollisioner.

Siden den dato er det ikke rigtig tilrådeligt at bruge denne funktion i SHA1. Men i dag bruger mange mennesker stadig denne funktion.

Fra den 31. december 2016 er digitale certifikater, der brugte SHA1, ikke længere gyldige.

⚡️SHA2

Består af SHA256 et SHA512, de er de to største standarder, der i øjeblikket er i brug.

Det siger vi med sikkerhed, fordi vi endnu ikke har fundet nogen sikkerhedssårbarheder på disse forskellige funktioner. De har mulighed for at producere signaturer i højden af hhv 256 og 512 bit.

Til sidst vil vi præsentere dig for nogle sider, der giver dig mulighed for at generere digitale signaturer med filer eller data, og også bruge forskellige hash-funktioner.

- Hvis du vil kryptere en tekst, har du: http//www.cryptage-md5.com/

- For at kryptere på engelsk: http://onlinemd5.com/

Sørg for at bruge dem godt for at udnytte deres funktioner.

🚀Konklusion

Hash er mere end bare en matematisk funktion. Det er et kraftfuldt værktøj inden for computersikkerhed. I denne artikel undersøgte vi det grundlæggende i hashing og dets relevans i nutidens digitale landskab.

Vi har erfaret, at hashing er en effektiv metode til at verificere dataintegritet, opdage manipulation eller fejl. Desuden spiller det en afgørende rolle i at sikre adgangskoder, gøre dem ubrydelige og dermed beskytte følsomme oplysninger.

Artikel at læse: Hvordan finansierer du dit projekt på et stramt budget?

Ud over disse almindelige anvendelser opdagede vi også de mange anvendelser af hashing inden for forskellige computerområder. Uanset om det er til datalagring, deduplikering, hashtabeller eller informationshentning, viser hashing sig at være det et alsidigt og effektivt værktøj.

Det er dog afgørende at vælge hashing-algoritmen omhyggeligt efter de specifikke behov. nuværende standarder, såsom SHA-256 eller SHA-512, giver højere niveauer af sikkerhed og bør foretrækkes frem for forældede eller sårbare algoritmer.

Foires aux spørgsmål

⚡️Hvad bruger vi en hash til?

Det interessante i hashen er på ingen måde de pågældende data, men derimod deres signaturer, som tillader et godt niveau af datasikkerhed.

⚡️Hvad er en kollision i hashing?

En kollision er repræsenteret, når flere forskellige data fra hinanden giver det samme fingeraftryk. Men bare rolig, hvis dette sker, for det er kun et spørgsmål om at foretage et simpelt tjek, om fingeraftrykket, som vi modtog for dataene, er det samme med det afsendte data.

Vi blev færdige !!

Vi håber, du var tilfreds, og at hash-funktioner ikke rummer flere hemmeligheder for dig.

Skriv en kommentar