Alles über Hashing

In der heutigen digitalen Welt ist die Datensicherheit ein wichtiges Anliegen für Einzelpersonen und Organisationen. Vom Passwortschutz bis zur Datenintegrität ist es wichtig, über robuste Mechanismen zu verfügen, um die Vertraulichkeit und Authentizität sensibler Informationen sicherzustellen. Hier kommt Hashing ins Spiel.

Hashing, eine grundlegende kryptografische Technik, bietet eine leistungsstarke Lösung die Daten unwiderruflich zu sichern.

In diesem Artikel befassen wir uns mit den Details des Hashings und untersuchen seine Funktionsweise, seine Anwendungen und seine Relevanz in der IT-Sicherheitslandschaft.

Erhalten Sie 200% Bonus nach Ihrer ersten Einzahlung. Verwenden Sie diesen Promo-Code: argent2035

🚀 Was ist Hash?

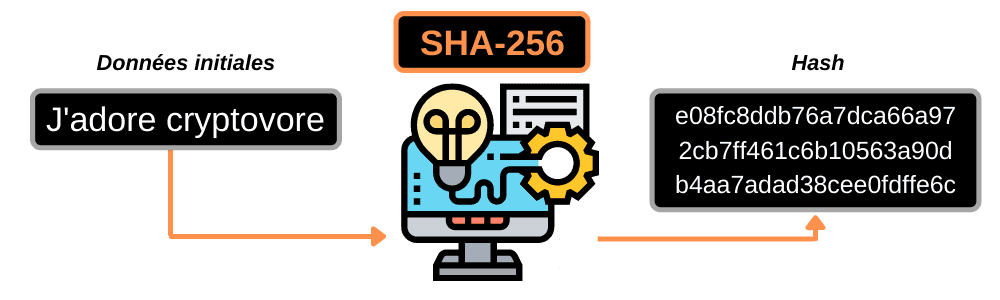

Vereinfacht ausgedrückt ist Hash eine mathematische Transformation, die Daten variabler Größe in einen einzigartigen digitalen Fingerabdruck fester Größe umwandelt. Dieser Abdruck, oft genannt „Hash-„ist ein kryptografischer Digest, der alle Daten irreversiblen Ursprungs zusammenfasst.

Mit anderen Worten: Es ist praktisch unmöglich, die Originaldaten aus dem Hash zu rekonstruieren, was Hashing zu einer wesentlichen Einwegtechnik zur Gewährleistung der Vertraulichkeit und Informationsintegrität macht.

Eine der häufigsten Anwendungen von Hashing ist DatenintegritätsprüfungS. Durch die Berechnung des Fingerabdrucks einer Datei oder eines Datensatzes wird es möglich, jede Änderung oder Änderung der Daten zu erkennen.

Bereits eine geringfügige Änderung der Originaldaten führt zu einem völlig anderen Fingerabdruck, sodass Fehler oder Manipulationsversuche schnell erkannt werden können.

Der Hash findet auch im Bereich der Kryptographie seinen Platz und bietet a starker Passwortschutz und sensible Informationen. Anstatt Passwörter direkt in einer Datenbank zu speichern, hashen sichere Systeme sie vor dem Speichern.

Wenn der Benutzer sein Passwort eingibt, wird es erneut gehasht und zur Überprüfung mit dem gespeicherten Wert verglichen. Somit bleiben die Passwörter auch im Falle eines unbefugten Zugriffs auf die Datenbank unentschlüsselbar.

Allerdings sind nicht alle Hashing-Algorithmen gleich. Einige gelten als veraltet oder anfällig für fortgeschrittene kryptografische Angriffe.

Sicherheitsexperten empfehlen den Einsatz robuster und etablierter Algorithmen, B. SHA-256 oder SHA-512, um optimale Sicherheit zu gewährleisten.

🚀Warum der Hash?

Um die bereits durchgeführten und auch kommenden Transaktionen absichern zu können, ist es wichtig, den Hash zu nutzen.

Sobald eine Änderung im Netzwerk vorgenommen wird, müssen Sie unbedingt alle vorherigen Blöcke sowie die zugehörigen Hashes ändern. Wenn wir eine Änderung am gesamten Netzwerk vornehmen, gehört der generierte Hash Ihnen.

Artikel zum Nachlesen: Alles über Haftbefehl

Sie müssen sowohl Ihren Hash als auch den des Netzwerks vergleichen, um eine Transaktion nicht zu validieren.

Tatsächlich ist der Hash eines der wesentlichen Elemente für die Konstitution eines Markel-Baums. Daher ist es bei bestimmten Kryptowährungen möglich, mehrere Hash-Funktionen zu kombinieren, die sich in ihren Eigenschaften von den anderen unterscheiden.

🚀Die Regeln und Eigenschaften des Hashings

Damit eine Hash-Funktion korrekt ist, muss sie bestimmte Regeln und Eigenschaften befolgen:

- Die Länge der Signatur Die verwendeten Daten müssen immer gleich sein, egal wie viele Daten Sie eingegeben haben. Später werden wir sehen, wie lang die Fingerabdrücke in den Hash-Funktionen sind.

- Von Fingerabdrücken, Es ist unmöglich, die Originaldaten zu finden: Die Funktionen im Hash funktionieren nur in eine Richtung.

- Es ist nicht möglich, eine Signatur vorherzusagen. Es ist Ihnen unmöglich, sich die Signatur anhand der Daten vorzustellen.

- Wenn Sie mehrere Daten haben, müssen alle Daten vorhanden sein haben unterschiedliche Signaturen.

🚀Wie Hashing funktioniert

In Wirklichkeit ist Hashing ein automatisierter Prozess, der möglicherweise mit den Codes verglichen werden kann, die während eines Krieges verschickt werden.

Theoretisch ist es einfach notwendig, die verschiedenen Zeichen einer Nachricht hinzuzufügen, zu verschieben oder umzuwandeln, um einen Code zu erhalten, der sich von den anderen völlig unterscheiden und in seiner Art einzigartig sein muss.

Artikel zum Nachlesen: Holen Sie sich Crowdfunding für Ihr Projekt

Mit dem Hash können Sie aus einer variablen komplementären Eingabe einen festen Code generieren. Auch wenn die Länge der Zeichenfolge mehr als 5 Buchstaben oder sogar 500 Wörter beträgt, sollte sie dennoch nur ein Ergebnis mit einer einzigen Größe zurückgeben.

Hash-Funktionen enthalten alle dieselben Eigenschaften. Welche sind :

- Determinist : Unmittelbar nach dem Durchgang durch die Mühle der betreffenden Funktion muss das Ergebnis der Nachricht unter allen Umständen unveränderlich sein: Orte, Moment, Wiederholung, …

- La Widerstand : Das aus der Funktion erhaltene Ergebnis darf es niemandem zu irgendeinem Zeitpunkt ermöglichen, zur ursprünglichen Nachricht zurückzukehren.

- Deutlich : Das Ergebnis der Funktion bezüglich zweier ähnlicher Nachrichten darf nicht ähnlich, sondern unterschiedlich und leicht identifizierbar sein.

- Einzigartig : Nach der Analyse können nicht zwei verschiedene Nachrichten mit demselben Ergebnis ausgegeben werden.

- wirksam : Das Ergebnis darf nicht verzögert werden, es muss unmittelbar erfolgen.

Das Interesse des Hashing besteht daher darin, den Inhalt so zu standardisieren, dass er eine identische Anzahl von Zeichen aufweist und in der Lage ist, die Daten von einer Nachricht zur anderen eindeutig zu identifizieren.

🚀Praktische Verwendung verschiedener Hash-Funktionen

Diese Liste ist keineswegs vollständig, da es mehrere andere Verwendungsmöglichkeiten dieser Funktionen gibt:

- Passwörter vergleichen : Wie gesagt, bei der Registrierung Ihres Passwortes wird alles auf Sicherheit getan.

- Überprüfung Ihrer heruntergeladenen Daten : In manchen Fällen, beispielsweise wenn Sie eine Datei aus dem Internet herunterladen, ist die Originalsignatur der Datei verfügbar.

Es wird entweder direkt auf der Website oder in einer anderen separaten Datei angezeigt. Um sicherzustellen, dass die Datei korrekt heruntergeladen wurde, müssen Sie lediglich überprüfen, ob die Signatur der Datei tatsächlich mit der bereitgestellten übereinstimmt.

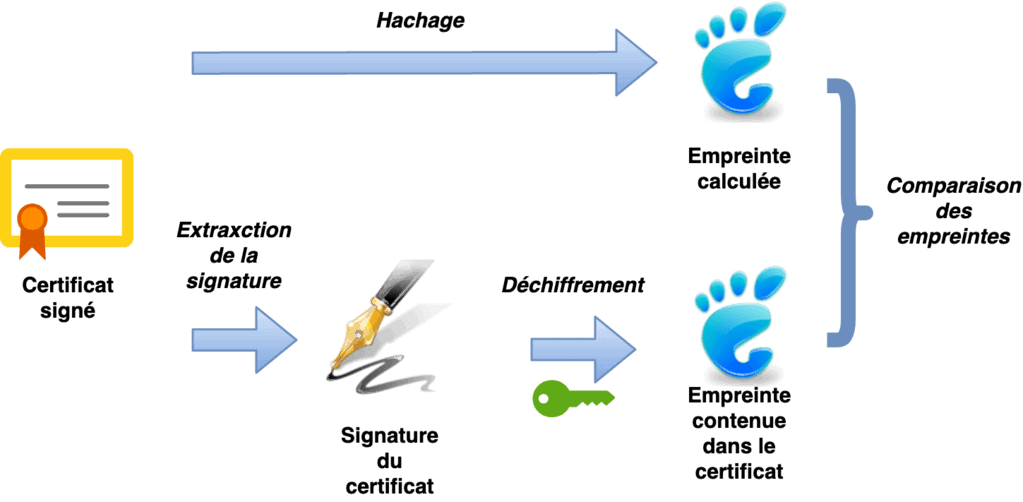

- Digitale oder elektronische Signatur von Dokumentens: Hier werden die Dokumente direkt an eine Hash-Funktion gesendet. Die Dokumente werden gleichzeitig mit den Fingerabdrücken versendet. Der Benutzer müsste lediglich den empfangenen Fingerabdruck entschlüsseln und überprüfen, ob er mit der Berechnung des Fingerabdrucks übereinstimmt, der den empfangenen Daten beigefügt ist.

- Verwendung einer Hash-Tabelle : Wenn Sie es tun möchten, müssen Sie es in der Softwareentwicklung verwenden, damit alles gut läuft.

- Bezüglich der Datenspeicherung : Um sicherzustellen, dass das Dokument vorhanden ist, müssen Sie sich vergewissern, dass auch die Signatur vorhanden ist, sodass Sie es nicht erneut speichern müssen. Dies wird sehr geschätzt, denn wenn es sich um eine große Datei handelt, benötigen Sie viel weniger Zeit für die Berechnung der Signatur des registrierten Fingerabdrucks.

🚀Verwendung von Hash-Codierung

Die Funktion, die Ihre Passwörter schützt, besteht darin, den Text Ihres Passworts zu einer Signatur zu verarbeiten. Diese Signatur wird auch genannt empreinte ".

Der Computer sendet Ihr Passwort nicht an einen Server, sondern übermittelt lediglich Ihre Passwortsignatur. Zu diesem Zeitpunkt speichert der Server nicht das Passwort, sondern die geschliffene Signatur.

Lesen Sie den Artikel: So wetten Sie auf Live-TV-Spiele bei 1xbet

Erhalten Sie 200% Bonus nach Ihrer ersten Einzahlung. Verwenden Sie diesen offiziellen Promo-Code: argent2035

Wenn der Computer eine Verbindung herstellt, überprüft der Server nicht die Identität Ihres Passworts, sondern ob die Signatur Ihres Passworts mit der registrierten übereinstimmt.

Machen Sie sich also keine Sorgen, dass jemand Ihr Passwort missbraucht, denn die Hash-Funktion reduziert das Risiko von Datenverkehr mit Passwort-Grinding.

🚀Berühmte Hash-Funktionen

Jetzt stellen wir einige bekannte Funktionen und einige Websites vor, die Ihnen helfen.

⚡️MD5

Sicher haben einige Leute schon davon gehört. Diese Hash-Funktion wird sehr gut genutzt und vor allem aus Sicherheitsgründen empfiehlt es sich, auf die robusteste verfügbare Version umzusteigen, da die Folgen von Kollisionen vorhanden sind.

Artikel zum Nachlesen: Verwalten Sie Ihre Geschäftskonten gut

Beachten Sie, dass diese Funktion direkt einen 128-Bit-Hash zurückgibt.

⚡️SHA1

SHA1 war früher die Ersatzfunktion des MD5, weil es 160-Bit-Hashes sendete und keine Chance auf Kollisionen bot.

Dies änderte sich von 2004 bis 2005, als mehrere Angriffe die Möglichkeit von Kollisionen aufzeigten.

Seit diesem Datum ist es nicht mehr wirklich ratsam, diese Funktion von SHA1 zu verwenden. Aber auch heute noch nutzen viele Menschen diese Funktion.

Seit dem 31. Dezember 2016 sind digitale Zertifikate, die SHA1 verwendet haben, nicht mehr gültig.

⚡️SHA2

Besteht aus SHA256 et SHA512Sie sind die beiden größten Standards, die derzeit verwendet werden.

Wir sagen dies mit Sicherheit, da wir bei diesen verschiedenen Funktionen bisher keine Sicherheitslücken gefunden haben. Sie haben die Möglichkeit, Signaturen in der Höhe bzw. Höhe anzufertigen 256- und 512-Bit.

Abschließend stellen wir Ihnen einige Seiten vor, die Ihnen die Möglichkeit bieten, digitale Signaturen mit Dateien oder Daten zu erstellen und auch verschiedene Hash-Funktionen zu nutzen.

- Wenn Sie einen Text verschlüsseln möchten, haben Sie: http//www.cryptage-md5.com/

- Zum Verschlüsseln auf Englisch: http://onlinemd5.com/

Stellen Sie sicher, dass Sie sie gut nutzen, um ihre Funktionen optimal nutzen zu können.

🚀Fazit

Der Hash ist mehr als nur eine mathematische Funktion. Es ist ein leistungsstarkes Tool im Bereich der Computersicherheit. In diesem Artikel haben wir die Grundlagen des Hashings und seine Relevanz in der heutigen digitalen Landschaft untersucht.

Wir haben gelernt, dass Hashing eine wirksame Methode zur Überprüfung der Datenintegrität und zur Erkennung von Manipulationen oder Fehlern darstellt. Darüber hinaus spielt es eine entscheidende Rolle bei der Sicherung von Passwörtern, macht sie unzerbrechlich und schützt so sensible Informationen.

Lesen Sie den Artikel: Wie finanzieren Sie Ihr Projekt mit einem knappen Budget?

Über diese allgemeinen Verwendungszwecke hinaus haben wir auch die vielfältigen Anwendungen von Hashing in verschiedenen Bereichen der Informatik entdeckt. Ob für die Datenspeicherung, Deduplizierung, Hash-Tabellen oder den Informationsabruf, Hashing erweist sich als erfolgreich ein vielseitiges und effektives Werkzeug.

Es ist jedoch wichtig, den Hashing-Algorithmus sorgfältig entsprechend den spezifischen Anforderungen auszuwählen. aktuelle Standards, wie SHA-256 oder SHA-512, bieten ein höheres Maß an Sicherheit und sollten veralteten oder anfälligen Algorithmen vorgezogen werden.

Häufig gestellte Fragen

⚡️Wofür verwenden wir einen Hash?

Das Interessante am Hash sind keineswegs die betreffenden Daten, sondern deren Signaturen, die eine gute Datensicherheit ermöglichen.

⚡️Was ist eine Hash-Kollision?

Eine Kollision liegt vor, wenn mehrere unterschiedliche Daten voneinander den gleichen Fingerabdruck ergeben. Aber machen Sie sich in diesem Fall keine Sorgen, denn es geht nur darum, einfach zu überprüfen, ob der Fingerabdruck, den wir für die Daten erhalten haben, mit dem der gesendeten Daten übereinstimmt.

Wir sind fertig !!

Wir hoffen, dass Sie zufrieden waren und Hash-Funktionen keine Geheimnisse mehr für Sie bereithalten.

Hinterlassen Sie einen Kommentar