Ĉio pri haĉado

En la nuna cifereca mondo, datuma sekureco estas grava zorgo por individuoj kaj organizoj. De pasvorta protekto ĝis datuma integreco, estas esence havi fortikajn mekanismojn por certigi la konfidencon kaj aŭtentikecon de sentemaj informoj. Ĉi tie venas hashing.

Hashing, fundamenta kripta tekniko, ofertas a potenca riparo por neinversigeble sekurigi la datumojn.

En ĉi tiu artikolo, ni plonĝos en la detalojn de hashing, esplorante kiel ĝi funkcias, ĝiajn aplikojn kaj ĝian gravecon en la IT-sekureca pejzaĝo.

Akiru 200% Bonon post via unua deponejo. Uzu ĉi tiun reklamkodon: argent2035

🚀 Kio estas haŝiŝo?

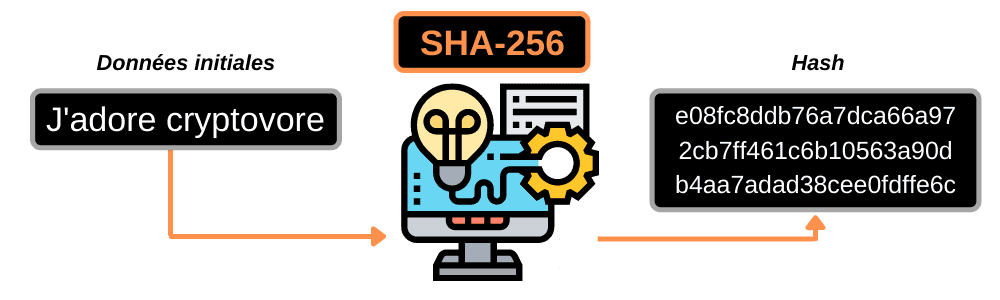

Hash, en simplaj terminoj, estas matematika transformo, kiu prenas variablo-grandajn datumojn kaj konvertas ĝin en unikan fiks-grandan ciferecan fingrospuron. Ĉi tiu premsigno, ofte nomita "hash", estas ĉifrika digesto, kiu resumas ĉiujn datumojn de neinversigebla origino.

Alivorte, estas preskaŭ neeble rekonstrui la originajn datumojn de la haŝiŝo, igante hashing esenca unudirekta tekniko por certigi konfidencon kaj informintegrecon.

Unu el la plej oftaj uzoj de hashing estas kontrolo de integreco de datumojs. Kalkulante la fingrospuron de dosiero aŭ aro da datumoj, iĝas eble detekti ajnan ŝanĝon aŭ modifon de la datumoj.

Eĉ eta ŝanĝo en la originaj datumoj rezultos en tute malsama fingrospuro, permesante erarojn aŭ manipulajn provojn esti rapide identigitaj.

La haŝiŝo ankaŭ trovas sian lokon en la kampo de kriptografio, proponante a forta pasvorta protekto kaj sentemaj informoj. Prefere ol stoki pasvortojn rekte en datumbazo, sekuraj sistemoj hakas ilin antaŭ stoki ilin.

Kiam la uzanto enigas sian pasvorton, ĝi denove estas haŝita kaj komparata kun la konservita valoro por konfirmo. Tiel, eĉ en la okazo de neaŭtorizita aliro al la datumbazo, la pasvortoj restas neĉifreblaj.

Tamen, ne ĉiuj haŝalgoritmoj estas kreitaj egalaj. Iuj estas konsiderataj malnoviĝintaj aŭ vundeblaj al progresintaj kriptografiaj atakoj.

Fakuloj pri sekureco rekomendas la uzon de fortikaj kaj establitaj algoritmoj, kiel SHA-256 aŭ SHA-512, por certigi optimuman sekurecon.

🚀Kial la haŝiŝo?

Gravas uzi la haŝiŝon por povi sekurigi la transakciojn jam faritajn kaj ankaŭ tiujn venontajn.

Post kiam modifo estas farita en la reto, vi nepre devos modifi ĉiujn antaŭajn blokojn kaj ankaŭ iliajn rilatajn haŝojn. Se ni faras modifon en la tuta reto, la hash kiu estos generita estos via.

Artikolo por legi: Ĉio pri mandato

Vi devos kompari vian haŝon same kiel tiun de la reto por ne validigi transakcion.

Efektive, la haŝiŝo estas unu el la esencaj elementoj por la konstitucio de Markel-arbo. Estas do eble por certaj kriptaj moneroj kombini plurajn hashfunkciojn kiuj havas malsamajn ecojn de la aliaj.

🚀La reguloj kaj propraĵoj de haĉado

Por ke hashfunkcio estu ĝusta, ĝi devas respekti certajn regulojn kaj ecojn:

- La longo de la subskribo uzata devas ĉiam esti la sama negrave kiom da datumoj vi enigis. Poste, ni vidos, kiaj estas la longoj de la fingrospuroj en la hash-funkcioj.

- De fingrospuroj, estas neeble trovi la originalajn datumojn: la funkcioj en la hash funkcias nur en unu direkto.

- Ne eblas antaŭdiri subskribon. Estas neeble por vi provi imagi la subskribon ekzamenante la datumojn.

- Se vi havas plurajn datumojn, ĉiu datumoj devas havas malsamajn subskribojn.

🚀Kiel funkcias hashing

En realeco, hashing estas aŭtomatigita procezo, kiu havas la eblecon esti komparita al la kodoj, kiuj estas senditaj dum milito.

En teorio, estas simple necese aldoni, ŝanĝi aŭ transformi la malsamajn signojn de mesaĝo por akiri kodon kiu devas esti tute malsama de la aliaj kaj unika en sia speco.

Artikolo por legi: Akiru homamasfinancon por via projekto

La hash ebligas al vi generi el ŝanĝiĝema komplementa enigo, fiksan kodon. Eĉ se la longo de la ŝnuro estas pli ol 5 literoj aŭ eĉ 500 vortoj, ĝi tamen devus nur redoni rezulton kun ununura grandeco.

Hash-funkcioj ĉiuj enhavas la samajn ecojn. Kiuj estas:

- Deterministo : rekte, post la trapaso tra la muelilo de la koncerna funkcio, la rezulto de la mesaĝo, en ĉiuj cirkonstancoj, devas esti senŝanĝa: lokoj, momento, ripeto, ...

- La rezisto : la rezulto akirita de la funkcio ne rajtas permesi al iu ajn iam reiri al la komenca mesaĝo.

- Distinga : la rezulto akirita de la funkcio koncerne du similajn mesaĝojn devas esti ne simila sed prefere malsama kaj facile identigebla.

- Unika : post analizo, du malsamaj mesaĝoj ne povas eliri kun la sama rezulto.

- Efikeco : la rezulto ne devas prokrasti, ĝi devas esti tuja.

La intereso de haĉado estas do normigi la enhavon por havi identan nombron da signoj kaj povi identigi la datumojn en unika maniero por unu mesaĝo al alia.

🚀Praktika uzo de malsamaj hash-funkcioj

Ĉi tiu listo tute ne estas kompleta, ĉar ekzistas pluraj aliaj uzoj de ĉi tiuj funkcioj:

- La komparo inter pasvortoj : kiel dirite, kiam vi registras vian pasvorton, ĉio estas farita por sekureco.

- Konfirmo de viaj elŝutitaj datumoj : en iuj kazoj ekzemple, kiam vi elŝutas dosieron de la interreto, la originala subskribo de la dosiero estas disponebla.

Ĝi estas aŭ rekte montrata en la retejo aŭ en alia dosiero, kiu estas aparta. Por trankviligi vin, ke la dosiero estas ĝuste elŝutita, vi simple devos kontroli, ke la subskribo de la dosiero estas ja sama kun tiu provizita.

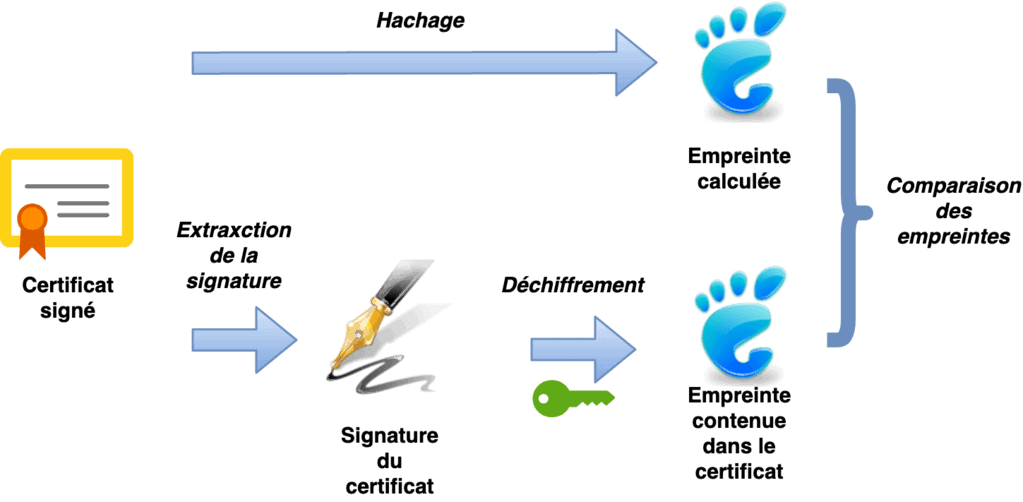

- Cifereca aŭ elektronika subskribo de dokumentojs: ĉi tie, la dokumentoj estas senditaj rekte al hash-funkcio. La dokumentoj estas senditaj samtempe kun la fingrospuroj. La uzanto nur devus deĉifri la ricevitan fingrospuron kaj kontroli, ke ĝi respondas al la kalkulo de la fingrospuro alfiksita al la ricevitaj datumoj.

- Uzo de hashtabelo : se vi volas fari ĝin, vi devos uzi ĝin en programaro por ke ĉio iru bone.

- Pri datumstokado : por trankviligi vin pri la ĉeesto de la dokumento, vi devos trankviligi vin, ke ankaŭ la subskribo estas tie, do vi ne bezonas konservi ĝin denove. Ĉi tio estas tre ŝatata, ĉar se temas pri granda dosiero, vi bezonos multe malpli da tempo por fari la kalkulon de la subskribo de la registrita fingrospuro.

🚀Uzante hashkodigon

La funkcio, kiu tenas viajn pasvortojn sekurajn, estas tiu, kiu prenas la tekston de via pasvorto kaj muelas ĝin en subskribon. Ĉi tiu subskribo ankaŭ estas nomita piedsigno ".

La komputilo ne sendas vian pasvorton al servilo, ĝi nur transdonas vian pasvorton subskribon. Nuntempe, la servilo ne konservas la pasvorton, sed prefere la subskribon, kiu estis muelita.

Artikolo por legi: Kiel veti pri Live TV-Ludoj pri 1xbet

Akiru 200% Bonon post via unua deponejo. Uzu ĉi tiun oficialan reklam-kodon: argent2035

Kiam la komputilo konektas, la servilo ne kontrolos la identecon de via pasvorto, sed prefere ĉu la subskribo de via pasvorto estas la sama kun tiu registrita.

Do ne zorgu pri iu ajn uzanta vian pasvorton, ĉar la hash-funkcio reduktas la riskon de trafiko kun pasvortmuelado.

🚀Famaj hashfunkcioj

Nun ni enkondukos kelkajn famajn funkciojn kaj kelkajn retejojn, kiuj helpas vin.

⚡️MD5

Verŝajne kelkaj homoj jam aŭdis pri ĝi. Ĉi tiu hash-funkcio estas tre bone uzata kaj pli pri sekureco, estas konsilinde ŝanĝi al la plej fortika versio disponebla, ĉar la konsekvencoj de kolizioj ĉeestas.

Artikolo por legi: Bone administru viajn komercajn kontojn

Notu, ke ĉi tiu funkcio rekte liveras 128-bitan haŝon.

⚡️SHA1

SHA1 estis antaŭe la anstataŭiga funkcio de la MD5, ĉar ĝi sendis 160-bitajn haŝojn kaj ĝi ne donis ŝancon renkonti koliziojn.

Ĉi tio ŝanĝiĝis de 2004-2005, kiam pluraj atakoj montris la eblecojn de generado de kolizioj.

Ekde tiu dato, ne vere rekomendas uzi ĉi tiun funkcion de SHA1. Sed hodiaŭ multaj homoj ankoraŭ uzas ĉi tiun funkcion.

Ekde la 31-a de decembro 2016, ciferecaj atestiloj kiuj uzis SHA1 ne plu validas.

⚡️SHA2

Konsisti el SHA256 et SHA512, ili estas la du plej grandaj normoj kiuj estas nuntempe uzataj.

Ni diras ĉi tion kun certeco, ĉar ni ankoraŭ ne trovis ajnajn sekurecajn vundeblecojn pri ĉi tiuj malsamaj funkcioj. Ili havas la eblecon produkti subskribojn en alteco respektive de 256 kaj 512 bitoj.

Fine, ni prezentos al vi kelkajn retejojn, kiuj donas al vi la eblecon generi ciferecajn subskribojn kun dosieroj aŭ datumoj, kaj ankaŭ uzi malsamajn hash-funkciojn.

- Se vi volas ĉifri tekston, vi havas: http://www.cryptage-md5.com/

- Por ĉifri en la angla: http://onlinemd5.com/

Nepre uzu ilin bone por utiligi iliajn funkciojn.

🚀Konkludo

La haŝiŝo estas pli ol nur matematika funkcio. Ĝi estas potenca ilo en la kampo de komputila sekureco. En ĉi tiu artikolo, ni esploris la bazojn de hashing kaj ĝian gravecon en la hodiaŭa cifereca pejzaĝo.

Ni lernis, ke haĉado provizas efikan metodon por kontroli datuman integrecon, detekti mistraktadon aŭ erarojn. Krome, ĝi ludas esencan rolon en sekurigado de pasvortoj, farante ilin nerompeblaj kaj tiel protektante sentemajn informojn.

Artikolo por legi: Kiel financi vian projekton kun malvasta buĝeto?

Preter ĉi tiuj komunaj uzoj, ni ankaŭ malkovris la multoblajn aplikojn de hashing en diversaj kampoj de komputado. Ĉu por datumstokado, maldupliko, hashtabeloj aŭ informserĉado, hashing pruvas esti multflanka kaj efika ilo.

Tamen, estas grave elekti la hashing-algoritmon zorge laŭ la specifaj bezonoj. aktualaj normoj, kiel SHA-256 aŭ SHA-512, provizas pli altajn nivelojn de sekureco kaj devus esti preferita ol malmodernaj aŭ vundeblaj algoritmoj.

Oftaj Demandoj

⚡️Por kio ni uzas haŝiŝon?

La interesa afero en la hash neniel estas la koncernaj datumoj, sed prefere iliaj subskriboj, kiuj permesas bonan nivelon de datumsekureco.

⚡️Kio estas hashkolizio?

Kolizio estas reprezentita kiam pluraj malsamaj datumoj unu de la alia donas la saman fingrospuron. Sed ne zorgu, se tio okazas, ĉar temas nur pri simpla kontrolo, ĉu la fingrospuro, kiun ni ricevis por la datumoj, estas la sama kun tiu de la senditaj datumoj.

Ni finis!!

Ni esperas, ke vi estis kontenta kaj ke hashfunkcioj ne havas pliajn sekretojn por vi.

Laisser un Commentaire