Todo sobre hash

En el mundo digital actual, la seguridad de los datos es una de las principales preocupaciones de las personas y las organizaciones. Desde la protección con contraseña hasta la integridad de los datos, es fundamental contar con mecanismos sólidos para garantizar la confidencialidad y la autenticidad de la información confidencial. Aquí es donde entra el hashing.

Hashing, una técnica criptográfica fundamental, ofrece una arreglo poderoso para asegurar irreversiblemente los datos.

En este artículo, profundizaremos en los detalles del hashing, explorando cómo funciona, sus aplicaciones y su relevancia en el panorama de la seguridad de TI.

Obtenga un bono del 200% después de su primer depósito. Utilice este código de promoción: argent2035

🚀 ¿Qué es el hachís?

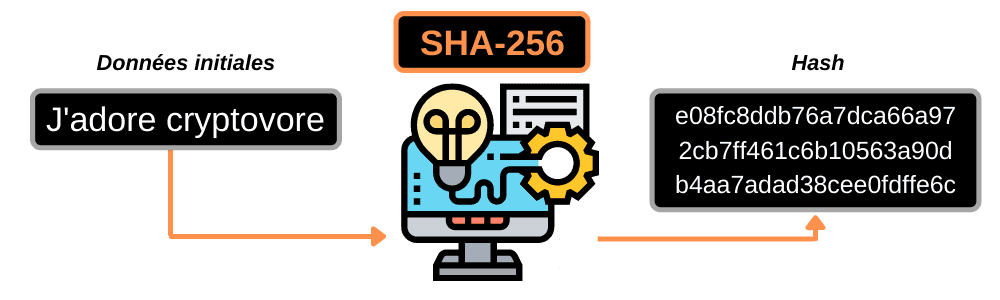

Hash, en términos simples, es una transformación matemática que toma datos de tamaño variable y los convierte en una huella digital única de tamaño fijo. Esta huella, a menudo llamada “hachís“, es un resumen criptográfico que resume todos los datos de origen irreversible.

En otras palabras, es prácticamente imposible reconstruir los datos originales a partir del hash, lo que hace que el hash sea una técnica unidireccional esencial para garantizar la confidencialidad y la integridad de la información.

Uno de los usos más comunes del hashing es control de integridad de datoss. Mediante el cálculo de la huella dactilar de un archivo o de un conjunto de datos, es posible detectar cualquier alteración o modificación de los datos.

Incluso un cambio menor en los datos originales dará como resultado una huella digital completamente diferente, lo que permitirá identificar rápidamente errores o intentos de manipulación.

El hash también encuentra su lugar en el campo de la criptografía, ofreciendo una fuerte protección de contraseña e información sensible. En lugar de almacenar las contraseñas directamente en una base de datos, los sistemas seguros las procesan antes de almacenarlas.

Cuando el usuario ingresa su contraseña, se vuelve a codificar y se compara con el valor almacenado para su verificación. Así, incluso en caso de acceso no autorizado a la base de datos, las contraseñas permanecen indescifrables.

Sin embargo, no todos los algoritmos hash se crean de la misma manera. Algunos se consideran obsoletos o vulnerables a ataques criptográficos avanzados.

Los expertos en seguridad recomiendan el uso de algoritmos robustos y bien establecidos, como SHA-256 o SHA-512, para garantizar una seguridad óptima.

🚀¿Por qué el hachís?

Es importante utilizar el hash para poder asegurar las transacciones que ya se han realizado y también las que están por venir.

Una vez realizada una modificación en la red, será absolutamente necesario modificar todos los bloques anteriores así como sus hashes asociados. Si hacemos una modificación en toda la red, el hash que se generará será tuyo.

Artículo para leer: Todo sobre la orden

Tendrás que comparar tu hash así como el de la red para no validar una transacción.

De hecho, el hash es uno de los elementos esenciales para la constitución de un árbol de Markel. Por lo tanto, es posible que ciertas criptomonedas combinen varias funciones hash que tienen propiedades diferentes a las demás.

🚀Las reglas y propiedades del hashing

Para que una función hash sea correcta, debe seguir ciertas reglas y propiedades:

- La longitud de la firma utilizado debe ser siempre el mismo sin importar la cantidad de datos que haya ingresado. Más adelante veremos cuáles son las longitudes de las huellas dactilares en las funciones hash.

- De las huellas dactilares, es imposible encontrar los datos originales: las funciones en el hash solo funcionan en una dirección.

- No es posible predecir una firma. Es imposible que intentes imaginar la firma examinando los datos.

- Si tiene varios datos, cada dato debe tener diferentes firmas.

🚀Cómo funciona el hashing

En realidad, el hashing es un proceso automatizado que tiene el potencial de compararse con los códigos que se envían durante la guerra.

En teoría, simplemente es necesario agregar, desplazar o transformar los diferentes caracteres de un mensaje para obtener un código que debe ser completamente diferente a los demás y único en su género.

Artículo para leer: Consigue crowdfunding para tu proyecto

El hash te permite generar a partir de una entrada complementaria variable, un código fijo. Incluso si la longitud de la cadena es de más de 5 letras o incluso de 500 palabras, solo debería devolver un resultado con un solo tamaño.

Todas las funciones hash contienen las mismas propiedades. Que son :

- determinista : directamente, tras el paso por el molinillo de la función en cuestión, el resultado del mensaje, en todas las circunstancias, debe ser invariable: lugares, momento, repetición,...

- La resistencia : el resultado obtenido de la función no debe permitir a nadie en ningún momento volver al mensaje inicial.

- Distinto : el resultado obtenido de la función sobre dos mensajes similares no debe ser similar sino diferente y fácilmente identificable.

- Unique : después del análisis, dos mensajes diferentes no pueden salir con el mismo resultado.

- Eficaz : el resultado no debe demorarse, debe ser inmediato.

El interés del hashing es por tanto estandarizar los contenidos para que tengan un número idéntico de caracteres y poder identificar los datos de forma única de un mensaje a otro.

🚀Uso práctico de diferentes funciones hash

Esta lista no está completa en absoluto, ya que existen varios otros usos de estas funciones:

- Comparar contraseñas : como se dijo, al guardar su contraseña, todo se hace por seguridad.

- Verificación de sus datos descargados : en algunos casos, por ejemplo, cuando descarga un archivo de Internet, la firma original del archivo está disponible.

Se muestra directamente en el sitio o en otro archivo que está separado. Para asegurarte de que el archivo se ha descargado correctamente, simplemente tendrás que comprobar que la firma del archivo es efectivamente la misma que la proporcionada.

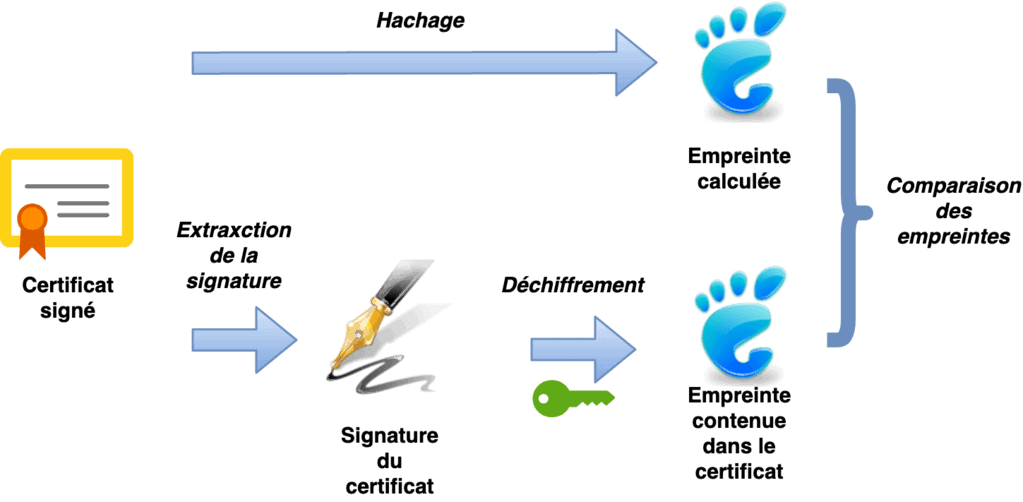

- Firma digital o electrónica de documentoss: aquí, los documentos se envían directamente a una función hash. Los documentos se envían al mismo tiempo que las huellas dactilares. El usuario solo tendría que descifrar la huella recibida y verificar que corresponde al cómputo de la huella adjunta a los datos recibidos.

- Uso de tabla hash : si quieres hacerlo, tendrás que usarlo en el desarrollo de software para que todo salga bien.

- En cuanto al almacenamiento de datos : para asegurarse de la presencia del documento, deberá asegurarse de que la firma también está allí, por lo que no necesita guardarla nuevamente. Esto es muy de agradecer, ya que si se trata de un expediente de gran tamaño, tardarás mucho menos en realizar el cálculo de la firma de la huella registrada.

🚀Uso de codificación hash

La función que mantiene sus contraseñas seguras es la que toma el texto de su contraseña y lo convierte en una firma. Esta firma también se llama empreinte ".

La computadora no envía su contraseña a un servidor, solo transmite su firma de contraseña. En este momento, el servidor no guarda la contraseña, sino la firma que se ha molido.

Artículo para leer: Cómo apostar en juegos de TV en vivo en 1xbet

Obtenga un bono del 200% después de su primer depósito. Utilice este código de promoción oficial: argent2035

Cuando la computadora se conecta, el servidor no verificará la identidad de su contraseña, sino si la firma de su contraseña es la misma que la registrada.

Así que no se preocupe de que nadie use su contraseña, ya que la función hash reduce el riesgo de tráfico con la molienda de contraseñas.

🚀Funciones hash famosas

Ahora presentaremos algunas funciones famosas y algunos sitios que lo ayudarán.

⚡️MD5

Seguro que alguna gente ya ha oído hablar de él. Esta función hash está muy bien utilizada y más en términos de seguridad, es recomendable cambiar a la versión más robusta disponible, porque las consecuencias de las colisiones están presentes.

Artículo para leer: Administra bien las cuentas de tu negocio

Tenga en cuenta que esta función devuelve directamente un hash de 128 bits.

⚡️SHA1

SHA1 anteriormente era la función de reemplazo de la MD5, porque enviaba hashes de 160 bits y no daba posibilidad de encontrar colisiones.

Esto cambió a partir de 2004-2005, cuando varios ataques mostraron las posibilidades de generar colisiones.

Desde esa fecha, no es muy recomendable utilizar esta función de SHA1. Pero hoy en día, muchas personas todavía usan esta función.

A partir del 31 de diciembre de 2016, los certificados digitales que usaban SHA1 ya no son válidos.

⚡️SHA2

Compuesto de SHA256 et SHA512, son los dos estándares más grandes que están actualmente en uso.

Lo decimos con certeza, porque aún no hemos encontrado vulnerabilidades de seguridad en estas diferentes funciones. Tienen la posibilidad de producir firmas en altura respectivamente de 256 y 512 bits.

Finalmente, te vamos a presentar algunos sitios que te dan la posibilidad de generar firmas digitales con archivos o datos, y también usar diferentes funciones hash.

- Si quieres cifrar un texto, tienes: http//www.cryptage-md5.com/

- Para cifrar en inglés: http://onlinemd5.com/

Asegúrate de usarlos bien para aprovechar sus funciones.

🚀Conclusión

El hash es más que una simple función matemática. Es una poderosa herramienta en el campo de la seguridad informática. En este artículo, exploramos los fundamentos del hashing y su relevancia en el panorama digital actual.

Hemos aprendido que el hashing proporciona un método efectivo para verificar la integridad de los datos, detectar manipulaciones o errores. Además, juega un papel vital en la seguridad de las contraseñas, haciéndolas irrompibles y protegiendo así la información confidencial.

Artículo para leer: ¿Cómo financiar tu proyecto con un presupuesto ajustado?

Más allá de estos usos comunes, también descubrimos las múltiples aplicaciones del hashing en varios campos de la informática. Ya sea para el almacenamiento de datos, la deduplicación, las tablas hash o la recuperación de información, el hashing demuestra ser una herramienta versátil y eficaz.

Sin embargo, es crucial elegir cuidadosamente el algoritmo hash de acuerdo con las necesidades específicas. estándares actuales, como SHA-256 o SHA-512, proporcionan niveles más altos de seguridad y deben preferirse a los algoritmos obsoletos o vulnerables.

Preguntas frecuentes

⚡️¿Para qué usamos un hash?

Lo interesante del hash no son los datos en cuestión, sino sus firmas que permiten un buen nivel de seguridad de los datos.

⚡️¿Qué es una colisión en hash?

Una colisión se representa cuando varios datos diferentes entre sí dan la misma huella dactilar. Pero no te preocupes si esto sucede, porque solo es cuestión de hacer una simple comprobación si la huella que recibimos de los datos es la misma que la de los datos enviados.

Terminamos !!

Esperamos que esté satisfecho y que las funciones hash no tengan más secretos para usted.

Dejar un comentario