همه چیز درباره هش کردن

در دنیای دیجیتال امروز، امنیت داده ها یکی از دغدغه های اصلی افراد و سازمان ها است. از حفاظت از رمز عبور تا یکپارچگی داده ها، وجود مکانیسم های قوی برای اطمینان از محرمانه بودن و صحت اطلاعات حساس ضروری است. اینجاست که هش وارد می شود.

هشینگ، یک تکنیک رمزنگاری اساسی، الف رفع قدرتمند برای ایمن سازی برگشت ناپذیر داده ها

در این مقاله، جزئیات هش کردن، بررسی نحوه عملکرد، کاربردهای آن و ارتباط آن با چشم انداز امنیت فناوری اطلاعات را بررسی خواهیم کرد.

پس از اولین سپرده خود، 200٪ پاداش دریافت کنید. از این کد تبلیغاتی استفاده کنید: argent2035

🚀 هش چیست؟

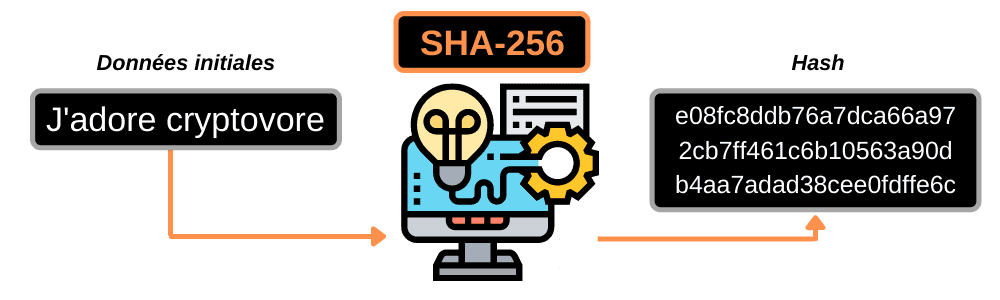

هش، به عبارت ساده، یک تبدیل ریاضی است که دادههای با اندازه متغیر را میگیرد و آنها را به یک اثر انگشت دیجیتال با اندازه ثابت منحصربهفرد تبدیل میکند. این اثر، اغلب به نام "مخلوط"، خلاصه رمزنگاری است که تمام داده های با منشا برگشت ناپذیر را خلاصه می کند.

به عبارت دیگر، بازسازی داده های اصلی از هش عملا غیرممکن است، و هش کردن را به یک تکنیک یک طرفه ضروری برای اطمینان از محرمانه بودن و یکپارچگی اطلاعات تبدیل می کند.

یکی از رایج ترین کاربردهای هش کردن است بررسی یکپارچگی داده هاس با محاسبه اثر انگشت یک فایل یا مجموعه ای از داده ها، تشخیص هرگونه تغییر یا اصلاح داده ها امکان پذیر می شود.

حتی یک تغییر جزئی در داده های اصلی منجر به اثر انگشت کاملاً متفاوت می شود و تشخیص سریع خطاها یا دستکاری ها را آسان می کند.

هش همچنین جایگاه خود را در زمینه رمزنگاری پیدا می کند و a محافظت از رمز عبور قوی و اطلاعات حساس به جای ذخیره رمزهای عبور مستقیماً در یک پایگاه داده، سیستم های امن آنها را قبل از ذخیره آنها هش می کنند.

هنگامی که کاربر رمز عبور خود را وارد می کند، دوباره هش می شود و با مقدار ذخیره شده برای تأیید مقایسه می شود. بنابراین، حتی در صورت دسترسی غیرمجاز به پایگاه داده، رمزهای عبور غیرقابل کشف باقی می مانند.

با این حال، همه الگوریتمهای هش یکسان ایجاد نمیشوند. برخی منسوخ یا آسیب پذیر در برابر حملات رمزنگاری پیشرفته در نظر گرفته می شوند.

کارشناسان امنیتی استفاده از الگوریتم های قوی و به خوبی تثبیت شده را توصیه می کنند. مانند SHA-256 یا SHA-512، برای اطمینان از امنیت مطلوب.

🚀چرا هش؟

مهم است که از هش استفاده کنید تا بتوانید تراکنش هایی را که قبلاً انجام شده و همچنین تراکنش های آینده را ایمن کنید.

هنگامی که یک اصلاح در شبکه انجام می شود، شما باید تمام بلوک های قبلی و همچنین هش های مرتبط با آنها را تغییر دهید. اگر تغییری در کل شبکه ایجاد کنیم، هش ایجاد شده متعلق به شما خواهد بود.

مقاله برای خواندن: همه چیز در مورد ضمانت نامه

برای تایید نکردن تراکنش، باید هش خود و شبکه را با هم مقایسه کنید.

در واقع، هش یکی از عناصر ضروری برای تشکیل درخت مارکل است. بنابراین ممکن است برای ارزهای دیجیتال خاصی چندین تابع هش را با هم ترکیب کنند که ویژگیهای متفاوتی با بقیه دارند.

🚀قوانین و خواص هش کردن

برای اینکه یک تابع هش درست باشد، باید از قوانین و ویژگی های خاصی پیروی کند:

- طول امضا استفاده شده باید همیشه یکسان باشد صرف نظر از اینکه چقدر داده وارد کرده اید. بعداً خواهیم دید که طول اثر انگشت در توابع هش چقدر است.

- از اثر انگشت، یافتن داده های اصلی غیرممکن است: توابع در هش فقط در یک جهت کار می کنند.

- امکان پیش بینی امضا وجود ندارد. برای شما غیرممکن است که با بررسی داده ها سعی کنید امضا را تصور کنید.

- اگر چندین داده دارید، هر داده باید دارای امضاهای مختلف

🚀هش کردن چگونه کار می کند

در حقیقت، هش کردن یک فرآیند خودکار است که پتانسیل آن را دارد که با کدهایی که در طول جنگ ارسال میشوند، تشبیه شود.

در تئوری، به سادگی لازم است که کاراکترهای مختلف یک پیام را اضافه، جابجا یا تبدیل کنیم تا کدی به دست آوریم که باید کاملاً متفاوت از سایرین و در نوع خود منحصر به فرد باشد.

مقاله برای خواندن: برای پروژه خود تأمین مالی جمعی دریافت کنید

هش به شما امکان می دهد از یک ورودی مکمل متغیر، یک کد ثابت تولید کنید. حتی اگر طول رشته بیش از 5 حرف یا حتی 500 کلمه باشد، باز هم باید فقط یک نتیجه را با یک اندازه نمایش دهد.

توابع هش همگی دارای ویژگی های یکسانی هستند. که هستند :

- جبرگرا : مستقیماً پس از عبور از آسیاب تابع مورد نظر، نتیجه پیام در هر شرایطی باید تغییرناپذیر باشد: مکان، لحظه، تکرار، ...

- La مقاومت : نتیجه به دست آمده از تابع نباید در هر زمانی به کسی اجازه دهد به پیام اولیه برگردد.

- متمایز : نتیجه به دست آمده از تابع مربوط به دو پیام مشابه نباید مشابه باشد بلکه باید متفاوت باشد و به راحتی قابل شناسایی باشد.

- منحصر به فرد : پس از تجزیه و تحلیل، دو پیام مختلف نمی توانند با نتیجه یکسان ظاهر شوند.

- تاثیر گذار : نتیجه نباید به تعویق بیفتد، باید فوری باشد.

بنابراین، علاقه هش کردن، استاندارد کردن محتوا برای داشتن تعداد کاراکترهای یکسان و توانایی شناسایی داده ها به روشی منحصر به فرد برای یک پیام به پیام دیگر است.

🚀استفاده عملی از توابع هش مختلف

این لیست به هیچ وجه کامل نیست، زیرا چندین کاربرد دیگر از این توابع وجود دارد:

- مقایسه رمزهای عبور : همانطور که گفته شد، هنگام ذخیره رمز عبور، همه چیز برای امنیت انجام می شود.

- تأیید داده های بارگیری شده شما : در برخی موارد به عنوان مثال وقتی فایلی را از اینترنت دانلود می کنید، امضای اصلی فایل موجود است.

یا مستقیماً در سایت نمایش داده می شود یا در فایل دیگری که جداگانه است. برای اطمینان از اینکه فایل به درستی دانلود شده است، فقط باید بررسی کنید که امضای فایل واقعاً با امضای ارائه شده یکسان است.

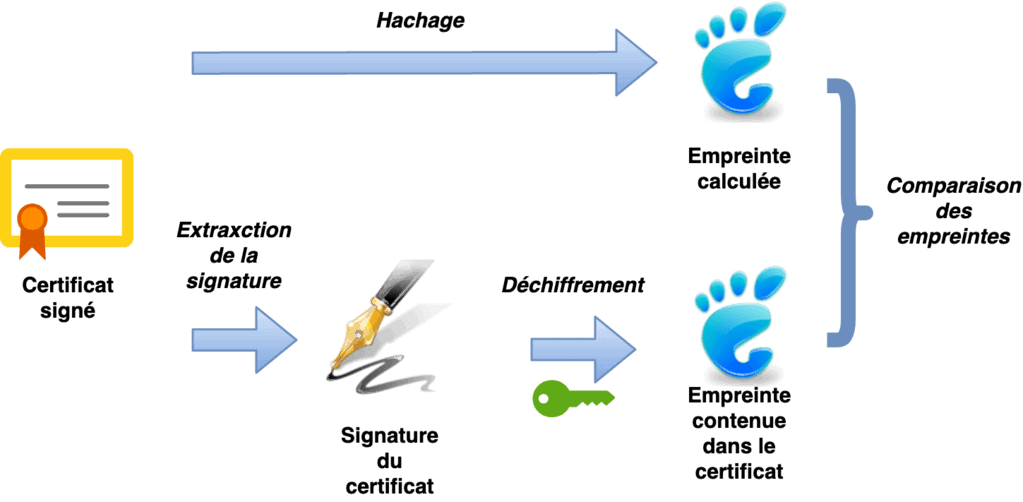

- امضای دیجیتال یا الکترونیکی اسنادs: در اینجا، اسناد مستقیماً به یک تابع هش ارسال می شوند. اسناد همزمان با اثر انگشت ارسال می شوند. کاربر فقط باید اثر انگشت دریافتی را رمزگشایی کند و تأیید کند که با محاسبه اثر انگشت متصل به داده های دریافتی مطابقت دارد.

- استفاده از جدول هش : اگر می خواهید این کار را انجام دهید، باید از آن در توسعه نرم افزار استفاده کنید تا همه چیز به خوبی پیش برود.

- در مورد ذخیره سازی داده ها : برای اطمینان از وجود سند، باید به خود اطمینان دهید که امضا نیز وجود دارد، بنابراین نیازی به ذخیره مجدد آن ندارید. این بسیار قابل قدردانی است، زیرا اگر یک فایل بزرگ باشد، محاسبه امضای اثر انگشت ثبت شده زمان بسیار کمتری از شما می گیرد.

🚀استفاده از کد هش

ویژگی ای که رمزهای عبور شما را ایمن نگه می دارد، این است که متن رمز عبور شما را می گیرد و آن را به امضا تبدیل می کند. این امضا نیز نامیده می شود زدن '.

رایانه رمز عبور شما را به سرور ارسال نمی کند، بلکه فقط امضای رمز عبور شما را ارسال می کند. در این زمان، سرور رمز عبور را ذخیره نمی کند، بلکه امضایی را که خرد شده است ذخیره می کند.

مقاله برای خواندن: نحوه شرط بندی در بازی های تلویزیونی زنده در 1xbet

پس از اولین سپرده خود، 200٪ پاداش دریافت کنید. از این کد تبلیغاتی رسمی استفاده کنید: argent2035

هنگامی که رایانه متصل می شود، سرور هویت رمز عبور شما را تأیید نمی کند، بلکه بیشتر آن را تأیید می کند که آیا امضای رمز عبور شما با رمز عبور یکسان است یا خیر.

بنابراین نگران نباشید که کسی از رمز عبور شما استفاده کند، زیرا عملکرد هش خطر ترافیک را با خرد کردن رمز عبور کاهش می دهد.

🚀توابع هش معروف

اکنون به معرفی چند توابع معروف و سایت هایی می پردازیم که به شما کمک می کنند.

⚡️MD5

مطمئناً برخی افراد قبلاً در مورد آن شنیده اند. این تابع هش بسیار خوب استفاده می شود و بیشتر از نظر امنیت، توصیه می شود به قوی ترین نسخه موجود تغییر دهید، زیرا پیامدهای برخورد وجود دارد.

مقاله برای خواندن: حساب های تجاری خود را به خوبی مدیریت کنید

توجه داشته باشید که این تابع مستقیماً هش 128 بیتی را برمی گرداند.

⚡️SHA1

SHA1 قبلاً تابع جایگزینی بود MD5، زیرا هش های 160 بیتی را ارسال می کرد و هیچ شانسی برای مواجهه با برخورد نمی داد.

این از سال 2004 تا 2005 تغییر کرد، زمانی که چندین حمله احتمال ایجاد برخورد را نشان داد.

از آن تاریخ، استفاده از این عملکرد SHA1 واقعاً توصیه نمی شود. اما امروزه بسیاری از افراد همچنان از این قابلیت استفاده می کنند.

از 31 دسامبر 2016، گواهیهای دیجیتالی که از SHA1 استفاده میکردند دیگر معتبر نیستند.

⚡️SHA2

شامل SHA256 et SHA512، آنها دو استاندارد بزرگ هستند که در حال حاضر در حال استفاده هستند.

ما این را با قطعیت می گوییم، زیرا هنوز هیچ آسیب پذیری امنیتی در این عملکردهای مختلف پیدا نکرده ایم. به ترتیب امکان تولید امضا در ارتفاع را دارند 256 و 512 بیت.

در نهایت قصد داریم سایت هایی را به شما معرفی کنیم که امکان تولید امضای دیجیتال با فایل یا داده و همچنین استفاده از توابع هش مختلف را به شما می دهند.

- اگر می خواهید متنی را رمزگذاری کنید، باید: http//www.cryptage-md5.com/

- برای رمزگذاری به زبان انگلیسی: http://onlinemd5.com/

حتما از آنها به خوبی استفاده کنید تا از عملکرد آنها استفاده کنید.

🚀نتیجه گیری

هش چیزی بیش از یک تابع ریاضی است. این یک ابزار قدرتمند در زمینه امنیت کامپیوتر است. در این مقاله، ما اصول هش و ارتباط آن در چشم انداز دیجیتال امروزی را بررسی کردیم.

ما آموختهایم که هش کردن روشی مؤثر برای تأیید صحت دادهها، تشخیص دستکاری یا خطاها ارائه میکند. علاوه بر این، نقش حیاتی در ایمن سازی رمزهای عبور، غیرقابل شکستن آنها و در نتیجه محافظت از اطلاعات حساس ایفا می کند.

مقاله خواندنی: چگونه با بودجه محدود پروژه خود را تامین مالی کنیم؟

فراتر از این کاربردهای رایج، ما همچنین کاربردهای متعدد هش را در زمینه های مختلف محاسبات کشف کردیم. خواه برای ذخیره سازی داده ها، حذف مجدد، جداول هش یا بازیابی اطلاعات، هش ثابت می شود یک ابزار همه کاره و موثر

با این حال، انتخاب الگوریتم هش با توجه به نیازهای خاص بسیار مهم است. استانداردهای فعلی، مانند SHA-256 یا SHA-512، سطوح بالاتری از امنیت را فراهم می کند و باید بر الگوریتم های قدیمی یا آسیب پذیر ترجیح داده شود.

سوالات متداول

⚡️از هش برای چه استفاده می کنیم؟

نکته جالب در هش به هیچ وجه داده های مورد نظر نیست، بلکه امضای آنهاست که سطح خوبی از امنیت داده ها را امکان پذیر می کند.

⚡️برخورد هش چیست؟

یک برخورد زمانی نمایش داده می شود که چندین داده مختلف از یکدیگر اثر انگشت یکسانی داشته باشند. اما اگر این اتفاق بیفتد نگران نباشید، زیرا تنها یک بررسی ساده است که آیا اثر انگشتی که برای دادهها دریافت کردهایم با دادههای ارسالشده یکسان است یا خیر.

تموم کردیم!!

امیدواریم که راضی بوده باشید و توابع هش راز دیگری برای شما نداشته باشد.

دیدگاهتان را بنویسید