Todo sobre hash

No mundo dixital actual, a seguridade dos datos é unha preocupación importante para os individuos e as organizacións. Desde a protección por contrasinal ata a integridade dos datos, é esencial contar con mecanismos sólidos para garantir a confidencialidade e a autenticidade da información sensible. Aquí é onde entra o hashing.

O hashing, unha técnica criptográfica fundamental, ofrece a solución poderosa para asegurar irreversiblemente os datos.

Neste artigo, mergullaremos nos detalles do hash, explorando como funciona, as súas aplicacións e a súa relevancia no panorama da seguridade das TI.

Obtén 200% de bonificación despois do teu primeiro depósito. Use este código promocional: argent2035

🚀 Que é o haxix?

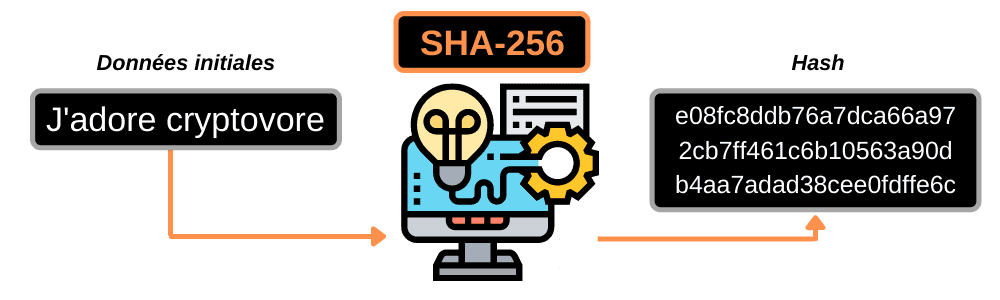

O hash, en termos sinxelos, é unha transformación matemática que toma datos de tamaño variable e convérteos nunha pegada dixital única de tamaño fixo. Esta pegada, a miúdo chamada "de hash“, é un resumo criptográfico que resume todos os datos de orixe irreversible.

Noutras palabras, é practicamente imposible reconstruír os datos orixinais a partir do hash, polo que o hash é unha técnica unidireccional esencial para garantir a confidencialidade e a integridade da información.

Un dos usos máis comúns do hash é comprobación da integridade dos datoss. Mediante o cálculo da pegada dixital dun ficheiro ou dun conxunto de datos, faise posible detectar calquera alteración ou modificación dos datos.

Incluso un cambio menor nos datos orixinais dará lugar a unha impresión dixital completamente diferente, facilitando a identificación rápida de erros ou intentos de manipulación.

O hash tamén atopa o seu lugar no campo da criptografía, ofrecendo a protección por contrasinal forte e información sensible. En lugar de almacenar os contrasinais directamente nunha base de datos, os sistemas seguros os hash antes de almacenalos.

Cando o usuario introduce o seu contrasinal, é de novo hash e comparado co valor almacenado para a verificación. Así, mesmo no caso de acceso non autorizado á base de datos, os contrasinais seguen sendo indescifrables.

Non obstante, non todos os algoritmos de hash son creados iguais. Algúns considéranse obsoletos ou vulnerables a ataques criptográficos avanzados.

Os expertos en seguridade recomendan o uso de algoritmos robustos e ben establecidos, como SHA-256 ou SHA-512, para garantir unha seguridade óptima.

🚀Por que o haxix?

É importante empregar o hash para poder asegurar as transaccións que xa se realizaron e tamén as que veñen.

Unha vez que se fai unha modificación na rede, terás que modificar absolutamente todos os bloques anteriores, así como os seus hash asociados. Se facemos unha modificación en toda a rede, o hash que se xerará será teu.

Artigo para ler: Todo sobre a orde

Terás que comparar o teu hash e o da rede para non validar unha transacción.

De feito, o haxix é un dos elementos esenciais para a constitución dunha árbore de Markel. Polo tanto, é posible que certas criptomoedas combinen varias funcións hash que teñan propiedades diferentes ás demais.

🚀As regras e propiedades do hash

Para que unha función hash sexa correcta, debe seguir certas regras e propiedades:

- A lonxitude da sinatura usado debe ser sempre o mesmo sen importar cantos datos introduza. Máis tarde, veremos cales son as lonxitudes das pegadas dixitais nas funcións hash.

- De pegadas dixitais, é imposible atopar os datos orixinais: as funcións do hash só funcionan nunha dirección.

- Non é posible predicir unha sinatura. É imposible que intentes imaxinar a sinatura examinando os datos.

- Se tes varios datos, cada dato debe teñen sinaturas diferentes.

🚀Como funciona o hashing

En realidade, o hash é un proceso automatizado que ten o potencial de ser comparado cos códigos que se envían durante a guerra.

En teoría, simplemente é necesario engadir, desprazar ou transformar os distintos caracteres dunha mensaxe para obter un código que debe ser completamente diferente dos demais e único no seu tipo.

Artigo para ler: Obtén financiamento colectivo para o teu proxecto

O hash permite xerar a partir dunha entrada complementaria variable, un código fixo. Aínda que a lonxitude da cadea sexa superior a 5 letras ou mesmo 500 palabras, só debería devolver un resultado cun só tamaño.

Todas as funcións hash conteñen as mesmas propiedades. Cales son:

- Determinista : directamente, despois do paso polo molino da función en cuestión, o resultado da mensaxe, en todas as circunstancias, debe ser invariable: lugares, momento, repetición,...

- La resistencia : o resultado obtido da función non debe permitir que ninguén en ningún momento volva á mensaxe inicial.

- Distinguido : o resultado obtido da función relativa a dúas mensaxes similares non debe ser semellante senón diferente e facilmente identificable.

- Único : despois da análise, dúas mensaxes diferentes non poden saír co mesmo resultado.

- Eficacia : o resultado non debe demorarse, debe ser inmediato.

O interese do hash é, polo tanto, estandarizar os contidos para ter un número idéntico de caracteres e poder identificar os datos dun xeito único para unha mensaxe a outra.

🚀Uso práctico de diferentes funcións hash

Esta lista non está completa, xa que hai outros usos destas funcións:

- A comparación entre contrasinais : como se dixo, ao rexistrar o seu contrasinal, todo está feito por seguridade.

- Verificación dos seus datos descargados : nalgúns casos, por exemplo, cando descarga un ficheiro de Internet, a sinatura orixinal do ficheiro está dispoñible.

Móstrase directamente no sitio ou noutro ficheiro separado. Para asegurarte de que o ficheiro está descargado correctamente, simplemente terás que comprobar que a sinatura do ficheiro é realmente a mesma que a proporcionada.

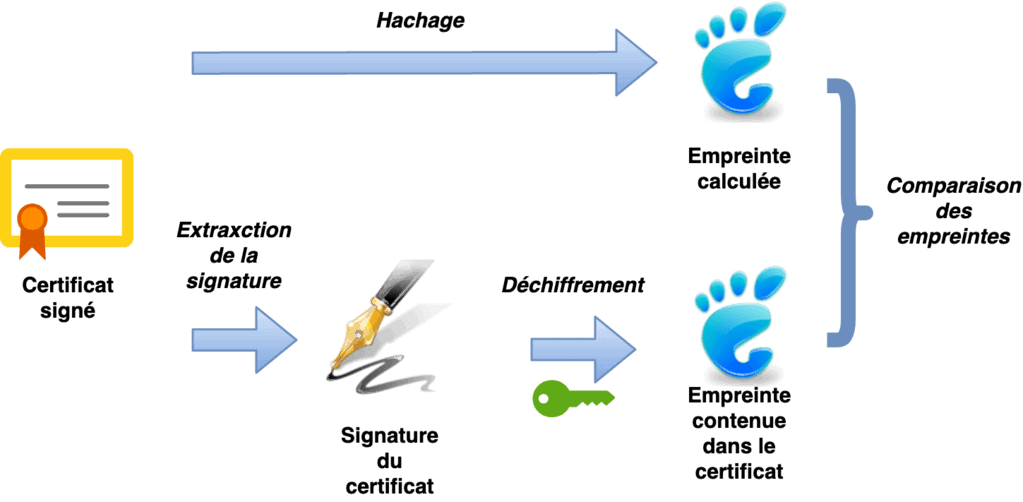

- Sinatura dixital ou electrónica de documentoss: aquí, os documentos envíanse directamente a unha función hash. Os documentos envíanse ao mesmo tempo que as pegadas dixitais. O usuario só tería que descifrar a pegada dactilar recibida e verificar que se corresponde co cálculo da pegada dixital adxunta aos datos recibidos.

- Uso da táboa hash : se queres facelo, terás que utilizalo no desenvolvemento de software para que todo saia ben.

- Respecto ao almacenamento de datos : para asegurarte da presenza do documento, terás que asegurarte de que a sinatura tamén está alí, polo que non necesitas gardala de novo. Isto é moi apreciado, porque se se trata dun ficheiro grande, tardará moito menos en facer o cálculo da sinatura da pegada dixital rexistrada.

🚀Utilizando a codificación hash

A función que mantén os teus contrasinais seguros é a que toma o texto do teu contrasinal e o moe nunha sinatura. Esta sinatura tamén se chama cuño ».

O ordenador non envía o seu contrasinal a un servidor, só transmite a súa sinatura de contrasinal. Neste momento, o servidor non garda o contrasinal, senón a sinatura que foi moída.

Artigo para ler: Como apostar en xogos de TV en directo en 1xbet

Obtén 200% de bonificación despois do teu primeiro depósito. Use este código promocional oficial: argent2035

Cando o ordenador se conecte, o servidor non verificará a identidade do teu contrasinal, senón se a sinatura do teu contrasinal é a mesma que a rexistrada.

Polo tanto, non te preocupes de que ninguén use o teu contrasinal, porque a función hash reduce o risco de tráfico coa moenda do contrasinal.

🚀Funcións hash famosas

Agora imos presentar algunhas funcións famosas e algúns sitios que che axudan.

⚡️MD5

Seguro que hai quen xa escoitou falar del. Esta función hash está moi ben empregada e máis en canto á seguridade, é recomendable cambiar á versión máis robusta dispoñible, porque as consecuencias das colisións están presentes.

Artigo para ler: Xestiona ben as túas contas empresariais

Teña en conta que esta función devolve directamente un hash de 128 bits.

⚡️SHA1

SHA1 antes era a función de substitución do MD5, porque enviaba hash de 160 bits e non daba ningunha posibilidade de atopar colisións.

Isto cambiou entre 2004 e 2005, cando varios ataques mostraron as posibilidades de xerar colisións.

Desde esa data, non é realmente recomendable utilizar esta función de SHA1. Pero hoxe en día, moitas persoas aínda usan esta función.

A partir do 31 de decembro de 2016, os certificados dixitais que usaban SHA1 xa non son válidos.

⚡️SHA2

Consistir en SHA256 et SHA512, son os dous estándares máis grandes que están en uso actualmente.

Dicímolo con certeza, porque aínda non atopamos ningunha vulnerabilidade de seguridade nestas diferentes funcións. Teñen a posibilidade de producir sinaturas en altura respectivamente de 256 e 512 bits.

Por último, imos presentarche algúns sitios que che dan a posibilidade de xerar sinaturas dixitais con ficheiros ou datos, e tamén utilizar diferentes funcións hash.

- Se queres cifrar un texto, tes: http://www.cryptage-md5.com/

- Para cifrar en inglés: http://onlinemd5.com/

Asegúrate de utilizalos ben para aproveitar as súas funcións.

🚀Conclusión

O hash é máis que unha función matemática. É unha ferramenta poderosa no campo da seguridade informática. Neste artigo, exploramos os fundamentos do hash e a súa relevancia no panorama dixital actual.

Aprendemos que o hash proporciona un método eficaz para verificar a integridade dos datos, detectar manipulacións ou erros. Ademais, xoga un papel fundamental na protección dos contrasinais, facéndoos irrompibles e protexendo así a información confidencial.

Artigo para ler: Como financiar o teu proxecto cun orzamento axustado?

Ademais destes usos comúns, tamén descubrimos as múltiples aplicacións do hash en varios campos da informática. Xa sexa para o almacenamento de datos, a deduplicación, as táboas hash ou a recuperación de información, o hash resulta ser unha ferramenta versátil e eficaz.

Non obstante, é fundamental elixir coidadosamente o algoritmo de hash segundo as necesidades específicas. normas actuais, como SHA-256 ou SHA-512, proporcionan niveis máis altos de seguridade e deberían ser preferidos aos algoritmos obsoletos ou vulnerables.

Preguntas máis frecuentes

⚡️Para que usamos un hash?

O interesante do hash non son de ningún xeito os datos en cuestión, senón as súas sinaturas que permiten un bo nivel de seguridade dos datos.

⚡️Que é unha colisión no hash?

Unha colisión represéntase cando varios datos diferentes entre si dan a mesma pegada dixital. Pero non te preocupes se isto ocorre, porque só se trata de facer unha simple comprobación se a pegada dixital que recibimos dos datos é a mesma que a dos datos enviados.

Rematamos!!

Agardamos que estiveses satisfeito e que as funcións hash non teñan máis segredos para ti.

Deixe un comentario