Mindent a hashelésről

Napjaink digitális világában az adatok biztonsága az egyének és a szervezetek egyik fő gondja. A jelszavas védelemtől az adatintegritásig elengedhetetlen, hogy robusztus mechanizmusok álljanak rendelkezésre az érzékeny információk titkosságának és hitelességének biztosítására. Itt jön be a hash.

A kivonatolás, egy alapvető kriptográfiai technika, a erőteljes javítás az adatok visszafordíthatatlan védelmére.

Ebben a cikkben a kivonatolás részleteibe fogunk belemerülni, feltárva annak működését, alkalmazásait és relevanciáját az IT-biztonsági környezetben.

Szerezzen 200% bónuszt az első befizetés után. Használja ezt a promóciós kódot: argent2035

🚀 Mi az a hash?

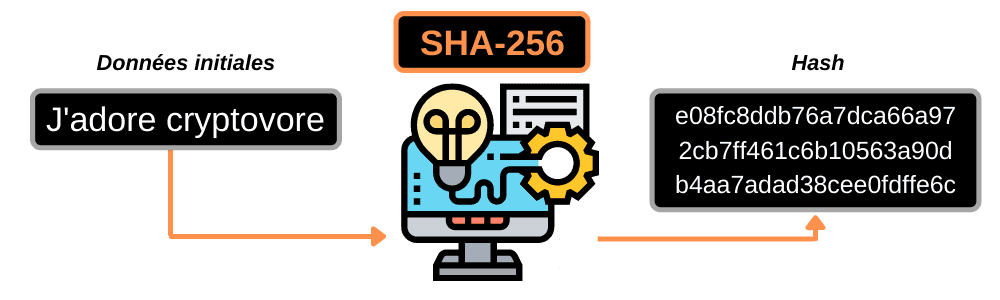

Egyszerűen fogalmazva, a hash egy matematikai transzformáció, amely változó méretű adatokat vesz fel, és egyedi, rögzített méretű digitális ujjlenyomattá alakítja azokat. Ezt a lenyomatot, amelyet gyakran „hash“, egy kriptográfiai kivonat, amely összefoglalja az összes visszafordíthatatlan eredetű adatot.

Más szavakkal, gyakorlatilag lehetetlen rekonstruálni az eredeti adatokat a hashből, így a kivonatolás elengedhetetlen egyirányú technikává válik a bizalmasság és az információs integritás biztosítása érdekében.

A hash egyik leggyakoribb felhasználási módja az adatintegritás ellenőrzéses. Egy fájl vagy adathalmaz ujjlenyomatának kiszámításával lehetővé válik az adatok bármilyen változásának vagy módosításának észlelése.

Már az eredeti adatok kisebb módosítása is teljesen más ujjlenyomatot eredményez, ami megkönnyíti a hibák vagy a manipulációs kísérletek gyors azonosítását.

A hash a kriptográfia területén is megállja a helyét, kínálva a erős jelszavas védelem és érzékeny információkat. Ahelyett, hogy közvetlenül adatbázisban tárolnák a jelszavakat, a biztonságos rendszerek tárolásuk előtt kivonatolja őket.

Amikor a felhasználó beírja a jelszavát, azt ismét kivonatolja, és összehasonlítja a tárolt értékkel ellenőrzés céljából. Így a jelszavak még az adatbázishoz való jogosulatlan hozzáférés esetén is megfejthetetlenek maradnak.

Azonban nem minden kivonatoló algoritmus egyforma. Egyesek elavultnak minősülnek, vagy ki vannak téve a fejlett kriptográfiai támadásoknak.

A biztonsági szakértők robusztus és jól bevált algoritmusok használatát javasolják, mint például az SHA-256 vagy az SHA-512, az optimális biztonság érdekében.

🚀Miért a hash?

Fontos a hash használata, hogy biztosíthassuk a már végrehajtott és a következő tranzakciókat is.

Miután a hálózaton módosítás történik, feltétlenül módosítania kell az összes korábbi blokkot, valamint a hozzájuk tartozó hash-eket. Ha a teljes hálózaton módosítunk, akkor a generált hash az Öné lesz.

Olvasható cikk: Mindent a végzésről

Össze kell hasonlítania a hash-ét és a hálózat hashét, hogy ne érvényesítsen egy tranzakciót.

Valójában a hash az egyik lényeges eleme a Markel-fa felépítésének. Ezért lehetséges, hogy bizonyos kriptovaluták több olyan hash függvényt kombináljanak, amelyek a többitől eltérő tulajdonságokkal rendelkeznek.

🚀A hashelés szabályai és tulajdonságai

Ahhoz, hogy egy hash függvény helyes legyen, bizonyos szabályokat és tulajdonságokat kell követnie:

- Az aláírás hossza A használt adatnak mindig ugyanannak kell lennie, függetlenül attól, hogy mennyi adatot adott meg. Később látni fogjuk, milyen hosszúak az ujjlenyomatok a hash függvényekben.

- Az ujjlenyomatokból, lehetetlen megtalálni az eredeti adatokat: a hash függvényei csak egy irányban működnek.

- Az aláírást nem lehet megjósolni. Lehetetlen, hogy az adatok vizsgálatával megpróbálja elképzelni az aláírást.

- Ha több adata van, minden adatnak kötelező különböző aláírásokkal rendelkeznek.

🚀Hogyan működik a hashelés

A valóságban a hash egy automatizált folyamat, amely a háború alatt kiküldött kódokhoz hasonlítható.

Elméletileg egyszerűen szükség van egy üzenet különböző karaktereinek hozzáadására, eltolására vagy átalakítására, hogy olyan kódot kapjunk, amely teljesen különbözik a többitől, és a maga nemében egyedi.

Olvasható cikk: Szerezzen közösségi finanszírozást projektjéhez

A hash lehetővé teszi, hogy változó kiegészítő bemenetből, fix kódból generáljon. Még ha a karakterlánc hossza több mint 5 betű vagy akár 500 szó, akkor is csak egyetlen méretű eredményt kell visszaadnia.

A hash függvények mindegyike ugyanazokat a tulajdonságokat tartalmazza. Amelyek :

- Determinista : közvetlenül, a kérdéses funkció darálóján való áthaladás után az üzenet eredményének minden körülmények között változatlannak kell lennie: helyek, pillanat, ismétlés, ...

- La ellenállás : a függvényből kapott eredmény nem engedheti meg senkinek, hogy bármikor visszatérjen az eredeti üzenethez.

- Különböző : a két hasonló üzenetre vonatkozó függvényből kapott eredmény ne legyen hasonló, hanem inkább eltérő és könnyen azonosítható.

- Egyedülálló : elemzés után két különböző üzenet nem jöhet ki ugyanazzal az eredménnyel.

- Hatékony : az eredményt nem szabad késleltetni, hanem azonnalinak kell lennie.

A kivonatolás célja tehát az, hogy a tartalom egységesítése azonos számú karakterből álljon, és az adatokat egyedi módon azonosítani lehessen az egyik üzenethez a másikhoz.

🚀Különböző hash függvények praktikus használata

Ez a lista egyáltalán nem teljes, mivel ezeknek a funkcióknak számos más felhasználása is van:

- Hasonlítsa össze a jelszavakat : mint mondtam, a jelszó mentésekor minden a biztonság érdekében történik.

- A letöltött adatok ellenőrzése : bizonyos esetekben, például amikor letölt egy fájlt az internetről, a fájl eredeti aláírása elérhető.

Ez vagy közvetlenül megjelenik a webhelyen, vagy egy másik fájlban, amely különálló. Annak érdekében, hogy megbizonyosodjon arról, hogy a fájl megfelelően van letöltve, egyszerűen ellenőriznie kell, hogy a fájl aláírása valóban megegyezik-e a megadott aláírással.

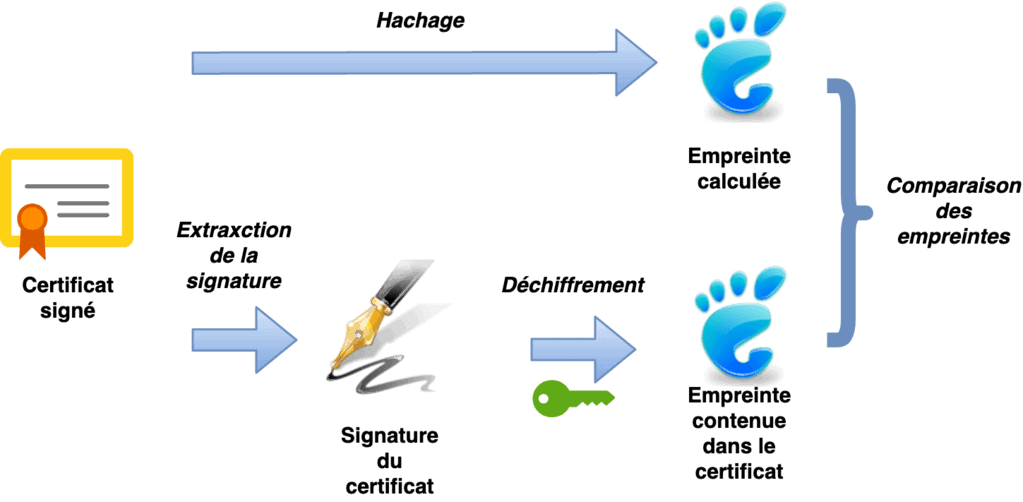

- Dokumentumok digitális vagy elektronikus aláírásas: itt a dokumentumok közvetlenül egy hash függvénybe kerülnek. A dokumentumokat az ujjlenyomatokkal egy időben küldi el. A felhasználónak csak meg kell fejtenie a kapott ujjlenyomatot, és ellenőriznie kell, hogy az megfelel-e a kapott adatokhoz csatolt ujjlenyomat számításának.

- Hash táblázat használata : ha meg akarod csinálni, akkor szoftverfejlesztésben kell majd használni, hogy minden jól menjen.

- Az adattárolással kapcsolatban : hogy megnyugtasson a dokumentum jelenlétében, meg kell nyugtatnia magát, hogy az aláírás is ott van, így nem kell újra elmentenie. Ezt nagyon értékeljük, mert ha nagy fájlról van szó, akkor sokkal kevesebb időbe telik a regisztrált ujjlenyomat aláírásának kiszámítása.

🚀Hash kódolás használata

Az a funkció, amely biztonságban tartja a jelszavakat, az, amely a jelszó szövegét veszi, és aláírássá őrli. Ezt az aláírást is hívják lábnyom ".

A számítógép nem küldi el a jelszavát a szervernek, csak továbbítja a jelszó aláírását. Ekkor a szerver nem a jelszót menti el, hanem a ledarált aláírást.

Olvasandó cikk: Hogyan fogadhat élő TV-játékokra az 1xbet-en

Szerezzen 200% bónuszt az első befizetés után. Használja ezt a hivatalos promóciós kódot: argent2035

Amikor a számítógép csatlakozik, a szerver nem a jelszava azonosságát ellenőrzi, hanem azt, hogy a jelszava aláírása megegyezik-e a regisztráltéval.

Tehát ne aggódjon amiatt, hogy bárki használja a jelszavát, mert a hash funkció csökkenti a forgalom kockázatát a jelszó csiszolásával.

🚀Híres hash funkciók

Most bemutatunk néhány híres funkciót és néhány webhelyet, amelyek segítenek Önnek.

⚡️MD5

Biztosan vannak, akik már hallottak róla. Ez a hash funkció nagyon jól használható, és még inkább biztonsági szempontból, célszerű az elérhető legrobusztusabb verzióra váltani, mert az ütközések következményei jelen vannak.

Olvasható cikk: Kezelje jól üzleti számláit

Vegye figyelembe, hogy ez a függvény közvetlenül 128 bites hash-t ad vissza.

⚡️SHA1

SHA1 korábban a helyettesítő funkciója volt MD5, mert 160 bites kivonatokat küldött, és nem adott esélyt az ütközésekre.

Ez 2004-től 2005-ig változott, amikor több támadás is megmutatta az ütközések generálásának lehetőségét.

Ettől a dátumtól kezdve nem igazán tanácsos az SHA1 ezen funkcióját használni. De ma is sokan használják ezt a funkciót.

31. december 2016-től az SHA1-et használó digitális tanúsítványok már nem érvényesek.

⚡️SHA2

Magába foglal SHA256 et SHA512, ez a jelenleg használatos két legnagyobb szabvány.

Ezt bizonyossággal állítjuk, mert ezeken a különböző funkciókon még nem találtunk biztonsági rést. Lehetőségük van aláírások előállítására magasságban ill 256 és 512 bites.

Végül bemutatunk néhány olyan oldalt, amelyek lehetőséget adnak digitális aláírás létrehozására fájlokkal vagy adatokkal, valamint különböző hash-függvények használatára.

- Ha titkosítani szeretne egy szöveget, akkor a következő címe van: http//www.cryptage-md5.com/

- Az angol nyelvű titkosításhoz: http://onlinemd5.com/

Ügyeljen arra, hogy jól használja őket, hogy kihasználja funkcióikat.

🚀Következtetés

A hash több, mint egy matematikai függvény. Ez egy hatékony eszköz a számítógépes biztonság területén. Ebben a cikkben a kivonatolás alapjait és relevanciáját vizsgáltuk meg a mai digitális környezetben.

Megtanultuk, hogy a kivonatolás hatékony módszert biztosít az adatok integritásának ellenőrzésére, a manipuláció vagy a hibák észlelésére. Sőt, létfontosságú szerepet játszik a jelszavak védelmében, feltörhetetlenné tételében, és ezáltal az érzékeny információk védelmében.

Olvasandó cikk: Hogyan finanszírozzuk projektjét szűkös költségvetéssel?

Ezeken a gyakori felhasználásokon túl felfedeztük a hash többféle alkalmazását is a számítástechnika különböző területein. Legyen szó adattárolásról, deduplikációról, hash táblákról vagy információ visszakeresésről, a hash sokoldalú és hatékony eszköz.

Mindazonáltal kulcsfontosságú, hogy a kivonatolási algoritmust körültekintően, az adott igényeknek megfelelően válasszuk ki. jelenlegi szabványok, mint például az SHA-256 vagy az SHA-512, magasabb szintű biztonságot nyújtanak, és előnyben kell részesíteni az elavult vagy sebezhető algoritmusokkal szemben.

Gyakran Ismételt Kérdések

⚡️Mire használjuk a hash-t?

A hash érdekessége semmiképpen nem a kérdéses adatok, hanem azok aláírásai, amelyek jó szintű adatbiztonságot tesznek lehetővé.

⚡️Mi az a hash ütközés?

Ütközésről akkor beszélünk, ha több, egymástól eltérő adat ugyanazt az ujjlenyomatot adja. De ne aggódjon, ha ez megtörténik, mert csak egy egyszerű ellenőrzést kell végezni, hogy az adatokhoz kapott ujjlenyomat megegyezik-e az elküldött adatokkal.

Befejeztük !!

Reméljük, elégedett volt, és a hash függvényeknek nincs több titka az Ön számára.

Szólj hozzá