Tutto sull'hashing

Nel mondo digitale di oggi, la sicurezza dei dati è una delle maggiori preoccupazioni per gli individui e le organizzazioni. Dalla protezione tramite password all'integrità dei dati, è essenziale disporre di solidi meccanismi per garantire la riservatezza e l'autenticità delle informazioni sensibili. È qui che entra in gioco l'hashing.

L'hashing, una tecnica crittografica fondamentale, offre a correzione potente per proteggere irreversibilmente i dati.

In questo articolo, approfondiremo i dettagli dell'hashing, esplorando come funziona, le sue applicazioni e la sua rilevanza nel panorama della sicurezza IT.

Ottieni un bonus del 200% dopo il tuo primo deposito. Usa questo codice promozionale: argent2035

🚀 Cos'è l'hashish?

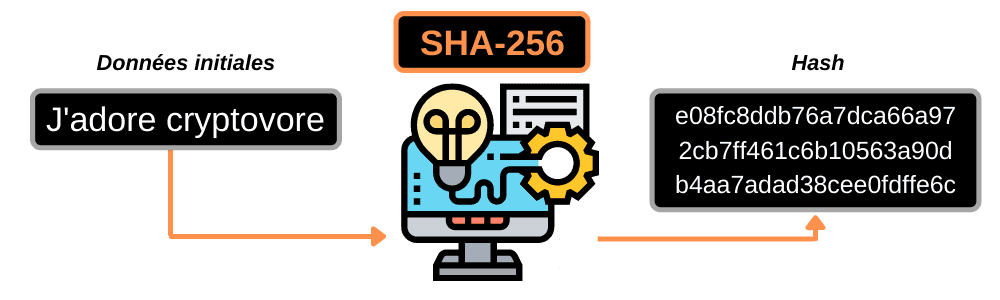

L'hash, in termini semplici, è una trasformazione matematica che prende dati di dimensioni variabili e li converte in un'unica impronta digitale di dimensioni fisse. Questa impronta, spesso chiamata “hash“, è un digest crittografico che riassume tutti i dati di origine irreversibile.

In altre parole, è praticamente impossibile ricostruire i dati originali dall'hash, rendendo l'hashing una tecnica unidirezionale essenziale per garantire la riservatezza e l'integrità delle informazioni.

Uno degli usi più comuni dell'hashing è controllo dell'integrità dei datiS. Calcolando l'impronta digitale di un file o di un insieme di dati, diventa possibile rilevare qualsiasi alterazione o modifica dei dati.

Anche una minima modifica dei dati originali si tradurrà in un'impronta digitale completamente diversa, facilitando l'identificazione rapida di errori o tentativi di manipolazione.

L'hash trova il suo posto anche nel campo della crittografia, offrendo a forte protezione con password e informazioni sensibili. Anziché archiviare le password direttamente in un database, i sistemi protetti le escludono prima di memorizzarle.

Quando l'utente immette la propria password, questa viene nuovamente sottoposta ad hashing e confrontata con il valore memorizzato per la verifica. Pertanto, anche in caso di accesso non autorizzato al database, le password rimangono indecifrabili.

Tuttavia, non tutti gli algoritmi di hashing sono uguali. Alcuni sono considerati obsoleti o vulnerabili ad attacchi crittografici avanzati.

Gli esperti di sicurezza raccomandano l'uso di algoritmi robusti e consolidati, come SHA-256 o SHA-512, per garantire una sicurezza ottimale.

🚀Perché l'hashish?

È importante utilizzare l'hash per poter mettere in sicurezza le transazioni che sono già state effettuate e anche quelle che verranno.

Una volta effettuata una modifica sulla rete, dovrai assolutamente modificare tutti i blocchi precedenti e gli hash associati. Se effettuiamo una modifica su tutta la rete, l'hash che verrà generato sarà tuo.

Articolo da leggere: Tutto sul mandato

Dovrai confrontare il tuo hash e quello della rete per non convalidare una transazione.

Infatti, l'hash è uno degli elementi essenziali per la costituzione di un albero Markel. È quindi possibile per alcune criptovalute combinare più funzioni hash che hanno proprietà diverse dalle altre.

🚀Le regole e le proprietà dell'hashing

Affinché una funzione hash sia corretta, deve seguire determinate regole e proprietà:

- La lunghezza della firma utilizzato deve essere sempre lo stesso indipendentemente dalla quantità di dati inseriti. Più avanti vedremo quali sono le lunghezze delle impronte digitali nelle funzioni hash.

- Dalle impronte digitali, è impossibile trovare i dati originali: le funzioni nell'hash funzionano solo in una direzione.

- Non è possibile prevedere una firma. È impossibile per te provare a immaginare la firma esaminando i dati.

- Se disponi di più dati, ogni dato deve hanno firme diverse.

🚀Come funziona l'hashing

In realtà, l'hashing è un processo automatizzato che ha il potenziale per essere paragonato ai codici inviati durante la guerra.

In teoria basta semplicemente aggiungere, spostare o trasformare i diversi caratteri di un messaggio per ottenere un codice che deve essere completamente diverso dagli altri e unico nel suo genere.

Articolo da leggere: Ottieni il crowdfunding per il tuo progetto

L'hash permette di generare da un input complementare variabile, un codice fisso. Anche se la lunghezza della stringa è superiore a 5 lettere o anche a 500 parole, dovrebbe comunque restituire solo un risultato con una singola dimensione.

Le funzioni hash contengono tutte le stesse proprietà. Quali sono :

- Determinista : direttamente, dopo il passaggio attraverso la mola della funzione in questione, il risultato del messaggio, in ogni circostanza, deve essere invariabile: luoghi, momento, ripetizione, ...

- La resistenza : il risultato ottenuto dalla funzione non deve permettere a nessuno in nessun momento di tornare al messaggio iniziale.

- distinto : il risultato ottenuto dalla funzione relativa a due messaggi simili non deve essere simile ma piuttosto diverso e facilmente identificabile.

- Unico : dopo l'analisi, due messaggi diversi non possono uscire con lo stesso risultato.

- Efficace : il risultato non deve essere ritardato, deve essere immediato.

L'interesse dell'hashing è quindi quello di standardizzare i contenuti per avere un numero identico di caratteri e poter identificare i dati in modo univoco da un messaggio all'altro.

🚀Uso pratico di diverse funzioni hash

Questo elenco non è affatto completo, poiché esistono molti altri usi di queste funzioni:

- Confronta le password : come detto, quando salvi la tua password, tutto è fatto per sicurezza.

- Verifica dei dati scaricati : in alcuni casi ad esempio, quando scarichi un file da internet, è disponibile la firma originale del file.

Viene visualizzato direttamente sul sito o in un altro file separato. Per rassicurarti che il file è stato scaricato correttamente, dovrai semplicemente verificare che la firma del file sia effettivamente la stessa di quella fornita.

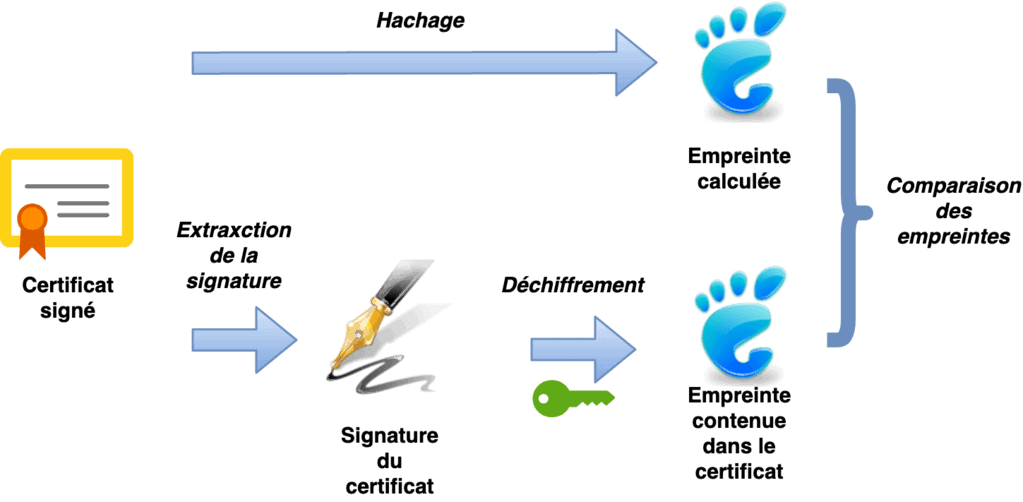

- Firma digitale o elettronica dei documentis: qui i documenti vengono inviati direttamente a una funzione hash. I documenti vengono inviati contestualmente alle impronte digitali. L'utente dovrebbe solo decifrare l'impronta digitale ricevuta e verificare che corrisponda al calcolo dell'impronta digitale allegata ai dati ricevuti.

- Uso della tabella hash : se vuoi farlo, dovrai usarlo nello sviluppo del software per far andare tutto bene.

- Per quanto riguarda l'archiviazione dei dati : per rassicurarti sulla presenza del documento, dovrai rassicurarti che c'è anche la firma, quindi non è necessario salvarlo di nuovo. Questo è molto apprezzato, perché se si tratta di un file di grandi dimensioni, ci vorrà molto meno tempo per il calcolo della firma dell'impronta digitale registrata.

🚀Uso della codifica hash

La funzione che mantiene al sicuro le tue password è quella che prende il testo della tua password e lo trasforma in una firma. Questa firma è anche chiamata Empreinte '.

Il computer non invia la password a un server, trasmette solo la firma della password. In questo momento, il server non salva la password, ma piuttosto la firma che è stata macinata.

Articolo da leggere: Come scommettere sui giochi TV in diretta su 1xbet

Ottieni un bonus del 200% dopo il tuo primo deposito. Usa questo codice promozionale ufficiale: argent2035

Quando il computer si connette, il server non verificherà l'identità della tua password, ma piuttosto se la firma della tua password è la stessa di quella registrata.

Quindi non preoccuparti che qualcuno usi la tua password, perché la funzione hash riduce il rischio di traffico con la rettifica della password.

🚀Famose funzioni hash

Ora introdurremo alcune funzioni famose e alcuni siti che ti aiutano.

⚡️MD5

Sicuramente qualcuno ne ha già sentito parlare. Questa funzione hash è molto ben utilizzata e, soprattutto in termini di sicurezza, è consigliabile passare alla versione più robusta disponibile, perché sono presenti le conseguenze delle collisioni.

Articolo da leggere: Gestisci bene i tuoi account aziendali

Si noti che questa funzione restituisce direttamente un hash a 128 bit.

⚡️SHA1

SHA1 era precedentemente la funzione di sostituzione del MD5, perché ha inviato hash a 160 bit e non ha dato alcuna possibilità di incontrare collisioni.

La situazione è cambiata dal 2004 al 2005, quando diversi attacchi hanno mostrato la possibilità di generare collisioni.

Da quella data, non è davvero consigliabile utilizzare questa funzione di SHA1. Ma oggi molte persone usano ancora questa funzione.

A partire dal 31 dicembre 2016, i certificati digitali che utilizzavano SHA1 non sono più validi.

⚡️SHA2

Consiste in SHA256 et SHA512, sono i due standard più grandi attualmente in uso.

Lo diciamo con certezza, perché non abbiamo ancora riscontrato alcuna vulnerabilità di sicurezza su queste diverse funzioni. Hanno la possibilità di produrre segnature in altezza rispettivamente di 256 e 512 bit.

Infine, ti presentiamo alcuni siti che ti danno la possibilità di generare firme digitali con file o dati e utilizzare anche diverse funzioni di hash.

- Se vuoi crittografare un testo, hai: http//www.cryptage-md5.com/

- Per crittografare in inglese: http://onlinemd5.com/

Assicurati di usarli bene per sfruttare le loro funzioni.

🚀Conclusione

L'hash è più di una semplice funzione matematica. È un potente strumento nel campo della sicurezza informatica. In questo articolo, abbiamo esplorato i fondamenti dell'hashing e la sua rilevanza nel panorama digitale odierno.

Abbiamo appreso che l'hashing fornisce un metodo efficace per verificare l'integrità dei dati, rilevare manomissioni o errori. Inoltre, svolge un ruolo fondamentale nel proteggere le password, rendendole indistruttibili e proteggendo così le informazioni sensibili.

Articolo da leggere: Come finanziare il tuo progetto con un budget limitato?

Oltre a questi usi comuni, abbiamo anche scoperto le molteplici applicazioni dell'hashing in vari campi dell'informatica. Sia per l'archiviazione dei dati, la deduplicazione, le tabelle hash o il recupero delle informazioni, l'hashing dimostra di esserlo uno strumento versatile ed efficace.

Tuttavia, è fondamentale scegliere attentamente l'algoritmo di hashing in base alle esigenze specifiche. standard attuali, come SHA-256 o SHA-512, forniscono livelli di sicurezza più elevati e dovrebbero essere preferiti rispetto ad algoritmi obsoleti o vulnerabili.

Foires aux domande

⚡️Per cosa usiamo un hash?

La cosa interessante nell'hash non sono in alcun modo i dati in questione, ma piuttosto le loro firme che consentono un buon livello di sicurezza dei dati.

⚡️Cos'è una collisione di hash?

Una collisione è rappresentata quando diversi dati diversi tra loro danno la stessa impronta digitale. Ma non preoccuparti se ciò accade, perché si tratta solo di fare un semplice controllo se l'impronta digitale che abbiamo ricevuto per i dati è la stessa con quella dei dati inviati.

Abbiamo finito !!

Ci auguriamo che tu sia rimasto soddisfatto e che le funzioni hash non abbiano più segreti per te.

Lascia un commento