Wszystko o haszowaniu

W dzisiejszym cyfrowym świecie bezpieczeństwo danych jest głównym problemem osób i organizacji. Od ochrony hasłem po integralność danych, niezbędne jest posiadanie solidnych mechanizmów zapewniających poufność i autentyczność poufnych informacji. W tym miejscu pojawia się haszowanie.

Haszowanie, podstawowa technika kryptograficzna, oferuje potężne rozwiązanie do nieodwracalnego zabezpieczenia danych.

W tym artykule zagłębimy się w szczegóły haszowania, zbadamy, jak to działa, jakie są zastosowania i jakie ma znaczenie w krajobrazie bezpieczeństwa IT.

Zdobądź 200% bonusu po pierwszej wpłacie. Użyj tego kodu promocyjnego: argent2035

🚀 Co to jest haszysz?

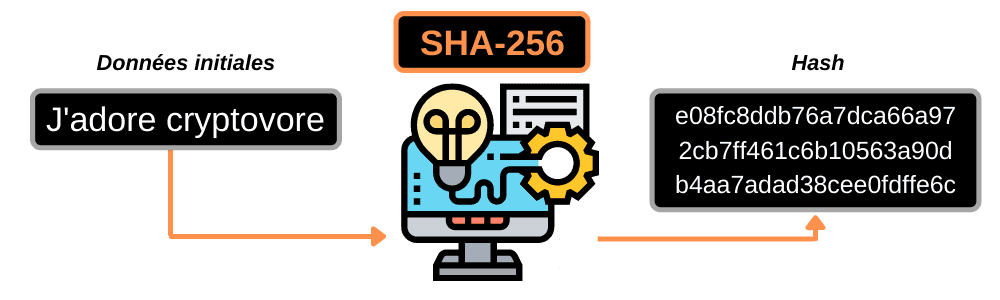

Hash, najprościej mówiąc, jest matematyczną transformacją, która pobiera dane o zmiennej wielkości i przekształca je w unikalny cyfrowy odcisk palca o stałym rozmiarze. Odcisk ten, często nazywany „haszysz„, to skrót kryptograficzny, który podsumowuje wszystkie dane o nieodwracalnym pochodzeniu.

Innymi słowy, odtworzenie oryginalnych danych na podstawie skrótu jest praktycznie niemożliwe, co sprawia, że haszowanie jest niezbędną jednokierunkową techniką zapewniającą poufność i integralność informacji.

Jednym z najczęstszych zastosowań haszowania jest sprawdzenie integralności danychS. Obliczając odcisk palca pliku lub zestawu danych, możliwe staje się wykrycie wszelkich zmian lub modyfikacji danych.

Nawet niewielka zmiana w oryginalnych danych skutkuje zupełnie innym odciskiem palca, co ułatwia szybkie zidentyfikowanie błędów lub prób manipulacji.

Hash znajduje również swoje miejsce w dziedzinie kryptografii, oferując m.in silna ochrona hasłem i wrażliwych informacji. Zamiast przechowywać hasła bezpośrednio w bazie danych, bezpieczne systemy haszują je przed zapisaniem.

Gdy użytkownik wprowadza swoje hasło, jest ono ponownie haszowane i porównywane z zapisaną wartością w celu weryfikacji. Dzięki temu nawet w przypadku nieautoryzowanego dostępu do bazy danych hasła pozostają nieczytelne.

Jednak nie wszystkie algorytmy haszujące są sobie równe. Niektóre są uważane za przestarzałe lub podatne na zaawansowane ataki kryptograficzne.

Eksperci ds. bezpieczeństwa zalecają stosowanie solidnych i dobrze ugruntowanych algorytmów, takie jak SHA-256 lub SHA-512, aby zapewnić optymalne bezpieczeństwo.

🚀Dlaczego haszysz?

Ważne jest, aby używać skrótu, aby móc zabezpieczyć transakcje, które zostały już przeprowadzone, a także te, które mają nadejść.

Po dokonaniu modyfikacji w sieci bezwzględnie będziesz musiał zmodyfikować wszystkie poprzednie bloki, a także powiązane z nimi skróty. Jeśli dokonamy modyfikacji w całej sieci, wygenerowany hash będzie należał do Ciebie.

Artykuł do przeczytania: Wszystko o nakazie

Będziesz musiał porównać swój hash, a także hash sieci, aby nie zatwierdzać transakcji.

Rzeczywiście, hasz jest jednym z podstawowych elementów składowych drzewa Markla. W związku z tym niektóre kryptowaluty mogą łączyć kilka funkcji skrótu, które mają inne właściwości niż pozostałe.

🚀Zasady i właściwości haszowania

Aby funkcja skrótu była poprawna, musi przestrzegać pewnych zasad i właściwości:

- Długość podpisu używane muszą być zawsze takie same bez względu na ilość wprowadzonych danych. Później zobaczymy, jakie są długości odcisków palców w funkcjach mieszających.

- Z odcisków palców, nie można znaleźć oryginalnych danych: funkcje w haszu działają tylko w jednym kierunku.

- Nie można przewidzieć podpisu. Nie możesz sobie wyobrazić podpisu, badając dane.

- Jeśli masz wiele danych, wszystkie dane muszą mieć różne podpisy.

🚀Jak działa haszowanie

W rzeczywistości haszowanie jest zautomatyzowanym procesem, który można porównać do kodów wysyłanych podczas wojny.

W teorii wystarczy dodać, przesunąć lub przekształcić różne znaki komunikatu, aby uzyskać kod, który musi być zupełnie inny od pozostałych i jedyny w swoim rodzaju.

Artykuł do przeczytania: Zdobądź finansowanie społecznościowe dla swojego projektu

Hash umożliwia wygenerowanie ze zmiennej komplementarnej wartości wejściowej stałego kodu. Nawet jeśli długość łańcucha jest większa niż 5 liter lub nawet 500 słów, nadal powinien zwrócić wynik tylko o jednym rozmiarze.

Wszystkie funkcje skrótu zawierają te same właściwości. Które są :

- determinista : bezpośrednio, po przejściu przez młynek danej funkcji, wynik komunikatu, w każdych okolicznościach, musi być niezmienny: miejsca, moment, powtórzenie, …

- La odporność : wynik uzyskany z funkcji nie może pozwalać nikomu w żadnym momencie na powrót do początkowej wiadomości.

- Odrębny : wynik uzyskany z funkcji dotyczącej dwóch podobnych komunikatów nie może być podobny, ale raczej różny i łatwy do zidentyfikowania.

- Wyjątkowy : po analizie dwie różne wiadomości nie mogą dać tego samego wyniku.

- Skuteczne : wynik nie może być opóźniony, musi być natychmiastowy.

Celem haszowania jest zatem standaryzacja treści, aby miała identyczną liczbę znaków i możliwość identyfikacji danych w unikalny sposób dla jednej wiadomości dla drugiej.

🚀Praktyczne wykorzystanie różnych funkcji skrótu

Ta lista nie jest w ogóle kompletna, ponieważ istnieje kilka innych zastosowań tych funkcji:

- Porównanie haseł : jak powiedziano, podczas zapisywania hasła wszystko odbywa się ze względów bezpieczeństwa.

- Weryfikacja pobranych danych : w niektórych przypadkach, na przykład podczas pobierania pliku z Internetu, dostępna jest oryginalna sygnatura pliku.

Jest on wyświetlany bezpośrednio na stronie lub w osobnym pliku. Aby upewnić się, że plik został poprawnie pobrany, wystarczy sprawdzić, czy podpis pliku jest rzeczywiście taki sam jak dostarczony.

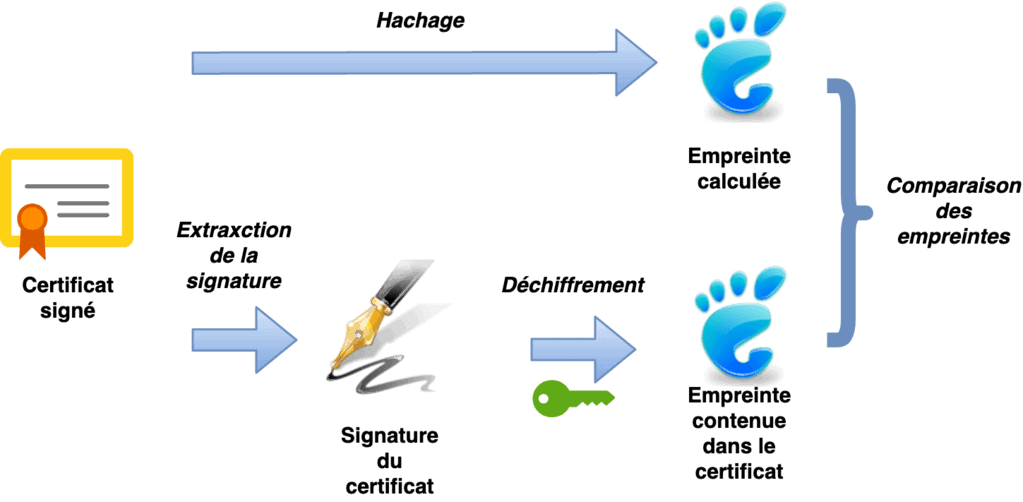

- Cyfrowy lub elektroniczny podpis dokumentóws: tutaj dokumenty są wysyłane bezpośrednio do funkcji skrótu. Dokumenty są wysyłane w tym samym czasie co odciski palców. Użytkownik musiałby jedynie rozszyfrować otrzymany odcisk palca i zweryfikować, czy odpowiada on obliczeniu odcisku palca dołączonego do otrzymanych danych.

- Korzystanie z tablicy mieszającej : jeśli chcesz to zrobić, będziesz musiał użyć tego w tworzeniu oprogramowania, aby wszystko poszło dobrze.

- Odnośnie przechowywania danych : aby upewnić się, że dokument jest obecny, musisz upewnić się, że podpis też się tam znajduje, więc nie musisz go ponownie zapisywać. Jest to bardzo mile widziane, ponieważ jeśli jest to duży plik, obliczenie podpisu zarejestrowanego odcisku palca zajmie znacznie mniej czasu.

🚀Korzystanie z kodowania skrótu

Funkcja zapewniająca bezpieczeństwo haseł polega na przetwarzaniu tekstu hasła i przekształcaniu go w podpis. Ten podpis jest również nazywany empreinte ".

Komputer nie wysyła hasła do serwera, przesyła jedynie podpis hasła. W tym momencie serwer nie zapisuje hasła, ale podpis, który został wyszlifowany.

Artykuł do przeczytania: Jak obstawiać gry telewizyjne na żywo w 1xbet

Zdobądź 200% bonusu po pierwszej wpłacie. Użyj tego oficjalnego kodu promocyjnego: argent2035

Gdy komputer się połączy, serwer nie zweryfikuje tożsamości Twojego hasła, ale raczej to, czy podpis Twojego hasła jest taki sam jak zarejestrowany.

Więc nie martw się, że ktoś użyje twojego hasła, ponieważ funkcja skrótu zmniejsza ryzyko ruchu z mieleniem hasła.

🚀Słynne funkcje skrótu

Teraz przedstawimy kilka znanych funkcji i kilka stron, które Ci pomogą.

⚡️MD5

Z pewnością niektórzy już o tym słyszeli. Ta funkcja skrótu jest bardzo dobrze używana, a bardziej pod względem bezpieczeństwa zaleca się przejście na najbardziej niezawodną dostępną wersję, ponieważ obecne są konsekwencje kolizji.

Artykuł do przeczytania: Dobrze zarządzaj kontami firmowymi

Zauważ, że ta funkcja bezpośrednio zwraca 128-bitowy skrót.

⚡️SHA1

SHA1 był dawniej funkcją zastępczą MD5, ponieważ wysyłał 160-bitowe skróty i nie dawał szans na napotkanie kolizji.

Zmieniło się to w latach 2004-2005, kiedy kilka ataków pokazało możliwości generowania kolizji.

Od tej daty nie zaleca się używania tej funkcji SHA1. Ale dzisiaj wiele osób nadal korzysta z tej funkcji.

Od 31 grudnia 2016 r. certyfikaty cyfrowe korzystające z algorytmu SHA1 nie są już ważne.

⚡️SHA2

Składać się z SHA256 et SHA512, są to dwa największe obecnie stosowane standardy.

Mówimy to z całą pewnością, ponieważ nie znaleźliśmy jeszcze żadnych luk w zabezpieczeniach tych różnych funkcji. Mają one możliwość wykonania podpisów o wysokości odpowiednio do 256 i 512 bity.

Na koniec przedstawimy Ci kilka witryn, które dają możliwość generowania podpisów cyfrowych z plikami lub danymi, a także korzystania z różnych funkcji skrótu.

- Jeśli chcesz zaszyfrować tekst, masz: http//www.cryptage-md5.com/

- Aby zaszyfrować w języku angielskim: http://onlinemd5.com/

Pamiętaj, aby używać ich dobrze, aby skorzystać z ich funkcji.

🚀Zakończenie

Hash to coś więcej niż tylko funkcja matematyczna. Jest to potężne narzędzie w dziedzinie bezpieczeństwa komputerowego. W tym artykule zbadaliśmy podstawy haszowania i jego znaczenie w dzisiejszym krajobrazie cyfrowym.

Przekonaliśmy się, że haszowanie zapewnia skuteczną metodę weryfikacji integralności danych, wykrywania manipulacji lub błędów. Ponadto odgrywa istotną rolę w zabezpieczaniu haseł, czyniąc je niezniszczalnymi, a tym samym chroniąc poufne informacje.

Artykuł do przeczytania: Jak sfinansować projekt przy napiętym budżecie?

Poza tymi powszechnymi zastosowaniami odkryliśmy również liczne zastosowania haszowania w różnych dziedzinach informatyki. Niezależnie od tego, czy chodzi o przechowywanie danych, deduplikację, tablice skrótów czy wyszukiwanie informacji, haszowanie się sprawdza wszechstronne i skuteczne narzędzie.

Kluczowe jest jednak staranne dobranie algorytmu haszującego do konkretnych potrzeb. aktualne standardy, takie jak SHA-256 lub SHA-512, zapewniają wyższy poziom bezpieczeństwa i powinny być preferowane w stosunku do przestarzałych lub wrażliwych algorytmów.

Często Zadawane Pytania

⚡️Do czego używamy haszyszu?

Interesującą rzeczą w haszu nie są dane, o których mowa, ale raczej ich podpisy, które zapewniają dobry poziom bezpieczeństwa danych.

⚡️Co to jest kolizja skrótu?

Kolizja jest reprezentowana, gdy kilka różnych danych daje ten sam odcisk palca. Ale nie martw się, jeśli tak się stanie, ponieważ jest to tylko kwestia prostego sprawdzenia, czy odcisk palca, który otrzymaliśmy dla danych, jest taki sam jak wysłanych danych.

Skończyliśmy !!

Mamy nadzieję, że byłeś zadowolony i że funkcje skrótu nie mają już dla Ciebie tajemnic.

Zostaw komentarz