Tudo sobre hash

No mundo digital de hoje, a segurança de dados é uma grande preocupação para indivíduos e organizações. Da proteção por senha à integridade dos dados, é essencial ter mecanismos robustos para garantir a confidencialidade e autenticidade das informações confidenciais. É aqui que entra o hash.

Hashing, uma técnica criptográfica fundamental, oferece uma solução poderosa para proteger irreversivelmente os dados.

Neste artigo, vamos nos aprofundar nos detalhes do hash, explorando como ele funciona, seus aplicativos e sua relevância no cenário de segurança de TI.

Receba um bônus de 200% após seu primeiro depósito. Use este código promocional: argent2035

🚀 O que é haxixe?

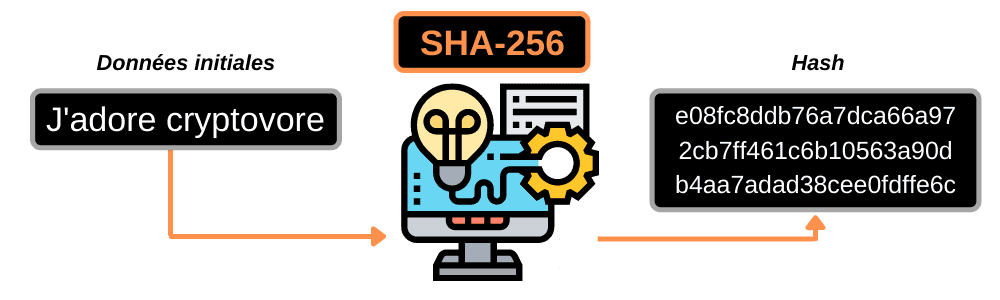

Hash, em termos simples, é uma transformação matemática que pega dados de tamanho variável e os converte em uma impressão digital única de tamanho fixo. Esta impressão, muitas vezes chamada de “hash“, é um resumo criptográfico que resume todos os dados de origem irreversível.

Em outras palavras, é praticamente impossível reconstruir os dados originais a partir do hash, tornando o hash uma técnica unidirecional essencial para garantir a confidencialidade e a integridade das informações.

Um dos usos mais comuns de hash é verificação de integridade de dadoss. Ao calcular a impressão digital de um arquivo ou conjunto de dados, torna-se possível detectar qualquer alteração ou modificação dos dados.

Mesmo uma pequena alteração nos dados originais resultará em uma impressão digital completamente diferente, facilitando a identificação rápida de erros ou tentativas de manipulação.

O hash também encontra seu lugar no campo da criptografia, oferecendo uma proteção de senha forte e informações sensíveis. Em vez de armazenar senhas diretamente em um banco de dados, os sistemas seguros as criptografam antes de armazená-las.

Quando o usuário insere sua senha, ela é novamente codificada e comparada com o valor armazenado para verificação. Assim, mesmo em caso de acesso não autorizado ao banco de dados, as senhas permanecem indecifráveis.

No entanto, nem todos os algoritmos de hash são criados iguais. Alguns são considerados obsoletos ou vulneráveis a ataques criptográficos avançados.

Especialistas em segurança recomendam o uso de algoritmos robustos e bem estabelecidos, como SHA-256 ou SHA-512, para garantir a segurança ideal.

🚀Por que o hash?

É importante usar o hash para poder proteger as transações que já foram realizadas e também as que estão por vir.

Uma vez feita uma modificação na rede, você terá absolutamente que modificar todos os blocos anteriores, bem como seus hashes associados. Se fizermos uma modificação em toda a rede, o hash que será gerado será seu.

Artigo para ler: tudo sobre mandado

Você terá que comparar seu hash e o da rede para não validar uma transação.

De fato, o hash é um dos elementos essenciais para a constituição de uma árvore Markel. Portanto, é possível que certas criptomoedas combinem várias funções de hash com propriedades diferentes das outras.

🚀As regras e propriedades do hashing

Para que uma função hash esteja correta, ela deve seguir certas regras e propriedades:

- Comprimento da assinatura usado deve ser sempre o mesmo, independentemente da quantidade de dados inseridos. Mais tarde, veremos quais são os comprimentos das impressões digitais nas funções de hash.

- Das impressões digitais, é impossível encontrar os dados originais: as funções no hash funcionam apenas em uma direção.

- Não é possível prever uma assinatura. É impossível para você tentar imaginar a assinatura examinando os dados.

- Se você tiver vários dados, cada dado deve têm assinaturas diferentes.

🚀Como funciona o hash

Na realidade, o hashing é um processo automatizado que tem o potencial de ser comparado aos códigos enviados durante a guerra.

Em teoria, basta adicionar, deslocar ou transformar os diferentes caracteres de uma mensagem para obter um código que deve ser completamente diferente dos outros e único no seu género.

Artigo para ler: Obtenha financiamento coletivo para o seu projeto

O hash permite gerar a partir de uma entrada complementar variável, um código fixo. Mesmo que o comprimento da string seja superior a 5 letras ou até 500 palavras, ela ainda deve retornar apenas um resultado com um único tamanho.

Todas as funções hash contêm as mesmas propriedades. Que são :

- determinista : diretamente, após a passagem pelo grinder da função em questão, o resultado da mensagem, em todas as circunstâncias, deve ser invariável: lugares, momento, repetição, …

- La resistência : o resultado obtido da função não deve permitir que ninguém, em nenhum momento, volte à mensagem inicial.

- Distinto : o resultado obtido da função referente a duas mensagens semelhantes não deve ser semelhante, mas sim diferente e facilmente identificável.

- Único : após análise, não podem sair duas mensagens diferentes com o mesmo resultado.

- eficaz : o resultado não deve ser adiado, deve ser imediato.

O interesse do hash é, portanto, padronizar o conteúdo para ter um número idêntico de caracteres e poder identificar os dados de maneira única de uma mensagem para outra.

🚀Uso prático de diferentes funções de hash

Esta lista não está completa, pois existem vários outros usos para essas funções:

- Comparar senhas : como dito, ao salvar sua senha, tudo é feito por segurança.

- Verificação dos seus dados baixados : em alguns casos, por exemplo, quando você baixa um arquivo da Internet, a assinatura original do arquivo fica disponível.

Ele é exibido diretamente no site ou em outro arquivo separado. Para garantir que o arquivo foi baixado corretamente, basta verificar se a assinatura do arquivo é realmente a mesma fornecida.

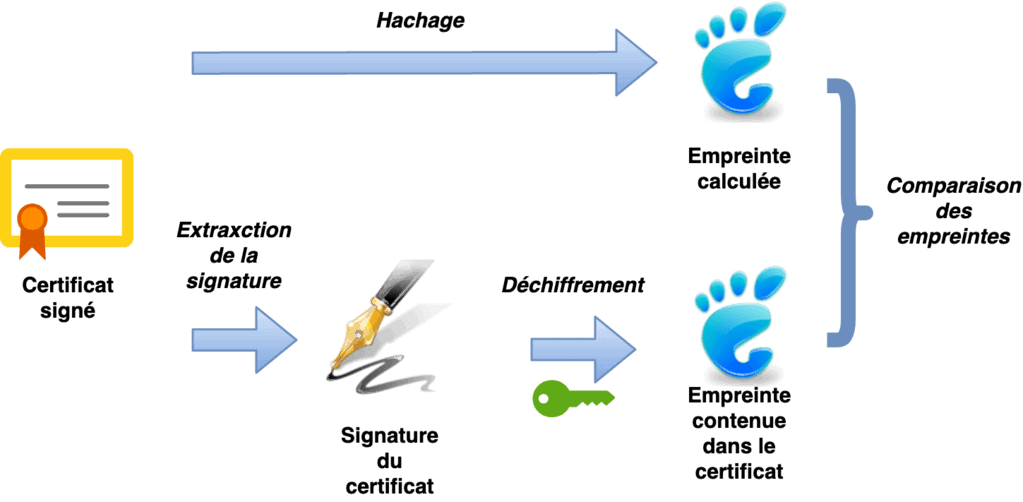

- Assinatura digital ou eletrônica de documentoss: aqui, os documentos são enviados diretamente para uma função hash. Os documentos são enviados ao mesmo tempo que as impressões digitais. O usuário teria apenas que decifrar a impressão digital recebida e verificar se ela corresponde ao cálculo da impressão digital anexada aos dados recebidos.

- Uso de tabela hash : se você quiser fazer, terá que usar no desenvolvimento de software para que tudo corra bem.

- Em relação ao armazenamento de dados : para garantir a presença do documento, você terá que se certificar de que a assinatura também está lá, para que você não precise salvá-la novamente. Isso é muito apreciado, porque se for um arquivo grande, você levará muito menos tempo para fazer o cálculo da assinatura da impressão digital registrada.

🚀Usando codificação hash

O recurso que mantém suas senhas seguras é aquele que pega o texto da sua senha e o transforma em uma assinatura. Esta assinatura também é chamada empreinte ".

O computador não envia sua senha para um servidor, apenas transmite sua assinatura de senha. Neste momento, o servidor não salva a senha, mas sim a assinatura que foi triturada.

Artigo para ler: Como apostar em jogos de TV ao vivo na 1xbet

Receba um bônus de 200% após seu primeiro depósito. Use este código promocional oficial: argent2035

Quando o computador se conectar, o servidor não verificará a identidade da sua senha, mas sim se a assinatura da sua senha é a mesma que a cadastrada.

Portanto, não se preocupe com ninguém usando sua senha, pois a função hash reduz o risco de tráfego com a trituração de senha.

🚀Funções de hash famosas

Agora vamos apresentar algumas funções famosas e alguns sites que te ajudam.

⚡️MD5

Com certeza algumas pessoas já ouviram falar. Esta função hash é muito bem utilizada e mais ainda em termos de segurança, é aconselhável mudar para a versão mais robusta disponível, pois as consequências das colisões estão presentes.

Artigo para ler: Gerencie bem as contas da sua empresa

Observe que esta função retorna diretamente um hash de 128 bits.

⚡️SHA1

SHA1 era anteriormente a função de substituição do MD5, porque enviava hashes de 160 bits e não dava chance de encontrar colisões.

Isso mudou de 2004 a 2005, quando vários ataques mostraram as possibilidades de gerar colisões.

Desde essa data, não é realmente aconselhável usar esta função do SHA1. Mas hoje, muitas pessoas ainda usam essa função.

A partir de 31 de dezembro de 2016, os certificados digitais que usavam SHA1 não são mais válidos.

⚡️SHA2

Consiste em SHA256 et SHA512, são os dois maiores padrões atualmente em uso.

Dizemos isso com certeza, porque ainda não encontramos nenhuma vulnerabilidade de segurança nessas diferentes funções. Têm a possibilidade de produzir assinaturas em altura respetivamente de 256 e 512 bits.

Por fim, apresentaremos alguns sites que oferecem a possibilidade de gerar assinaturas digitais com arquivos ou dados, além de usar diferentes funções de hash.

- Se quiser criptografar um texto, você tem: http://www.cryptage-md5.com/

- Para criptografar em inglês: http://onlinemd5.com/

Certifique-se de usá-los bem para aproveitar suas funções.

🚀Conclusão

O hash é mais do que apenas uma função matemática. É uma ferramenta poderosa no campo da segurança informática. Neste artigo, exploramos os fundamentos do hash e sua relevância no cenário digital atual.

Aprendemos que o hash fornece um método eficaz para verificar a integridade dos dados, detectando adulteração ou erros. Além disso, desempenha um papel vital na proteção de senhas, tornando-as inquebráveis e, assim, protegendo informações confidenciais.

Artigo para ler: Como financiar seu projeto com um orçamento apertado?

Além desses usos comuns, também descobrimos as múltiplas aplicações do hash em vários campos da computação. Seja para armazenamento de dados, desduplicação, tabelas de hash ou recuperação de informações, o hash prova ser uma ferramenta versátil e eficaz.

No entanto, é crucial escolher cuidadosamente o algoritmo de hash de acordo com as necessidades específicas. padrões atuais, como SHA-256 ou SHA-512, fornecem níveis mais altos de segurança e devem ser preferidos a algoritmos desatualizados ou vulneráveis.

perguntas frequentes

⚡️Para que usamos um hash?

O interessante no hash não são de forma alguma os dados em questão, mas sim suas assinaturas que permitem um bom nível de segurança dos dados.

⚡️O que é uma colisão no hash?

Uma colisão é representada quando vários dados diferentes entre si fornecem a mesma impressão digital. Mas não se preocupe se isso acontecer, pois basta fazer uma simples verificação se a impressão digital que recebemos pelos dados é a mesma dos dados enviados.

Nós terminamos !!

Esperamos que você tenha ficado satisfeito e que as funções hash não tenham mais segredos para você.

Deixe um comentário