Dans le monde numérique d'aujourd'hui, la sécurité des données est une préoccupation majeure pour les individus et les organisations. De la protection des mots de passe à l'intégrité des données, il est essentiel de mettre en place des mécanismes robustes pour garantir la confidentialité et l'authenticité des informations sensibles. C'est là que le hachage entre en jeu.

Le hachage, une technique cryptographique fondamentale, offre une solution puissante pour sécuriser les données de manière irréversible. Dans cet article, nous allons plonger dans les détails du hachage, explorer son fonctionnement, ses applications et sa pertinence dans le paysage de la sécurité informatique.

🚀 C’est quoi le hachage ?

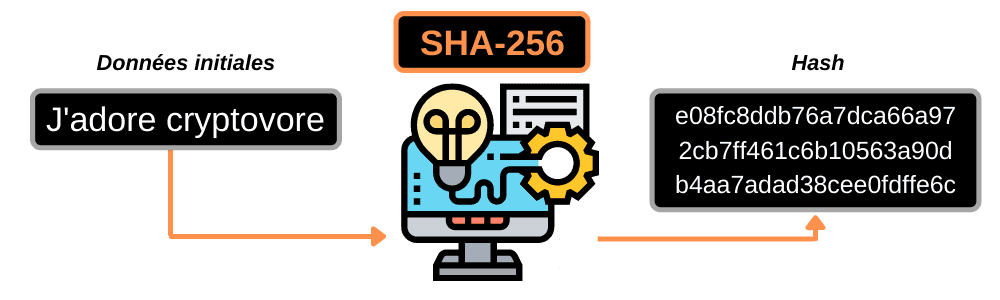

Le hachage, en termes simples, est une transformation mathématique qui prend des données de taille variable et les convertit en une empreinte numérique unique de taille fixe. Cette empreinte, souvent appelée "hash", est un condensé cryptographique qui résume l'ensemble des données d'origine irréversible. En d'autres termes, il est pratiquement impossible de reconstituer les données d'origine à partir de l'empreinte, faisant du hachage une technique unidirectionnelle essentielle pour garantir la confidentialité et l'intégrité des informations.

L'une des utilisations les plus courantes du hachage est la vérification de l'intégrité des données. En calculant l'empreinte d'un fichier ou d'un ensemble de données, il devient possible de détecter toute altération ou modification des données. Même une modification mineure dans les données d'origine entraînera une empreinte complètement différente, ce qui permet d'identifier rapidement les erreurs ou les tentatives de manipulation.

Le hachage trouve également sa place dans le domaine de la cryptographie, offrant une protection solide des mots de passe et des informations sensibles. Plutôt que de stocker directement les mots de passe dans une base de données, les systèmes sécurisés les hachent avant de les stocker. Lorsque l'utilisateur saisit son mot de passe, il est de nouveau haché et comparé à la valeur stockée pour vérification. Ainsi, même en cas d'accès non autorisé à la base de données, les mots de passe restent indéchiffrables.

Cependant, tous les algorithmes de hachage ne sont pas créés égaux. Certains sont considérés comme obsolètes ou vulnérables aux attaques cryptographiques avancées. Les experts en sécurité recommandent l'utilisation d'algorithmes robustes et bien établis, tels que SHA-256 ou SHA-512, pour garantir une sécurité optimale.

🚀Pourquoi le hachage ?

Il est important d’utiliser le hachage pour pouvoir sécuriser les transactions qui ont déjà été réalisées et aussi ceux à venir. Une fois qu’une modification se fait sur le réseau, vous devrez impérativement modifier l’intégralité des blocs précédents ainsi que leurs hachages associés. Si l’on fait une modification sur l’ensemble du réseau, le hachage qui sera généré sera du vôtre.

Article à lire : Tout savoir sur warrant

Vous devrez comparer votre hash ainsi que celui du réseau dans le but de ne pas valider une transaction. En effet, le hash est l’un des éléments essentiels pour la constitution d’un arbre de Markel. Il est donc possible pour certaines cryptomonnaies de jumeler plusieurs fonctions de hachage qui ont des propriétés différentes des autres.

🚀Les règles et propriétés du hachage

Pour qu’une fonction de hachage soit correcte, elle doit respecter certaines règles et propriétés :

- La longueur de la signature utilisée doit toujours être la même peu importe le nombre de données que vous avez entré. Plus loin, nous verrons quelles sont les longueurs des empreintes dans les fonctions de hachage.

- A partir des empreintes, il est impossible de retrouver les données originales : les fonctions dans le hachage ne fonctionnent uniquement que dans un seul sens.

- Il n’est pas possible de prédire une signature. Il vous est impossible d’essayer d’imaginer la signature en examinant les données.

- Si vous disposez de plusieurs données, chaque donnée doit avoir des signatures différentes.

🚀Fonctionnement du hachage

En réalité, le hachage est un processus automatisé qui a la possibilité d’être assimilé aux codés qui sont envoyés pendant la guerre. En théorie, il faut simplement ajouter, de décaler, ou de transformer les différents caractères d’un message dans le but d’obtenir un code qui doit être complètement différent des autres et unique en son genre.

Le hachage vous permet de générer à partir d’une entrée complémentaire variable, un code fixe. Même si la longueur de la chaîne est de plus de 5 lettres ou même 500 mots, elle ne doit toujours que renvoyer un résultat avec une taille unique. Les fonctions du hachage contiennent toutes les mêmes propriétés. Qui sont :

- Déterministe : directement, après le passage dans la moulinette de la fonction en question, le résultat du message, en toute circonstance, doit être invariable : lieux, moment, répétition, ...

- La résistance : le résultat que l’on obtient de la fonction ne doit permettre à aucun moment que quiconque puisse remonter au message initial.

- Distinct : le résultat obtenu de la fonction concernant deux messages qui se ressemblent ne doivent pas être similaires mais plutôt différent et identifiable facilement.

- Unique : après analyse, deux messages différents ne pourront pas ressortir avec un même résultat.

- Efficace : le résultat ne doit pas tarder, il doit être immédiat.

L’intérêt donc du hachage est d’uniformiser les contenus pour avoir un nombre de caractères identique et de pouvoir identifier les données de manière unique pour un message à l’autre.

🚀Utilisation concrète des différentes fonctions de hachage

Les fonctions de hachage, c'est un peu comme la sauce secrète de la cryptographie. On les utilise partout, et pour plein de trucs différents. Laisse-moi te détailler ça comme si on discutait autour d'une bière.

D'abord, y'a le stockage des mots de passe. C'est sûrement l'utilisation la plus connue. Quand tu crées un compte quelque part, ton mot de passe n'est pas stocké en clair. Non, il passe par une fonction de hachage et c'est le résultat qui est gardé. Comme ça, même si un hacker se tape l'incruste dans la base de données, il peut pas lire ton mot de passe directement. C'est un peu comme si tu transformais ton mot de passe en purée avant de le stocker.

Ensuite, on a la vérification d'intégrité des fichiers. Tu télécharges un gros fichier et tu veux être sûr qu'il n'a pas été corrompu pendant le transfert ? Tu compares son hash avec celui fourni par le site. Si ça correspond, t'es bon. C'est comme vérifier l'empreinte digitale du fichier pour être sûr que c'est le bon.

Dans le monde des cryptomonnaies, les fonctions de hachage sont partout. Elles servent à créer les adresses des portefeuilles, à signer les transactions, et même dans le processus de minage. C'est un peu le couteau suisse de la blockchain.

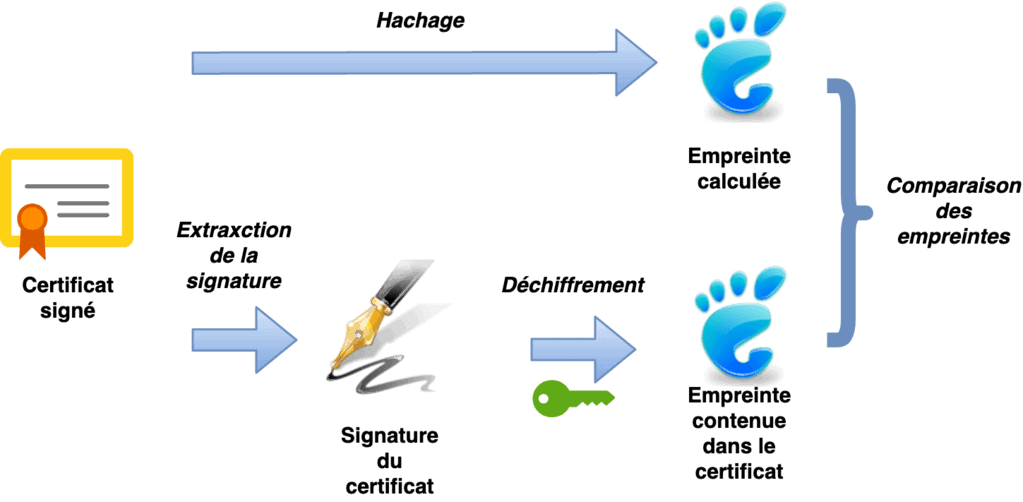

Les signatures numériques, c'est encore un autre domaine où le hachage est roi. Quand tu signes un document électroniquement, c'est souvent une fonction de hachage qui entre en jeu pour créer une empreinte unique du document. C'est comme mettre ton sceau sur un parchemin, mais version geek.

Dans les systèmes de fichiers, le hachage sert aussi à détecter les doublons. Plutôt que de comparer les fichiers bit par bit (ce qui prendrait un temps fou), on compare juste leurs hashs. Si c'est identique, y'a de grandes chances que les fichiers le soient aussi. C'est comme comparer les empreintes digitales de jumeaux pour voir s'ils sont vraiment identiques.

Enfin, dans le domaine de la sécurité réseau, les fonctions de hachage sont utilisées pour détecter les intrusions. En surveillant les hashs de certains fichiers système, on peut rapidement repérer si quelque chose a été modifié. C'est un peu comme avoir un chien de garde qui aboie dès que quelqu'un touche à tes affaires.

🚀Utilisation du codage de hachage

La fonction qui permet de sécuriser vos mots de passe est celle qui prend le texte de votre mot de passe et le mouline pour en faire une signature. On appelle également cette signature « empreinte ». L’ordinateur n’envoie pas votre mot de passe à un serveur, mais il transmet uniquement la signature de votre mot de passe. A ce moment, le serveur n’enregistre pas le mot de passe, mais plutôt la signature qui a été moulinée.

Au moment où l’ordinateur se connectera, le serveur ne vérifiera pas l’identité de votre mot de passe, mais plutôt si la signature de votre mot de passe est bien la même avec celui qui est enregistré. Ne craignez donc pas qu’une quelconque personne utilise votre mot de passe, car la fonction de hachage réduire les risques de trafic avec le moulinage du mot de passe.

Article à lire : Bien gérer sa comptabilité en entreprise

🚀Fonctions célèbres de hachage

Nous allons à présent présenter quelques fonctions célèbres ainsi que certains sites qui vous aident.

⚡️MD5

Il est sûr que certains en ont déjà entendu parler. Cette fonction de hachage est très bien utilisée et plus encore au niveau de la sécurité, il est conseiller de passer à la version la plus robuste disponible, car les suites des collisions sont présentes. A noter que cette fonction renvoie directement une empreinte de 128 bits.

⚡️SHA1

SHA1 était autrefois la fonction remplaçante du MD5, car elle envoyait des empreintes de 160 bits et elle ne donnait pas de possibilité de rencontre des collisions. Cela a changé de 2004-2005, date à laquelle plusieurs attaques ont montré que les possibilités de générer des collisions. Depuis cette date, il n’est pas vraiment conseiller d’utiliser cette fonction de SHA1. Mais aujourd’hui, plusieurs personnes utilisent encore cette fonction. Depuis le 31 décembre 2016, les certificats numériques qui utilisaient SHA1 ne sont plus valides.

⚡️SHA2

Composer de SHA256 et SHA512, ils sont des deux plus grands standards qui sont utilisé actuellement. Nous le disons avec certitude, car nous n’avons pas encore trouvé de failles de sécurité sur ces différentes fonctions. Elles ont la possibilité de produire des signatures en hauteur respectivement de 256 et 512 bits.

Pour terminer, nous allons vous présenter quelques sites qui vous donnent la possibilité de générer des signatures numériques avec des fichiers ou des données, et aussi en utilisant des fonctions de hachage différentes.

- Si vous voulez crypter un texte, vous avez : http//www.cryptage-md5.com/

- Pour crypter en anglais : http://onlinemd5.com/

Rassurez-vous de bien les utiliser pour en profiter des fonctions.

🚀Conclusion

Le hachage est bien plus qu'une simple fonction mathématique. C'est un outil puissant dans le domaine de la sécurité informatique. Dans cet article, nous avons exploré les fondements du hachage et sa pertinence dans le paysage numérique d'aujourd'hui. Nous avons appris que le hachage offre une méthode efficace pour vérifier l'intégrité des données, en détectant les altérations ou les erreurs. De plus, il joue un rôle essentiel dans la sécurisation des mots de passe, en les rendant indéchiffrables et en protégeant ainsi les informations sensibles.

Au-delà de ces utilisations courantes, nous avons également découvert les multiples applications du hachage dans divers domaines de l'informatique. Que ce soit pour le stockage de données, la déduplication, les tables de hachage ou la recherche d'informations, le hachage se révèle être un outil polyvalent et efficace.

Cependant, il est crucial de choisir soigneusement l'algorithme de hachage en fonction des besoins spécifiques. Les normes actuelles, telles que SHA-256 ou SHA-512, offrent des niveaux de sécurité supérieurs et doivent être privilégiées par rapport aux algorithmes obsolètes ou vulnérables.

Foires aux questions

⚡️A quoi nous sert un hachage

La chose intéressante dans le hachage n’est en aucun cas les données en question, mais plutôt leurs signatures qui permettent un bon niveau de sécurité des données.

⚡️C’est quoi une collision dans le hachage ?

Une collision est représentée quand plusieurs données différentes les unes des autres donnent la même empreinte. Mais ne vous inquiétez pas si cela arrive, car il ne s’agit que de faire un simple contrôle si l’empreinte que l’on a reçu pour les données est le même avec celui des données envoyées.

Nous avons terminé !! Nous espérons que vous avez été satisfait et que les fonctions de hachage n’ont plus de secrets pour vous.