हैशिंग के बारे में सब कुछ

आज की डिजिटल दुनिया में, व्यक्तियों और संगठनों के लिए डेटा सुरक्षा एक प्रमुख चिंता का विषय है। पासवर्ड सुरक्षा से लेकर डेटा अखंडता तक, संवेदनशील जानकारी की गोपनीयता और प्रामाणिकता सुनिश्चित करने के लिए मजबूत तंत्र होना आवश्यक है। यहीं पर हैशिंग आती है।

हैशिंग, एक मूलभूत क्रिप्टोग्राफ़िक तकनीक, प्रदान करती है a शक्तिशाली समाधान डेटा को अपरिवर्तनीय रूप से सुरक्षित करने के लिए।

इस लेख में, हम हैशिंग के विवरण में गोता लगाएँगे, यह पता लगाएंगे कि यह कैसे काम करता है, इसके अनुप्रयोग और आईटी सुरक्षा परिदृश्य में इसकी प्रासंगिकता क्या है।

अपनी पहली जमा राशि के बाद 200% बोनस प्राप्त करें। इस प्रोमो कोड का प्रयोग करें: argent2035

🚀 हैश क्या है?

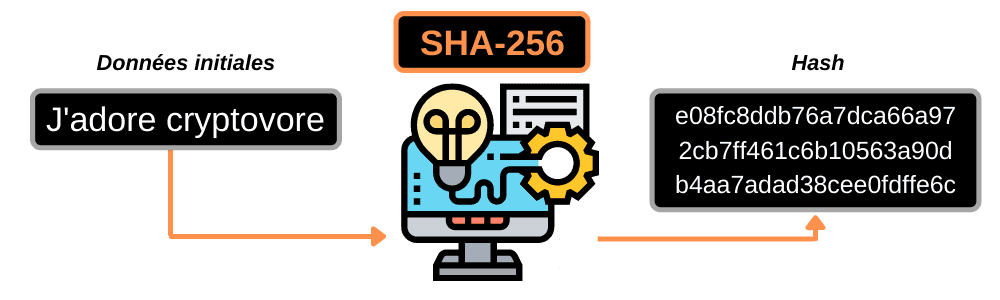

हैश, सरल शब्दों में, एक गणितीय परिवर्तन है जो चर-आकार के डेटा को लेता है और इसे एक अद्वितीय निश्चित आकार के डिजिटल फिंगरप्रिंट में परिवर्तित करता है। यह छाप, जिसे अक्सर "कहा जाता है"हैश", एक क्रिप्टोग्राफिक डाइजेस्ट है जो अपरिवर्तनीय मूल के सभी डेटा को सारांशित करता है।

दूसरे शब्दों में, हैश से मूल डेटा को फिर से बनाना लगभग असंभव है, हैशिंग को गोपनीयता और सूचना अखंडता सुनिश्चित करने के लिए एक आवश्यक वन-वे तकनीक बनाना।

हैशिंग के सबसे आम उपयोगों में से एक है डेटा अखंडता जाँचएस। किसी फ़ाइल या डेटा के सेट के फ़िंगरप्रिंट की गणना करके, डेटा में किसी भी परिवर्तन या संशोधन का पता लगाना संभव हो जाता है।

यहां तक कि मूल डेटा में मामूली बदलाव के परिणामस्वरूप पूरी तरह से अलग फिंगरप्रिंट होगा, जिससे त्रुटियों या हेरफेर के प्रयासों को जल्दी से पहचाना जा सकेगा।

हैश क्रिप्टोग्राफी के क्षेत्र में भी अपनी जगह पाता है, एक पेशकश करता है मजबूत पासवर्ड सुरक्षा और संवेदनशील जानकारी। डेटाबेस में सीधे पासवर्ड स्टोर करने के बजाय, सुरक्षित सिस्टम उन्हें स्टोर करने से पहले हैश कर देता है।

जब उपयोगकर्ता अपना पासवर्ड दर्ज करता है, तो इसे फिर से हैश किया जाता है और सत्यापन के लिए संग्रहीत मूल्य की तुलना की जाती है। इस प्रकार, डेटाबेस तक अनधिकृत पहुंच की स्थिति में भी, पासवर्ड अपाठ्य रहते हैं।

हालाँकि, सभी हैशिंग एल्गोरिदम समान नहीं बनाए गए हैं। कुछ को उन्नत क्रिप्टोग्राफ़िक हमलों के लिए अप्रचलित या असुरक्षित माना जाता है।

सुरक्षा विशेषज्ञ मजबूत और अच्छी तरह से स्थापित एल्गोरिदम के उपयोग की सलाह देते हैं, इष्टतम सुरक्षा सुनिश्चित करने के लिए SHA-256 या SHA-512 जैसे।

🚀 हैश क्यों?

पहले से किए गए लेन-देन और आने वाले लेन-देन को सुरक्षित करने में सक्षम होने के लिए हैश का उपयोग करना महत्वपूर्ण है।

एक बार नेटवर्क पर एक संशोधन किए जाने के बाद, आपको पिछले सभी ब्लॉकों के साथ-साथ उनके संबंधित हैश को बिल्कुल संशोधित करना होगा। यदि हम पूरे नेटवर्क में संशोधन करते हैं, तो जो हैश उत्पन्न होगा वह आपका होगा।

पढ़ने के लिए लेख: सभी वारंट के बारे में

लेन-देन को मान्य नहीं करने के लिए आपको अपने हैश के साथ-साथ नेटवर्क की तुलना करनी होगी।

वास्तव में, हैश मार्केल ट्री के निर्माण के लिए आवश्यक तत्वों में से एक है। इसलिए कुछ क्रिप्टोकरेंसी के लिए कई हैश फ़ंक्शंस को जोड़ना संभव है, जिनके गुण दूसरों से अलग हैं।

🚀हैशिंग के नियम और गुण

किसी हैश फ़ंक्शन के सही होने के लिए, उसे कुछ नियमों और गुणों का सम्मान करना चाहिए:

- हस्ताक्षर की लंबाई उपयोग किया गया हमेशा एक जैसा होना चाहिए चाहे आपने कितना भी डेटा दर्ज किया हो। बाद में, हम देखेंगे कि हैश फ़ंक्शन में फ़िंगरप्रिंट की लंबाई कितनी है।

- उंगलियों के निशान से, मूल डेटा को पुनर्प्राप्त करना असंभव है: हैश में फ़ंक्शन केवल एक दिशा में काम करते हैं।

- हस्ताक्षर की भविष्यवाणी करना संभव नहीं है। डेटा की जांच करके हस्ताक्षर की कल्पना करने की कोशिश करना आपके लिए असंभव है।

- यदि आपके पास एकाधिक डेटा हैं, तो प्रत्येक डेटा होना चाहिए अलग-अलग हस्ताक्षर हैं।

🚀हैशिंग कैसे काम करती है

वास्तव में, हैशिंग एक स्वचालित प्रक्रिया है जिसकी तुलना युद्ध के दौरान भेजे जाने वाले कोड से की जा सकती है।

सिद्धांत रूप में, एक कोड प्राप्त करने के लिए संदेश के विभिन्न वर्णों को जोड़ना, स्थानांतरित करना या बदलना आवश्यक है, जो दूसरों से पूरी तरह से अलग और अपनी तरह का अनूठा होना चाहिए।

पढ़ने के लिए लेख: अपने प्रोजेक्ट के लिए क्राउडफंडिंग प्राप्त करें

हैश आपको एक चर पूरक इनपुट, एक निश्चित कोड से उत्पन्न करने की अनुमति देता है। भले ही स्ट्रिंग की लंबाई 5 अक्षरों या 500 शब्दों से अधिक हो, फिर भी इसे केवल एक ही आकार के साथ परिणाम देना चाहिए।

हैश फ़ंक्शंस में सभी समान गुण होते हैं। जो हैं :

- निर्धारक : सीधे, विचाराधीन फ़ंक्शन के ग्राइंडर के माध्यम से पारित होने के बाद, संदेश का परिणाम, सभी परिस्थितियों में, अचल होना चाहिए: स्थान, क्षण, पुनरावृत्ति, ...

- La प्रतिरोध : फ़ंक्शन से प्राप्त परिणाम किसी को भी किसी भी समय प्रारंभिक संदेश पर वापस जाने की अनुमति नहीं देनी चाहिए।

- अलग : दो समान संदेशों से संबंधित फ़ंक्शन से प्राप्त परिणाम समान नहीं होना चाहिए बल्कि भिन्न और आसानी से पहचाने जाने योग्य होना चाहिए।

- अद्वितीय : विश्लेषण के बाद एक ही नतीजे से दो अलग-अलग संदेश नहीं निकल सकते।

- प्रभावी : परिणाम में देरी नहीं होनी चाहिए, यह तत्काल होना चाहिए।

हैशिंग की रुचि इसलिए सामग्री को मानकीकृत करना है ताकि वर्णों की एक समान संख्या हो और एक संदेश से दूसरे संदेश के लिए एक अद्वितीय तरीके से डेटा की पहचान करने में सक्षम हो।

🚀 विभिन्न हैश कार्यों का व्यावहारिक उपयोग

यह सूची बिल्कुल भी पूर्ण नहीं है, क्योंकि इन कार्यों के कई अन्य उपयोग भी हैं:

- पासवर्ड के बीच तुलना : जैसा कहा गया है, अपना पासवर्ड सहेजते समय, सुरक्षा के लिए सब कुछ किया जाता है।

- आपके डाउनलोड किए गए डेटा का सत्यापन : कुछ मामलों में, उदाहरण के लिए, जब आप इंटरनेट से कोई फ़ाइल डाउनलोड करते हैं, तो फ़ाइल का मूल हस्ताक्षर उपलब्ध होता है।

यह या तो सीधे साइट पर या किसी अन्य फ़ाइल में प्रदर्शित होता है जो अलग है। आपको आश्वस्त करने के लिए कि फ़ाइल सही तरीके से डाउनलोड हो गई है, आपको केवल यह जांचना होगा कि फ़ाइल का हस्ताक्षर वास्तव में वही है जो प्रदान किया गया है।

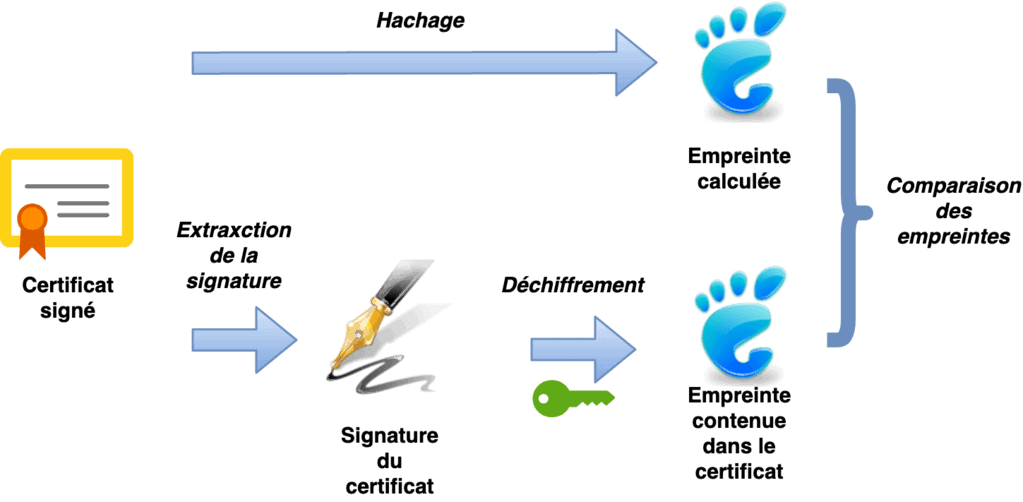

- दस्तावेजों के डिजिटल या इलेक्ट्रॉनिक हस्ताक्षरएस: यहां, दस्तावेज़ सीधे हैश फ़ंक्शन पर भेजे जाते हैं। दस्तावेजों को फिंगरप्रिंट के साथ ही भेजा जाता है। उपयोगकर्ता को केवल प्राप्त फिंगरप्रिंट को समझना होगा और सत्यापित करना होगा कि यह प्राप्त डेटा से जुड़े फिंगरप्रिंट की गणना के अनुरूप है।

- हैश टेबल का उपयोग : यदि आप इसे करना चाहते हैं, तो आपको सब कुछ ठीक करने के लिए सॉफ्टवेयर डेवलपमेंट में इसका उपयोग करना होगा।

- डाटा स्टोरेज के संबंध में : आपको दस्तावेज़ की उपस्थिति के बारे में आश्वस्त करने के लिए, आपको स्वयं को आश्वस्त करना होगा कि हस्ताक्षर भी है, इसलिए आपको इसे दोबारा सहेजने की आवश्यकता नहीं है। यह बहुत सराहनीय है, क्योंकि यदि यह एक बड़ी फाइल है, तो पंजीकृत फिंगरप्रिंट के हस्ताक्षर की गणना करने में आपको बहुत कम समय लगेगा।

🚀हैश कोडिंग का उपयोग करना

आपके पासवर्ड को सुरक्षित रखने वाली सुविधा वह है जो आपके पासवर्ड का पाठ लेती है और इसे एक हस्ताक्षर में पीसती है। यह हस्ताक्षर भी कहा जाता है छाप '.

कंप्यूटर आपका पासवर्ड किसी सर्वर को नहीं भेजता है, यह केवल आपके पासवर्ड हस्ताक्षर को प्रसारित करता है। इस समय, सर्वर पासवर्ड नहीं सहेजता है, बल्कि सिग्नेचर जो ग्राइंड किया गया है।

पढ़ने के लिए लेख: 1xbet पर लाइव टीवी गेम्स पर दांव कैसे लगाएं

अपनी पहली जमा राशि के बाद 200% बोनस प्राप्त करें। इस आधिकारिक प्रोमो कोड का प्रयोग करें: argent2035

जब कंप्यूटर कनेक्ट होता है, तो सर्वर आपके पासवर्ड की पहचान को सत्यापित नहीं करेगा, बल्कि यह कि क्या आपके पासवर्ड का हस्ताक्षर वही है जो पंजीकृत है।

इसलिए चिंता न करें कि कोई आपके पासवर्ड का उपयोग कर रहा है, क्योंकि हैश फ़ंक्शन पासवर्ड ग्राइंडिंग के साथ ट्रैफ़िक के जोखिम को कम करता है।

🚀 प्रसिद्ध हैश कार्य करता है

अब हम कुछ प्रसिद्ध कार्यों और आपकी सहायता करने वाली कुछ साइटों को पेश करेंगे।

⚡️एमडी5

निश्चित रूप से कुछ लोगों ने इसके बारे में सुना है। यह हैश फ़ंक्शन बहुत अच्छी तरह से उपयोग किया जाता है और इसलिए सुरक्षा के संदर्भ में, उपलब्ध सबसे मजबूत संस्करण पर स्विच करने की सलाह दी जाती है, क्योंकि टकराव के परिणाम मौजूद हैं।

पढ़ने के लिए लेख: अपने व्यवसाय खातों को अच्छी तरह से प्रबंधित करें

ध्यान दें कि यह फ़ंक्शन सीधे 128-बिट हैश लौटाता है।

⚡️SHA1

SHA1 पूर्व में का प्रतिस्थापन समारोह था MD5, क्योंकि इसने 160-बिट हैश भेजा और इसने टक्करों का सामना करने का कोई मौका नहीं दिया।

यह 2004-2005 से बदल गया, जब कई हमलों ने टकराव पैदा करने की संभावनाएं दिखाईं।

उस तारीख से, वास्तव में SHA1 के इस कार्य का उपयोग करने की सलाह नहीं दी जाती है। लेकिन आज भी बहुत से लोग इस फंक्शन का इस्तेमाल करते हैं।

31 दिसंबर, 2016 तक, SHA1 का उपयोग करने वाले डिजिटल प्रमाणपत्र अब मान्य नहीं हैं।

⚡️SHA2

से बना हुआ SHA256 et SHA512, वे दो सबसे बड़े मानक हैं जो वर्तमान में उपयोग में हैं।

हम इसे निश्चित रूप से कहते हैं, क्योंकि हमें अभी तक इन विभिन्न कार्यों पर कोई सुरक्षा भेद्यता नहीं मिली है। उनके पास क्रमशः की ऊंचाई में हस्ताक्षर बनाने की संभावना है 256 और 512 बिट।

अंत में, हम आपको कुछ ऐसी साइटों से परिचित कराने जा रहे हैं जो आपको फ़ाइलों या डेटा के साथ डिजिटल हस्ताक्षर बनाने की संभावना देती हैं, और विभिन्न हैश फ़ंक्शंस का उपयोग भी करती हैं।

- यदि आप किसी टेक्स्ट को एन्क्रिप्ट करना चाहते हैं, तो आपके पास है: http://www.cryptage-md5.com/

- अंग्रेजी में एन्क्रिप्ट करने के लिए: http://onlinemd5.com/

उनके कार्यों का लाभ उठाने के लिए उनका अच्छी तरह से उपयोग करना सुनिश्चित करें।

🚀निष्कर्ष

हैश सिर्फ एक गणितीय कार्य से अधिक है। यह कंप्यूटर सुरक्षा के क्षेत्र में एक शक्तिशाली उपकरण है। इस लेख में, हमने हैशिंग के मूल सिद्धांतों और आज के डिजिटल परिदृश्य में इसकी प्रासंगिकता का पता लगाया है।

हमने सीखा है कि हैशिंग डेटा अखंडता को सत्यापित करने, छेड़छाड़ या त्रुटियों का पता लगाने के लिए एक प्रभावी तरीका प्रदान करता है। इसके अलावा, यह पासवर्ड को सुरक्षित रखने, उन्हें अटूट बनाने और इस प्रकार संवेदनशील जानकारी की सुरक्षा करने में महत्वपूर्ण भूमिका निभाता है।

पढ़ने के लिए लेख: कम बजट में अपने प्रोजेक्ट का वित्तपोषण कैसे करें?

इन सामान्य उपयोगों के अलावा, हमने कंप्यूटिंग के विभिन्न क्षेत्रों में हैशिंग के कई अनुप्रयोगों की भी खोज की। चाहे डेटा स्टोरेज, डिडुप्लीकेशन, हैश टेबल या सूचना पुनर्प्राप्ति के लिए, हैशिंग साबित हो एक बहुमुखी और प्रभावी उपकरण।

हालाँकि, विशिष्ट आवश्यकताओं के अनुसार हैशिंग एल्गोरिथम को सावधानीपूर्वक चुनना महत्वपूर्ण है। वर्तमान मानक, जैसे SHA-256 या SHA-512, उच्च स्तर की सुरक्षा प्रदान करते हैं और पुराने या कमजोर एल्गोरिदम पर प्राथमिकता दी जानी चाहिए।

बार बार पूछे जाने वाले प्रश्न

⚡️ हम हैश का उपयोग किस लिए करते हैं?

हैश में दिलचस्प बात किसी भी तरह से डेटा नहीं है, बल्कि उनके हस्ताक्षर हैं जो डेटा सुरक्षा के अच्छे स्तर की अनुमति देते हैं।

⚡️हैश टक्कर क्या है?

एक टक्कर का प्रतिनिधित्व तब किया जाता है जब एक दूसरे से कई अलग-अलग डेटा एक ही फिंगरप्रिंट देते हैं। लेकिन अगर ऐसा होता है तो चिंता न करें, क्योंकि यह केवल एक साधारण जांच करने की बात है कि डेटा के लिए हमें जो फिंगरप्रिंट मिला है, वही भेजा गया डेटा है।

हमने समाप्त किया !!

हम आशा करते हैं कि आप संतुष्ट थे और हैश फ़ंक्शंस में आपके लिए कोई और रहस्य नहीं है।

एक टिप्पणी छोड़ दो