Alles over hashen

In de huidige digitale wereld is gegevensbeveiliging een grote zorg voor individuen en organisaties. Van wachtwoordbeveiliging tot gegevensintegriteit, het is essentieel om over robuuste mechanismen te beschikken om de vertrouwelijkheid en authenticiteit van gevoelige informatie te waarborgen. Dit is waar hashen om de hoek komt kijken.

Hashing, een fundamentele cryptografische techniek, biedt een krachtige oplossing om de gegevens onomkeerbaar te beveiligen.

In dit artikel duiken we in de details van hashing, onderzoeken we hoe het werkt, de toepassingen en de relevantie ervan in het IT-beveiligingslandschap.

Ontvang 200% bonus na uw eerste storting. Gebruik deze actiecode: argent2035

🚀 Wat is hasj?

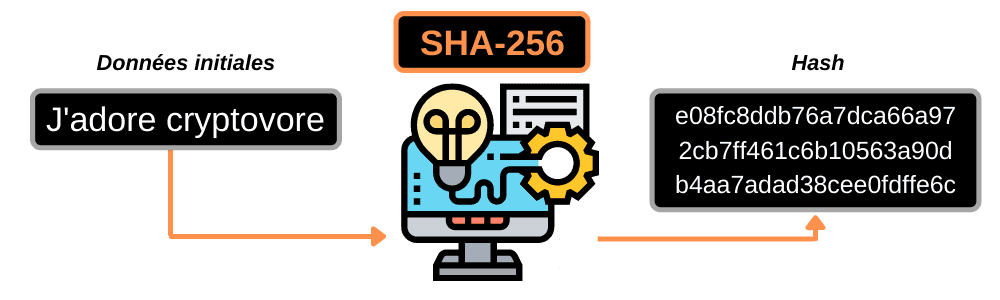

Hasj is in eenvoudige bewoordingen een wiskundige transformatie waarbij gegevens van variabele grootte worden omgezet in een unieke digitale vingerafdruk van vaste grootte. Deze afdruk, vaak "hachee“, is een cryptografisch overzicht dat alle gegevens van onomkeerbare oorsprong samenvat.

Met andere woorden, het is vrijwel onmogelijk om de originele gegevens uit de hash te reconstrueren, waardoor hashen een essentiële eenrichtingstechniek is om vertrouwelijkheid en informatie-integriteit te waarborgen.

Een van de meest voorkomende toepassingen van hashing is controle van de gegevensintegriteitS. Door de vingerafdruk van een bestand of een set gegevens te berekenen, wordt het mogelijk om elke wijziging of wijziging van de gegevens te detecteren.

Zelfs een kleine wijziging in de originele gegevens zal resulteren in een compleet andere vingerafdruk, waardoor fouten of pogingen tot manipulatie snel kunnen worden geïdentificeerd.

De hasj vindt ook zijn plaats op het gebied van cryptografie en biedt een sterke wachtwoordbeveiliging en gevoelige informatie. In plaats van wachtwoorden rechtstreeks in een database op te slaan, hashen beveiligde systemen ze voordat ze worden opgeslagen.

Wanneer de gebruiker zijn wachtwoord invoert, wordt het opnieuw gehasht en ter verificatie vergeleken met de opgeslagen waarde. Zo blijven de wachtwoorden ook bij ongeoorloofde toegang tot de database onleesbaar.

Niet alle hash-algoritmen zijn echter gelijk gemaakt. Sommige worden beschouwd als achterhaald of kwetsbaar voor geavanceerde cryptografische aanvallen.

Beveiligingsexperts bevelen het gebruik van robuuste en gevestigde algoritmen aan, zoals SHA-256 of SHA-512, om een optimale beveiliging te garanderen.

🚀Waarom de hasj?

Het is belangrijk om de hash te gebruiken om de transacties die al zijn uitgevoerd en ook de komende transacties te kunnen beveiligen.

Zodra er een wijziging op het netwerk is aangebracht, moet u absoluut alle voorgaande blokken en de bijbehorende hashes wijzigen. Als we een wijziging aanbrengen op het hele netwerk, is de gegenereerde hash van jou.

Artikel om te lezen: alles over bevelschrift

U zult zowel uw hash als die van het netwerk moeten vergelijken om een transactie niet te valideren.

De hasj is inderdaad een van de essentiële elementen voor de opbouw van een Markelboom. Het is daarom voor bepaalde cryptocurrencies mogelijk om verschillende hash-functies te combineren die andere eigenschappen hebben dan de andere.

🚀De regels en eigenschappen van hashen

Om een hashfunctie correct te laten zijn, moet deze aan bepaalde regels en eigenschappen voldoen:

- De lengte van de handtekening gebruikt moet altijd hetzelfde zijn, ongeacht hoeveel gegevens u hebt ingevoerd. Later zullen we zien wat de lengtes zijn van de vingerafdrukken in de hash-functies.

- Van vingerafdrukken, het is onmogelijk om de originele gegevens terug te vinden: de functies in de hash werken maar in één richting.

- Het is niet mogelijk om een handtekening te voorspellen. Het is voor u onmogelijk om u de handtekening voor te stellen door de gegevens te onderzoeken.

- Als u meerdere gegevens heeft, moet elk gegeven worden verschillende handtekeningen hebben.

🚀Hoe hashen werkt

In werkelijkheid is hashen een geautomatiseerd proces dat kan worden vergeleken met de codes die tijdens oorlog worden verzonden.

In theorie is het gewoon nodig om de verschillende karakters van een bericht toe te voegen, te verschuiven of te transformeren om een code te verkrijgen die totaal anders moet zijn dan de andere en uniek in zijn soort.

Artikel om te lezen: Krijg crowdfunding voor uw project

De hash stelt je in staat om vanuit een variabele complementaire input een vaste code te genereren. Zelfs als de lengte van de tekenreeks meer dan 5 letters of zelfs 500 woorden is, zou deze nog steeds slechts een resultaat met een enkele grootte moeten retourneren.

Hash-functies bevatten allemaal dezelfde eigenschappen. Welke zijn :

- deterministisch : direct, na de passage door de molen van de functie in kwestie, moet het resultaat van de boodschap, in alle omstandigheden, onveranderlijk zijn: plaatsen, moment, herhaling, …

- La weerstand : het resultaat dat uit de functie wordt verkregen, mag op geen enkel moment toestaan dat iemand teruggaat naar het oorspronkelijke bericht.

- onderscheiden : het resultaat verkregen uit de functie met betrekking tot twee vergelijkbare berichten mag niet vergelijkbaar zijn, maar eerder verschillend en gemakkelijk identificeerbaar.

- Uniek : na analyse kunnen er geen twee verschillende berichten uitkomen met hetzelfde resultaat.

- effectief : het resultaat mag niet worden uitgesteld, het moet onmiddellijk zijn.

Het belang van hashing is daarom om de inhoud te standaardiseren om een identiek aantal tekens te hebben en om de gegevens op een unieke manier te kunnen identificeren voor het ene bericht naar het andere.

🚀Praktisch gebruik van verschillende hash-functies

Deze lijst is helemaal niet compleet, aangezien er verschillende andere toepassingen van deze functies zijn:

- Vergelijk wachtwoorden : zoals gezegd, bij het opslaan van je wachtwoord wordt alles gedaan voor de veiligheid.

- Verificatie van uw gedownloade gegevens : in sommige gevallen, bijvoorbeeld wanneer u een bestand van internet downloadt, is de originele handtekening van het bestand beschikbaar.

Het wordt direct weergegeven op de site of in een ander apart bestand. Om u gerust te stellen dat het bestand correct is gedownload, hoeft u alleen maar te controleren of de handtekening van het bestand inderdaad dezelfde is als de verstrekte handtekening.

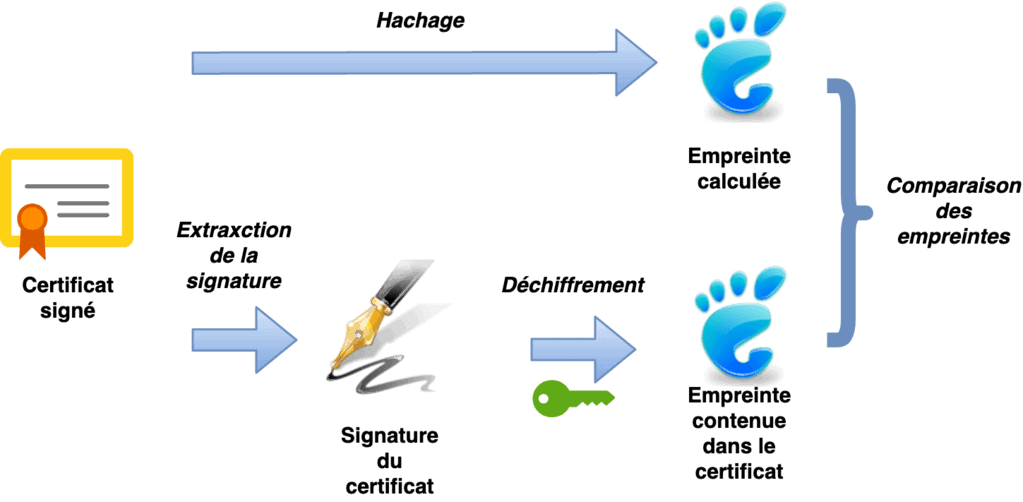

- Digitale of elektronische handtekening van documentens: hier worden de documenten direct naar een hashfunctie gestuurd. De documenten worden tegelijkertijd met de vingerafdrukken verzonden. De gebruiker hoeft alleen de ontvangen vingerafdruk te ontcijferen en te verifiëren dat deze overeenkomt met de berekening van de vingerafdruk die aan de ontvangen gegevens is gekoppeld.

- Gebruik van hashtabel : als je het wilt doen, zul je het moeten gebruiken bij softwareontwikkeling om alles goed te laten verlopen.

- Wat betreft gegevensopslag : om u te verzekeren van de aanwezigheid van het document, moet u uzelf verzekeren dat de handtekening er ook is, zodat u deze niet opnieuw hoeft op te slaan. Dit wordt zeer op prijs gesteld, want als het om een groot bestand gaat, kost het u veel minder tijd om de handtekening van de geregistreerde vingerafdruk te berekenen.

🚀Hash-codering gebruiken

De functie die uw wachtwoorden veilig houdt, is degene die de tekst van uw wachtwoord neemt en deze vermaalt tot een handtekening. Deze handtekening wordt ook wel genoemd empreinte .

De computer stuurt uw wachtwoord niet naar een server, maar verzendt alleen uw wachtwoordhandtekening. Op dit moment slaat de server niet het wachtwoord op, maar de handtekening die is vermalen.

Artikel om te lezen: Hoe te wedden op live tv-spellen op 1xbet

Ontvang 200% bonus na uw eerste storting. Gebruik deze officiële promotiecode: argent2035

Wanneer de computer verbinding maakt, verifieert de server niet de identiteit van uw wachtwoord, maar of de handtekening van uw wachtwoord hetzelfde is als het geregistreerde wachtwoord.

Maak je dus geen zorgen dat iemand je wachtwoord gebruikt, want de hash-functie vermindert het risico op verkeer met wachtwoordslijpen.

🚀Beroemde hasjfuncties

Nu introduceren we enkele bekende functies en enkele sites die u kunnen helpen.

⚡️MD5

Sommige mensen hebben er vast al van gehoord. Deze hashfunctie wordt zeer goed gebruikt en meer nog qua veiligheid is het aan te raden om over te stappen naar de meest robuuste beschikbare versie, omdat de gevolgen van botsingen aanwezig zijn.

Artikel om te lezen: Beheer uw zakelijke rekeningen goed

Merk op dat deze functie direct een 128-bits hash retourneert.

⚡️SHA1

SHA1 was voorheen de vervangende functie van de MD5, omdat het 160-bits hashes verzond en geen kans op botsingen gaf.

Dit veranderde van 2004-2005, toen verschillende aanvallen de mogelijkheid lieten zien om botsingen te genereren.

Sinds die datum is het niet echt aan te raden om deze functie van SHA1 te gebruiken. Maar tegenwoordig gebruiken veel mensen deze functie nog steeds.

Vanaf 31 december 2016 zijn digitale certificaten die SHA1 gebruikten niet langer geldig.

⚡️SHA2

Bestaan uit SHA256 et SHA512, het zijn de twee grootste standaarden die momenteel in gebruik zijn.

We zeggen dit met zekerheid, omdat we nog geen beveiligingsproblemen hebben gevonden op deze verschillende functies. Ze hebben de mogelijkheid om handtekeningen in respectievelijk hoogte te produceren 256 en 512 bits.

Ten slotte laten we u enkele sites zien die u de mogelijkheid bieden om digitale handtekeningen te genereren met bestanden of gegevens, en ook om verschillende hash-functies te gebruiken.

- Als je een tekst wilt versleutelen, heb je: http//www.cryptage-md5.com/

- Om in het Engels te coderen: http://onlinemd5.com/

Zorg ervoor dat u ze goed gebruikt om te profiteren van hun functies.

🚀Conclusie

De hash is meer dan alleen een wiskundige functie. Het is een krachtig hulpmiddel op het gebied van computerbeveiliging. In dit artikel hebben we de basisprincipes van hashing en de relevantie ervan in het huidige digitale landschap onderzocht.

We hebben geleerd dat hashing een effectieve methode is om de integriteit van gegevens te verifiëren, sabotage of fouten te detecteren. Bovendien speelt het een cruciale rol bij het beveiligen van wachtwoorden, waardoor ze onbreekbaar worden en zo gevoelige informatie wordt beschermd.

Leesartikel: Hoe financiert u uw project met een beperkt budget?

Naast deze algemene toepassingen ontdekten we ook de vele toepassingen van hashing op verschillende computergebieden. Of het nu gaat om gegevensopslag, deduplicatie, hash-tabellen of het ophalen van informatie, hashing blijkt te zijn een veelzijdig en effectief hulpmiddel.

Het is echter cruciaal om het hash-algoritme zorgvuldig te kiezen op basis van de specifieke behoeften. huidige normen, zoals SHA-256 of SHA-512, bieden hogere beveiligingsniveaus en verdienen de voorkeur boven verouderde of kwetsbare algoritmen.

Veel Gestelde Vragen

⚡️Waarvoor gebruiken we hasj?

Het interessante aan de hasj zijn op geen enkele manier de gegevens in kwestie, maar eerder hun handtekeningen die een goed niveau van gegevensbeveiliging mogelijk maken.

⚡️Wat is een hash-botsing?

Een botsing wordt weergegeven wanneer verschillende gegevens van elkaar dezelfde vingerafdruk geven. Maar maak je geen zorgen als dit gebeurt, want het is slechts een kwestie van een simpele controle uitvoeren of de vingerafdruk die we hebben ontvangen voor de gegevens dezelfde is als die van de verzonden gegevens.

Wij zijn klaar!!

We hopen dat je tevreden was en dat hash-functies geen geheimen meer voor je hebben.

Laat een reactie achter