Alt om hashing

I dagens digitale verden er datasikkerhet en stor bekymring for enkeltpersoner og organisasjoner. Fra passordbeskyttelse til dataintegritet er det viktig å ha robuste mekanismer på plass for å sikre konfidensialitet og autentisitet til sensitiv informasjon. Det er her hashing kommer inn.

Hashing, en grunnleggende kryptografisk teknikk, tilbyr en kraftig løsning for irreversibelt å sikre dataene.

I denne artikkelen skal vi dykke ned i detaljene om hashing, utforske hvordan det fungerer, applikasjonene og relevansen i IT-sikkerhetslandskapet.

Få 200 % bonus etter ditt første innskudd. Bruk denne kampanjekoden: argent2035

🚀 Hva er hasj?

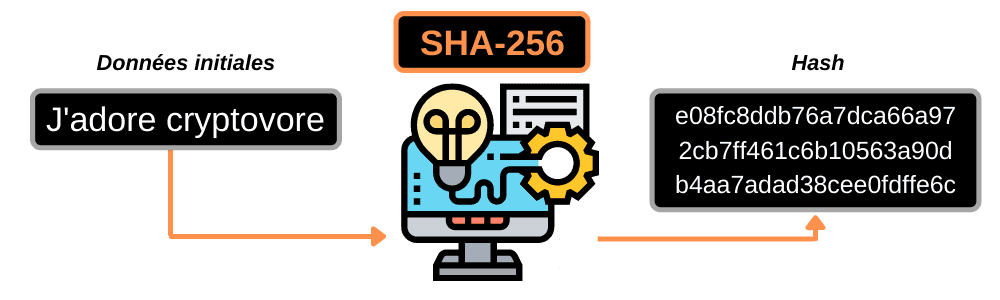

Hash, enkelt sagt, er en matematisk transformasjon som tar data i variabel størrelse og konverterer dem til et unikt digitalt fingeravtrykk med fast størrelse. Dette avtrykket, ofte kalt "hash", er en kryptografisk sammendrag som oppsummerer alle data av irreversibel opprinnelse.

Med andre ord er det praktisk talt umulig å rekonstruere de originale dataene fra hashen, noe som gjør hashing til en essensiell enveisteknikk for å sikre konfidensialitet og informasjonsintegritet.

En av de vanligste bruksområdene for hashing er dataintegritetssjekks. Ved å beregne fingeravtrykket til en fil eller et sett med data, blir det mulig å oppdage enhver endring eller modifikasjon av dataene.

Selv en mindre endring i de originale dataene vil resultere i et helt annet fingeravtrykk, noe som gjør det enkelt å identifisere feil eller forsøk på manipulasjoner raskt.

Hasjen finner også sin plass innen kryptografi, og tilbyr en sterk passordbeskyttelse og sensitiv informasjon. I stedet for å lagre passord direkte i en database, hash sikrer sikre systemer dem før de lagres.

Når brukeren skriver inn passordet, hashes det igjen og sammenlignes med den lagrede verdien for verifisering. Selv i tilfelle uautorisert tilgang til databasen, forblir passordene utolkelige.

Imidlertid er ikke alle hashing-algoritmer skapt like. Noen anses som foreldet eller sårbare for avanserte kryptografiske angrep.

Sikkerhetseksperter anbefaler bruk av robuste og veletablerte algoritmer, slik som SHA-256 eller SHA-512, for å sikre optimal sikkerhet.

🚀Hvorfor hasjen?

Det er viktig å bruke hashen for å kunne sikre transaksjonene som allerede er utført og også de som kommer.

Når en modifikasjon er gjort på nettverket, må du absolutt modifisere alle de tidligere blokkene så vel som deres tilhørende hashes. Hvis vi gjør en endring på hele nettverket, vil hashen som vil bli generert være din.

Artikkel å lese: Alt om garanti

Du må sammenligne hashen din så vel som nettverket for ikke å validere en transaksjon.

Faktisk er hasjen et av de essensielle elementene for konstitusjonen av et Markel-tre. Det er derfor mulig for enkelte kryptovalutaer å kombinere flere hashfunksjoner som har forskjellige egenskaper enn de andre.

🚀Reglene og egenskapene til hashing

For at en hash-funksjon skal være korrekt, må den følge visse regler og egenskaper:

- Lengden på signaturen brukt må alltid være det samme uansett hvor mye data du har lagt inn. Senere skal vi se hvor lang fingeravtrykkene er i hash-funksjonene.

- Fra fingeravtrykk, det er umulig å finne de originale dataene: funksjonene i hashen fungerer bare i én retning.

- Det er ikke mulig å forutsi en signatur. Det er umulig for deg å prøve å forestille deg signaturen ved å undersøke dataene.

- Hvis du har flere data, må hver data har forskjellige signaturer.

🚀Hvordan hashing fungerer

I virkeligheten er hashing en automatisert prosess som har potensial til å bli sammenlignet med kodene som sendes ut under krig.

I teorien er det ganske enkelt nødvendig å legge til, forskyve eller transformere de forskjellige tegnene i en melding for å få en kode som må være helt forskjellig fra de andre og unik i sitt slag.

Artikkel å lese: Få crowdfunding for prosjektet ditt

Hash lar deg generere fra en variabel komplementær inngang, en fast kode. Selv om lengden på strengen er mer enn 5 bokstaver eller til og med 500 ord, skal den fortsatt bare returnere et resultat med én størrelse.

Hash-funksjoner inneholder alle de samme egenskapene. Som er :

- Determinist : direkte, etter passering gjennom kvernen til den aktuelle funksjonen, må resultatet av meldingen, under alle omstendigheter, være ufravikelig: steder, øyeblikk, repetisjon, …

- La motstand : Resultatet oppnådd fra funksjonen må ikke tillate noen på noe tidspunkt å gå tilbake til den opprinnelige meldingen.

- Distinkt : Resultatet oppnådd fra funksjonen vedrørende to like meldinger må ikke være like, men snarere forskjellige og lett identifiserbare.

- Unik : etter analyse kan ikke to forskjellige meldinger komme ut med samme resultat.

- Effektiv : resultatet må ikke forsinkes, det må være umiddelbart.

Interessen med hashing er derfor å standardisere innholdet til å ha et identisk antall tegn og å kunne identifisere dataene på en unik måte for en melding til en annen.

🚀Praktisk bruk av forskjellige hash-funksjoner

Denne listen er ikke komplett i det hele tatt, siden det er flere andre bruksområder for disse funksjonene:

- Sammenlign passord : som sagt, når du registrerer passordet ditt, er alt gjort for sikkerheten.

- Bekreftelse av dine nedlastede data : i noen tilfeller, for eksempel når du laster ned en fil fra internett, er den originale signaturen til filen tilgjengelig.

Den vises enten direkte på nettstedet eller i en annen fil som er separat. For å forsikre deg om at filen er riktig lastet ned, må du ganske enkelt sjekke at signaturen til filen faktisk er den samme som den som er gitt.

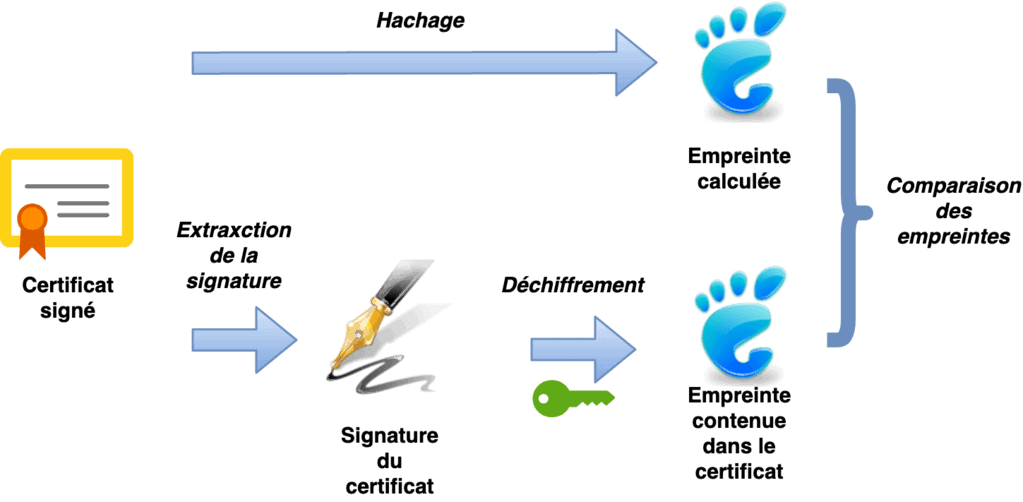

- Digital eller elektronisk signatur av dokumenters: her sendes dokumentene direkte til en hash-funksjon. Dokumentene sendes samtidig med fingeravtrykkene. Brukeren trenger bare å tyde det mottatte fingeravtrykket og bekrefte at det samsvarer med beregningen av fingeravtrykket knyttet til de mottatte dataene.

- Bruk av hashtabell : hvis du vil gjøre det, må du bruke det i programvareutvikling for å få alt til å gå bra.

- Angående datalagring : for å forsikre deg om tilstedeværelsen av dokumentet, må du forsikre deg selv om at signaturen også er der, så du trenger ikke å lagre den på nytt. Dette settes stor pris på, for hvis det er en fil som er stor, vil det ta mye mindre tid før beregningen av signaturen til det registrerte fingeravtrykket gjøres.

🚀Bruke hash-koding

Funksjonen som holder passordene dine sikre er den som tar teksten til passordet ditt og maler det til en signatur. Denne signaturen kalles også empreinte '.

Datamaskinen sender ikke passordet ditt til en server, den overfører bare passordsignaturen din. På dette tidspunktet lagrer ikke serveren passordet, men snarere signaturen som er malt.

Artikkel å lese: Slik satser du på Live TV-spill på 1xbet

Få 200 % bonus etter ditt første innskudd. Bruk denne offisielle kampanjekoden: argent2035

Når datamaskinen kobles til, vil ikke serveren bekrefte identiteten til passordet ditt, men heller om signaturen til passordet ditt er det samme som det registrerte.

Så ikke bekymre deg for at noen bruker passordet ditt, for hash-funksjonen reduserer risikoen for trafikk med passordsliping.

🚀 Kjente hash-funksjoner

Nå vil vi introdusere noen kjente funksjoner og noen nettsteder som hjelper deg.

⚡️MD5

Det er sikkert noen som allerede har hørt om det. Denne hash-funksjonen er veldig godt brukt, og mer når det gjelder sikkerhet, er det tilrådelig å bytte til den mest robuste versjonen som er tilgjengelig, fordi konsekvensene av kollisjoner er tilstede.

Artikkel å lese: Administrer bedriftskontoene dine godt

Merk at denne funksjonen returnerer en 128-bits hash direkte.

⚡️SHA1

SHA1 var tidligere erstatningsfunksjonen til MD5, fordi den sendte 160-bits hashes og den ga ingen sjanse til å møte kollisjoner.

Dette endret seg fra 2004-2005, da flere angrep viste mulighetene for å generere kollisjoner.

Siden den datoen er det egentlig ikke tilrådelig å bruke denne funksjonen til SHA1. Men i dag bruker mange fortsatt denne funksjonen.

Fra og med 31. desember 2016 er digitale sertifikater som brukte SHA1 ikke lenger gyldige.

⚡️SHA2

Består av SHA256 et SHA512, de er de to største standardene som for tiden er i bruk.

Vi sier dette med sikkerhet, fordi vi ennå ikke har funnet noen sikkerhetssårbarheter på disse forskjellige funksjonene. De har mulighet til å produsere signaturer i høyden hhv 256 og 512 bit.

Til slutt skal vi introdusere deg for noen nettsteder som gir deg muligheten til å generere digitale signaturer med filer eller data, og også bruke forskjellige hash-funksjoner.

- Hvis du vil kryptere en tekst, har du: http//www.cryptage-md5.com/

- For å kryptere på engelsk: http://onlinemd5.com/

Sørg for å bruke dem godt for å dra nytte av funksjonene deres.

🚀Konklusjon

Hash er mer enn bare en matematisk funksjon. Det er et kraftig verktøy innen datasikkerhet. I denne artikkelen utforsket vi det grunnleggende om hashing og dets relevans i dagens digitale landskap.

Vi har lært at hashing er en effektiv metode for å verifisere dataintegritet, oppdage manipulering eller feil. Dessuten spiller det en viktig rolle i å sikre passord, gjøre dem uknuselige og dermed beskytte sensitiv informasjon.

Artikkel å lese: Hvordan finansiere prosjektet med et stramt budsjett?

Utover disse vanlige bruksområdene, oppdaget vi også de mange bruksområdene for hashing i ulike databehandlingsfelt. Enten for datalagring, deduplisering, hashtabeller eller informasjonsinnhenting, viser hashing seg å være det et allsidig og effektivt verktøy.

Det er imidlertid avgjørende å velge hashing-algoritmen nøye i henhold til de spesifikke behovene. gjeldende standarder, slik som SHA-256 eller SHA-512, gir høyere sikkerhetsnivåer og bør foretrekkes fremfor utdaterte eller sårbare algoritmer.

ofte stilte spørsmål

⚡️Hva bruker vi en hash til?

Det interessante i hashen er på ingen måte de aktuelle dataene, men snarere deres signaturer som tillater et godt nivå av datasikkerhet.

⚡️Hva er en kollisjon i hashing?

En kollisjon er representert når flere forskjellige data fra hverandre gir samme fingeravtrykk. Men ikke bekymre deg hvis dette skjer, for det er bare et spørsmål om å foreta en enkel sjekk om fingeravtrykket vi mottok for dataene er det samme som for dataene som sendes.

Vi avsluttet !!

Vi håper du var fornøyd og at hash-funksjoner ikke har flere hemmeligheter for deg.

Legg igjen en kommentar