Qu’est-ce qu’un nonce cryptographique ?

Les mineurs de cryptomonnaies génèrent de nouveaux blocs et les valident, puis ces blocs sont ajoutés à la Blockchain. Au fur et à mesure que les mineurs tentent de valider ces blocs, ils doivent compléter la preuve de travail au plus tôt. Cela permet à ce bloc d'être accepté par le réseau de la cryptomonnaie. C'est à partir de ce moment qu'intervient le nonce cryptographique.

Nonce agit comme la partie centrale de la preuve de travail et fait référence à un numéro qui ne peut être utilisé qu'une seule fois. C'est un nombre aléatoire ou semi-aléatoire généré pour une utilisation spécifique.

Il est lié à la communication cryptographique et aux technologies de l'information (TI). Le terme signifie "numéro utilisé une fois" ou "numéro une fois" et est communément appelé nonce cryptographique. Dans cet article, vous allons tout apprendre sur les nonces. Mais avant cela, je vous suggère de lire cet article sur les forks cryptographiques.

Typiquement, un nonce est une valeur qui varie avec le temps pour vérifier que des valeurs spécifiques ne sont pas réutilisées. Il peut être un horodatage, un compteur de visites sur une page Web ou un marqueur spécial destiné à limiter ou à empêcher la relecture ou la reproduction non autorisée d'un fichier.

Table des matières

Quelles sont les autres significations de nonce ?

Dans l'usage général, en dehors de l'informatique, il a plusieurs significations. Nonce peut signifier "pour l'occasion immédiate" ou "pour l'instant". Un mot nonce est un néologisme - un mot ou une expression nouvellement inventé - qui est créé pour un usage unique, comme l'inclusion dans une œuvre de fiction.

Une fois créés, les mots nonce font souvent leur chemin dans le langage courant. Par exemple, Lewis Carroll a inventé le mot "glousser" pour le poème Jabberwocky, et James Joyce a créé le mot "quark" pour son roman Finnegans Wake. Les commandes nonce sont un terme architectural décrivant des conceptions personnalisées uniques ou des retombées de commandes classiques ou de conventions de conception en architecture. Un nonce est aussi un argot britannique pour un pédophile.

Types de valeurs nonce

Un nonce peut être classé en fonction de la façon dont il est généré, de manière aléatoire ou séquentielle. Un nonce aléatoire est produit en enchaînant des nombres arbitraires ensemble. Cependant, un nonce séquentiel est produit progressivement. L'utilisation de la méthode nonce séquentielle garantit que les valeurs ne sont pas répétées, ne peuvent pas être rejouées et n'occupent pas d'espace inutile. L'utilisation de la méthode nonce aléatoire protège contre les attaquants qui collectent plusieurs clés au sein d'un système. Idéalement, un nonce aura à la fois des parties aléatoires et séquentielles.

Par exemple, un horodatage de 15h01 17/09/2020 serait un nonce séquentiel, car il est produit de manière incrémentielle. Il est hautement improbable que la valeur ait eu lieu auparavant ou qu'elle se reproduise un jour. C'est un peu prévisible. Un pirate pourrait apprendre le modèle de génération des clés horodatées et deviner la valeur de la suivante.

Un générateur de nombres pseudo-aléatoires peut produire des nonces plus imprévisibles. Cependant, il serait moins susceptible d'être unique car il y a une chance que le même nombre aléatoire puisse être généré plus d'une fois.

Les différentes approches de génération de nonces

- Nonce aléatoire

Un nonce aléatoire est créé en combinant des nombres arbitraires, ce qui le rend hautement imprévisible. Cette méthode offre une protection robuste contre les attaques, car il devient extrêmement difficile pour un acteur malveillant d'anticiper ou de reproduire avec précision les valeurs du nonce. Cette imprévisibilité est particulièrement utile dans les systèmes où la sécurité repose sur l'unicité de chaque transaction ou communication. Cependant, l'utilisation d'un nonce purement aléatoire présente un inconvénient majeur : elle ne garantit pas l'unicité absolue. Il existe toujours une faible probabilité, aussi minime soit-elle, que le même nombre aléatoire soit généré plus d'une fois, ce qui pourrait potentiellement compromettre la sécurité du système.

- Nonce séquentiel

Un nonce séquentiel est généré de manière incrémentale, suivant une séquence prévisible. Cette approche garantit que les valeurs ne sont pas répétées et ne peuvent pas être rejouées par des attaquants, ce qui est crucial pour prévenir certains types d'attaques, notamment les attaques par rejeu. De plus, les nonces séquentiels ont l'avantage de consommer moins d'espace de stockage par rapport aux nonces aléatoires.

Ils offrent un niveau de fiabilité et d'ordre qui facilite le suivi et la vérification des valeurs de nonce utilisées au sein d'un système. Toutefois, cette prévisibilité peut également introduire des vulnérabilités. Si un pirate parvient à découvrir le modèle de génération du nonce séquentiel, il pourrait potentiellement deviner la valeur du prochain nonce, compromettant ainsi la sécurité du système.

- Nonce hybride ou combiné

L'approche idéale pour la génération de nonces consiste à incorporer à la fois des éléments aléatoires et séquentiels, créant ainsi un équilibre entre prévisibilité et imprévisibilité. Cette méthode hybride rend les valeurs de nonce plus robustes et résistantes aux attaques. Par exemple, on peut utiliser un horodatage comme composante séquentielle du nonce.

Un horodatage comme "15:30 17/09/2023" suit un modèle incrémental et, bien qu'il soit quelque peu prévisible, la probabilité que le même horodatage se reproduise est minime. Pour ajouter une couche d'imprévisibilité, on peut combiner cet horodatage avec un nombre généré par un générateur de nombres pseudo-aléatoires (PRNG). Les PRNG produisent des séquences de nombres qui semblent aléatoires mais sont en réalité gouvernés par un algorithme bien défini. Cette combinaison offre un bon compromis entre unicité et imprévisibilité.

Comment l'utiliser?

Les valeurs nonce peuvent être utilisées pour une variété d'applications informatiques, y compris les suivantes :

Hachage. Les systèmes de preuve de travail utilisent des valeurs nonce pour faire varier l'entrée d'une fonction de hachage cryptographique. Cela aide à remplir des conditions arbitraires et à fournir une difficulté souhaitée.

Initialisation. Un vecteur d'initialisation est un nonce utilisé pour le chiffrement des données. Il n'est utilisé qu'une seule fois dans une session et évite la répétition de séquences dans le texte crypté. L'identification des répétitions peut aider un attaquant à casser un chiffrement.

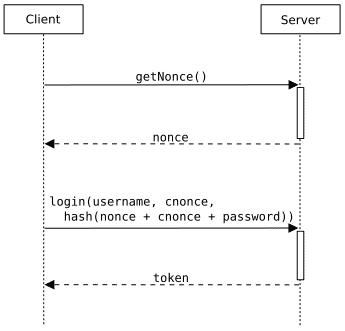

Gestion des identités. La récupération de compte, l'authentification à deux facteurs ou l'authentification unique sont des fonctionnalités de gestion des identités qui peuvent utiliser des valeurs nonce.

Signatures électroniques. Les valeurs nonce secrètes sont parfois utilisées par les outils de signature électronique pour créer, comparer et vérifier les signatures.

Cryptomonnaie. Dans certaines crypto-monnaies, un nonce est utilisé pour créer un hachage cryptographique qui se connecte à une blockchain. Dans le minage de Bitcoin, un golden nonce fait référence à une valeur de hachage inférieure à la difficulté cible.

Cryptographie asymétrique. Dans des cas spécifiques de cryptographie à clé publique, comme dans la poignée de main Secure Socket Layer / Transport Layer Security, deux valeurs nonce uniques sont échangées.

Une valeur est fournie par le client tandis que l'autre est fournie par le serveur. C'est ce qu'on appelle la cryptographie asymétrique, et elle protège chaque connexion des attaques ou des interventions.

Comment le matériel affecte la vérification Nonce ?

Pour être récompensés pour la vérification Nonce, les mineurs doivent vérifier les nonces au plus tôt. Pour ce faire, les mineurs doivent équiper leurs systèmes de minage de GPU robustes, qui prêtent leur puissance de traitement au réseau blockchain. Si un mineur découvre un Golden Nonce, il est ajouté à la Blockchain et le mineur reçoit une récompense pour cela.

Un nonce est un élément crucial d'une blockchain, qui ne peut être utilisé qu'une seule fois dans la technologie cryptographique, quelles que soient les autres informations, qui peuvent ou non changer. Dans le cas des Bitcoins, les mineurs devinent un Nonce qui commence par un nombre fixe de zéros, qui est suivi par l'ajout d'un nouveau bloc avec ce Nonce à la Blockchain Bitcoin. Le mineur reçoit une récompense pour avoir accompli cette tâche.

Les nonces sont utilisés dans les communications cryptographiques pour vérifier les attaques par relecture. La blockchain n'accepte que les Nonces qui sont uniques, marquées par des horodatages différents, car ils varient avec le temps.

La difficulté de résoudre des équations mathématiques complexes pour obtenir des Nonces uniques dépend du nombre de mineurs exploitant une certaine monnaie. La difficulté de découvrir des nonces valides est augmentée lorsque de nombreux mineurs commencent à exploiter une devise spécifique. Il est ajusté pour avoir une difficulté moindre si le nombre de mineurs commence à baisser.

Ainsi, un Nonce est l'un des paramètres les plus importants d'un Bitcoin, car il est unique et varie dans le temps, ce qui garantit que deux Nonces n'ont pas la même valeur ou ne commencent pas par le même nombre de zéros qui les précèdent. Chaque nouveau Nonce ajoute donc de nouvelles informations et ajuste le taux de hachage pour répondre aux exigences imposées par le réseau.

Exemple de nonce Cryptographique

Un nonce est un élément cryptographique utilisé pour renforcer la sécurité des communications numériques. Son rôle principal est de contrer les attaques par rejeu en empêchant la réutilisation de messages interceptés. Un nonce efficace combine généralement une partie séquentielle et une composante aléatoire.

Voici quelques applications courantes des nonces :

- Authentification - Dans le protocole HTTP Digest, un nonce unique est généré pour chaque demande d'authentification. Cela permet de sécuriser les transactions en ligne en vérifiant leur légitimité. Par exemple, un site e-commerce peut associer un nonce à chaque commande pour éviter la réutilisation frauduleuse des informations client.

- Cryptographie asymétrique - Les nonces sont employés dans les protocoles à clé publique, notamment lors de l'établissement d'une connexion SSL/TLS. Client et serveur échangent des nonces uniques validés par leurs paires de clés.

- Signatures électroniques - Les nonces interviennent dans la création, comparaison et vérification des signatures numériques via des outils dédiés.

- Gestion d'identité - Diverses fonctionnalités comme l'authentification unique (SSO), la double authentification ou la récupération de compte peuvent exploiter des nonces.

- Hachage cryptographique - Dans les systèmes de preuve de travail, les nonces permettent de modifier les entrées d'une fonction de hachage pour obtenir un résultat répondant à certains critères.

- Chiffrement - Un vecteur d'initialisation, utilisé pour le chiffrement de données, est un type de nonce car il est généralement aléatoire et à usage unique.

- Cryptomonnaies - Les nonces sont utilisés dans le minage de bitcoin pour générer des hachages cryptographiques valides s'intégrant à la blockchain.

En résumé, les nonces jouent un rôle crucial dans de nombreux aspects de la sécurité informatique, de l'authentification au chiffrement en passant par les technologies blockchain.

Utilisation nonce dans la cryptomonnaie

Les cryptomonnaies utilisent l'extraction de blockchain, un processus peer-to-peer pour maintenir la sécurité et l'authenticité du registre de la blockchain. Dans le cadre du processus, les mineurs de blockchain enregistrent les transactions en devises numériques et créent de nouveaux Bitcoins ou d'autres cryptomonnaies.

Les mineurs valident la fiabilité des transactions et ajoutent de nouvelles données de transaction au grand livre public mondial des transactions passées, créant ainsi la blockchain. Les mineurs utilisent des logiciels et des algorithmes sophistiqués pour résoudre des problèmes complexes. Le premier mineur à résoudre un problème reçoit un nouveau bloc de la cryptomonnaie avec laquelle il travaille.

Nonce est le nombre arbitraire que les mineurs doivent trouver - essentiellement deviner - pour produire un nombre inférieur ou égal au hachage cible. Voici un article qui vous décrit tout le processus de minage des cryptomonnaies.

La résolution du nonce nécessite des essais et des erreurs car il s'agit d'une chaîne aléatoire. Les mineurs devineront le nonce, l'ajouteront au hachage de l'en-tête de bloc actuel, rehacheront la valeur et verront si elle est inférieure ou égale à la valeur du hachage cible.

Laisser un commentaire