Gjithçka rreth hashimit

Në botën e sotme dixhitale, siguria e të dhënave është një shqetësim kryesor për individët dhe organizatat. Nga mbrojtja me fjalëkalim te integriteti i të dhënave, është thelbësore që të ketë mekanizma të fuqishëm për të siguruar konfidencialitetin dhe vërtetësinë e informacionit të ndjeshëm. Këtu hyn hashing.

Hashing, një teknikë themelore kriptografike, ofron a zgjidhje e fuqishme për të siguruar në mënyrë të pakthyeshme të dhënat.

Në këtë artikull, ne do të zhytemi në detajet e hashimit, duke eksploruar se si funksionon, aplikacionet e tij dhe rëndësinë e tij në peizazhin e sigurisë së IT.

Merrni 200% Bonus pas depozitimit tuaj të parë. Përdorni këtë kod promovues: argent2035

🚀 Çfarë është hash?

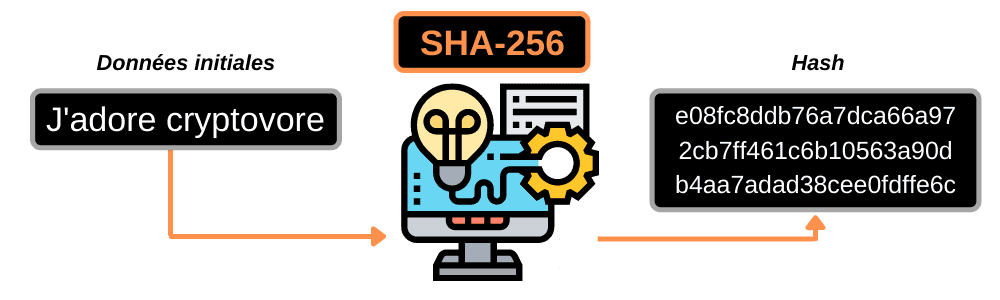

Hash, me fjalë të thjeshta, është një transformim matematik që merr të dhëna me madhësi të ndryshueshme dhe i konverton ato në një gjurmë gishtash dixhitale unike me madhësi fikse. Kjo gjurmë, e quajtur shpesh "tasqebap“, është një përmbledhje kriptografike që përmbledh të gjitha të dhënat me origjinë të pakthyeshme.

Me fjalë të tjera, është praktikisht e pamundur të rindërtohen të dhënat origjinale nga hash, duke e bërë hashimin një teknikë thelbësore të njëanshme për të siguruar konfidencialitetin dhe integritetin e informacionit.

Një nga përdorimet më të zakonshme të hashing është kontrolli i integritetit të të dhënaves. Duke llogaritur gjurmën e gishtit të një skedari ose një grupi të dhënash, bëhet i mundur zbulimi i çdo ndryshimi ose modifikimi të të dhënave.

Edhe një ndryshim i vogël në të dhënat origjinale do të rezultojë në një gjurmë gishti krejtësisht të ndryshme, duke e bërë të lehtë identifikimin e shpejtë të gabimeve ose manipulimeve të tentuara.

Hashi gjen vendin e tij edhe në fushën e kriptografisë, duke ofruar një mbrojtje e fortë me fjalëkalim dhe informacione të ndjeshme. Në vend që të ruajnë fjalëkalimet drejtpërdrejt në një bazë të dhënash, sistemet e sigurta i hasin ato përpara se t'i ruajnë.

Kur përdoruesi fut fjalëkalimin e tij, ai përsëri hash dhe krahasohet me vlerën e ruajtur për verifikim. Kështu, edhe në rast të aksesit të paautorizuar në bazën e të dhënave, fjalëkalimet mbeten të padeshifrueshme.

Megjithatë, jo të gjithë algoritmet hash janë krijuar të barabartë. Disa konsiderohen të vjetëruara ose të prekshme ndaj sulmeve të avancuara kriptografike.

Ekspertët e sigurisë rekomandojnë përdorimin e algoritmeve të fuqishme dhe të vendosura mirë, të tilla si SHA-256 ose SHA-512, për të siguruar sigurinë optimale.

🚀Pse hash?

Është e rëndësishme të përdorni hash për të qenë në gjendje të siguroni transaksionet që tashmë janë kryer dhe gjithashtu ato që do të vijnë.

Pasi të bëhet një modifikim në rrjet, do t'ju duhet absolutisht të modifikoni të gjitha blloqet e mëparshme si dhe hash-et e tyre të lidhura. Nëse bëjmë një modifikim në të gjithë rrjetin, hash-i që do të gjenerohet do të jetë i yti.

Artikull për të lexuar: Gjithçka rreth garancisë

Ju do të duhet të krahasoni hash-in tuaj si dhe atë të rrjetit në mënyrë që të mos vërtetoni një transaksion.

Në të vërtetë, hash është një nga elementët thelbësorë për konstituimin e një peme Markel. Prandaj është e mundur që disa kriptovaluta të kombinojnë disa funksione hash të cilat kanë veti të ndryshme nga të tjerët.

🚀Rregullat dhe vetitë e hashimit

Që një funksion hash të jetë i saktë, ai duhet të ndjekë disa rregulla dhe veti:

- Gjatësia e nënshkrimit i përdorur duhet të jetë gjithmonë i njëjtë pa marrë parasysh sa të dhëna keni futur. Më vonë, do të shohim se cilat janë gjatësitë e gjurmëve të gishtërinjve në funksionet hash.

- Nga gjurmët e gishtërinjve, është e pamundur të gjesh të dhënat origjinale: funksionet në hash funksionojnë vetëm në një drejtim.

- Nuk është e mundur të parashikohet një nënshkrim. Është e pamundur që ju të përpiqeni të imagjinoni nënshkrimin duke ekzaminuar të dhënat.

- Nëse keni shumë të dhëna, çdo e dhënë duhet kanë nënshkrime të ndryshme.

🚀Si funksionon hashing

Në realitet, hashimi është një proces i automatizuar që ka potencialin të krahasohet me kodet që dërgohen gjatë luftës.

Në teori, është thjesht e nevojshme të shtoni, zhvendosni ose transformoni karaktere të ndryshme të një mesazhi në mënyrë që të merrni një kod që duhet të jetë krejtësisht i ndryshëm nga të tjerët dhe unik në llojin e tij.

Artikull për të lexuar: Merrni crowdfunding për projektin tuaj

Hash-i ju lejon të gjeneroni nga një hyrje e ndryshueshme plotësuese, një kod fiks. Edhe nëse gjatësia e vargut është më shumë se 5 shkronja apo edhe 500 fjalë, ai përsëri duhet të kthejë vetëm një rezultat me një madhësi të vetme.

Funksionet hash përmbajnë të gjitha të njëjtat veti. Cilat jane :

- Determinist : drejtpërdrejt, pas kalimit përmes grirës së funksionit në fjalë, rezultati i mesazhit, në të gjitha rrethanat, duhet të jetë i pandryshueshëm: vende, moment, përsëritje, …

- La forcë : rezultati i marrë nga funksioni nuk duhet të lejojë askënd në asnjë moment të kthehet në mesazhin fillestar.

- i dallueshëm : rezultati i marrë nga funksioni në lidhje me dy mesazhe të ngjashme nuk duhet të jetë i ngjashëm, por më tepër i ndryshëm dhe lehtësisht i identifikueshëm.

- Unik : pas analizës, dy mesazhe të ndryshme nuk mund të dalin me të njëjtin rezultat.

- Efektive : Rezultati nuk duhet të vonohet, duhet të jetë i menjëhershëm.

Prandaj, interesi i hashimit është të standardizojë përmbajtjen që të ketë një numër identik karakteresh dhe të jetë në gjendje të identifikojë të dhënat në një mënyrë unike për një mesazh në tjetrin.

🚀Përdorimi praktik i funksioneve të ndryshme hash

Kjo listë nuk është aspak e plotë, pasi ka disa përdorime të tjera të këtyre funksioneve:

- Krahasimi midis fjalëkalimeve : siç u tha, kur ruani fjalëkalimin tuaj, gjithçka bëhet për siguri.

- Verifikimi i të dhënave tuaja të shkarkuara : në disa raste për shembull, kur shkarkoni një skedar nga interneti, disponohet nënshkrimi origjinal i skedarit.

Ai ose shfaqet drejtpërdrejt në sit ose në një skedar tjetër i cili është i veçantë. Për t'ju siguruar që skedari është shkarkuar saktë, thjesht duhet të kontrolloni nëse nënshkrimi i skedarit është vërtet i njëjtë me atë të dhënë.

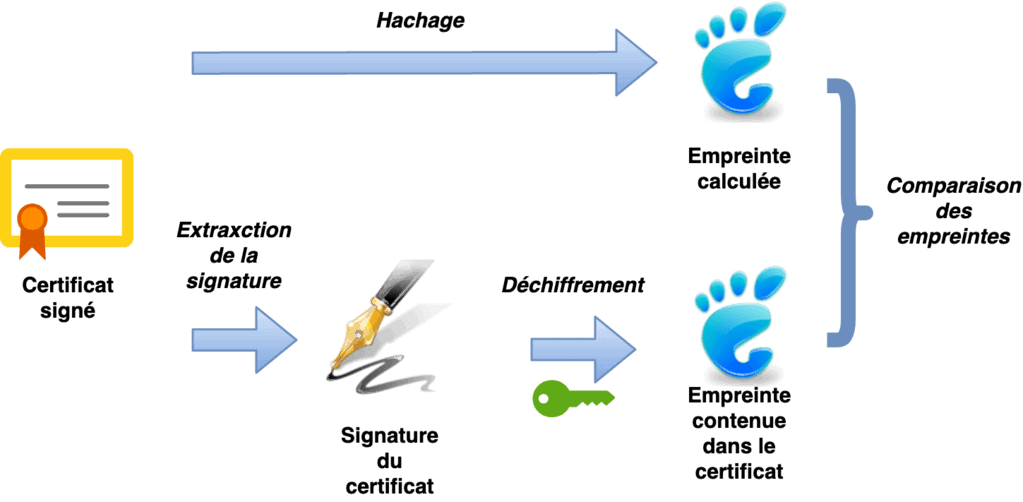

- Nënshkrimi dixhital ose elektronik i dokumenteves: këtu, dokumentet dërgohen drejtpërdrejt në një funksion hash. Dokumentet dërgohen në të njëjtën kohë me shenjat e gishtërinjve. Përdoruesit do t'i duhet vetëm të deshifrojë gjurmën e gishtit të marrë dhe të verifikojë që ajo korrespondon me llogaritjen e gjurmës së gishtit të bashkangjitur me të dhënat e marra.

- Përdorimi i tabelës hash : nëse doni ta bëni, do t'ju duhet ta përdorni në zhvillimin e softuerit për të bërë gjithçka të shkojë mirë.

- Në lidhje me ruajtjen e të dhënave : për t'ju siguruar për praninë e dokumentit, do t'ju duhet të siguroni veten se edhe nënshkrimi është aty, kështu që nuk keni nevojë ta ruani përsëri. Kjo është shumë e vlerësuar, sepse nëse është një skedar i madh, do t'ju marrë shumë më pak kohë që të bëhet llogaritja e nënshkrimit të gjurmës së gishtit të regjistruar.

🚀Përdorimi i kodimit hash

Tipari që i mban të sigurt fjalëkalimet tuaja është ai që merr tekstin e fjalëkalimit tuaj dhe e bluan atë në një nënshkrim. Ky nënshkrim quhet gjithashtu ngulit '.

Kompjuteri nuk e dërgon fjalëkalimin tuaj në një server, ai vetëm transmeton nënshkrimin tuaj të fjalëkalimit. Në këtë kohë, serveri nuk ruan fjalëkalimin, por nënshkrimin që është grirë.

Artikulli për të lexuar: Si të bastni në lojërat televizive drejtpërdrejt në 1xbet

Merrni 200% Bonus pas depozitimit tuaj të parë. Përdorni këtë kod zyrtar promovues: argent2035

Kur kompjuteri lidhet, serveri nuk do të verifikojë identitetin e fjalëkalimit tuaj, por nëse nënshkrimi i fjalëkalimit tuaj është i njëjtë me atë të regjistruar.

Pra, mos u shqetësoni nëse dikush do të përdorë fjalëkalimin tuaj, sepse funksioni hash zvogëlon rrezikun e trafikut me bluarjen e fjalëkalimit.

🚀Funksione të famshme hash

Tani do të prezantojmë disa funksione të famshme dhe disa faqe që ju ndihmojnë.

⚡️MD5

Me siguri disa njerëz tashmë kanë dëgjuar për të. Ky funksion hash përdoret shumë mirë dhe aq më tepër përsa i përket sigurisë, këshillohet të kaloni në versionin më të fuqishëm të disponueshëm, sepse pasojat e përplasjeve janë të pranishme.

Artikull për të lexuar: Menaxhoni mirë llogaritë e biznesit tuaj

Vini re se ky funksion kthen drejtpërdrejt një hash 128-bit.

⚡️SHA1

SHA1 ishte më parë funksioni zëvendësues i MD5, sepse dërgoi hash 160-bit dhe nuk jepte asnjë shans për të hasur në përplasje.

Kjo ndryshoi nga viti 2004-2005, kur disa sulme treguan mundësitë e gjenerimit të përplasjeve.

Që nga ajo datë, nuk është vërtet e këshillueshme të përdoret ky funksion i SHA1. Por sot, shumë njerëz ende e përdorin këtë funksion.

Që nga 31 dhjetori 2016, certifikatat dixhitale që përdornin SHA1 nuk janë më të vlefshme.

⚡️SHA2

Perbehet nga SHA256 et SHA512, ato janë dy standardet më të mëdha që janë aktualisht në përdorim.

Ne e themi këtë me siguri, sepse nuk kemi gjetur ende ndonjë dobësi sigurie në këto funksione të ndryshme. Ata kanë mundësinë e prodhimit të firmave në lartësi përkatësisht të 256 dhe 512 bit.

Së fundi, ne do t'ju prezantojmë me disa faqe që ju japin mundësinë e gjenerimit të nënshkrimeve dixhitale me skedarë ose të dhëna, si dhe përdorimin e funksioneve të ndryshme hash.

- Nëse dëshironi të kriptoni një tekst, keni: http//www.cryptage-md5.com/

- Për të kriptuar në anglisht: http://onlinemd5.com/

Sigurohuni t'i përdorni ato mirë për të përfituar nga funksionet e tyre.

🚀Përfundim

Hashi është më shumë se thjesht një funksion matematikor. Është një mjet i fuqishëm në fushën e sigurisë kompjuterike. Në këtë artikull, ne kemi eksploruar bazat e hashing dhe rëndësinë e tij në peizazhin e sotëm dixhital.

Ne kemi mësuar se hashing ofron një metodë efektive për verifikimin e integritetit të të dhënave, zbulimin e ndërhyrjeve ose gabimeve. Për më tepër, ai luan një rol jetik në sigurimin e fjalëkalimeve, duke i bërë ato të pathyeshme dhe duke mbrojtur kështu informacionin e ndjeshëm.

Artikulli për të lexuar: Si të financoni projektin tuaj me një buxhet të ngushtë?

Përtej këtyre përdorimeve të zakonshme, ne zbuluam gjithashtu aplikimet e shumta të hashing-ut në fusha të ndryshme të informatikës. Qoftë për ruajtjen e të dhënave, heqjen e dyfishimit, tabelat hash ose rikthimin e informacionit, hashimi rezulton të jetë një mjet i gjithanshëm dhe efektiv.

Sidoqoftë, është thelbësore të zgjidhni me kujdes algoritmin e hashimit sipas nevojave specifike. standardet aktuale, të tilla si SHA-256 ose SHA-512, ofrojnë nivele më të larta sigurie dhe duhet të preferohen ndaj algoritmeve të vjetruara ose të cenueshme.

Pyetjet e bëra më shpesh

⚡️Për çfarë e përdorim hash-in?

Gjëja interesante në hash nuk janë në asnjë mënyrë të dhënat në fjalë, por nënshkrimet e tyre që lejojnë një nivel të mirë të sigurisë së të dhënave.

⚡️Çfarë është një përplasje hash?

Një përplasje përfaqësohet kur disa të dhëna të ndryshme nga njëra-tjetra japin të njëjtën gjurmë gishti. Por mos u shqetësoni nëse kjo ndodh, sepse bëhet fjalë vetëm për të bërë një kontroll të thjeshtë nëse gjurma e gishtit që kemi marrë për të dhënat është e njëjtë me atë të të dhënave të dërguara.

Ne mbaruam !!

Shpresojmë që keni qenë të kënaqur dhe që funksionet hash nuk mbajnë më sekrete për ju.

Lini një koment