Allt om hashing

I dagens digitala värld är datasäkerhet ett stort problem för individer och organisationer. Från lösenordsskydd till dataintegritet är det viktigt att ha robusta mekanismer på plats för att säkerställa konfidentialitet och autenticitet hos känslig information. Det är här hashing kommer in.

Hashing, en grundläggande kryptografisk teknik, erbjuder en kraftfull fix för att oåterkalleligt säkra data.

I den här artikeln kommer vi att dyka ner i detaljerna om hash, utforska hur det fungerar, dess applikationer och dess relevans i IT-säkerhetslandskapet.

Få 200% bonus efter din första insättning. Använd denna kampanjkod: argent2035

🚀 Vad är hash?

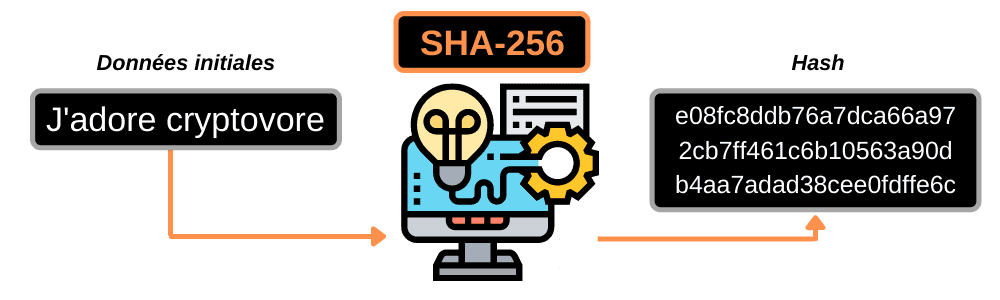

Hash, enkelt uttryckt, är en matematisk transformation som tar data av variabel storlek och omvandlar den till ett unikt digitalt fingeravtryck med fast storlek. Detta avtryck, ofta kallat "hash", är en kryptografisk sammanfattning som sammanfattar all data av irreversibelt ursprung.

Med andra ord är det praktiskt taget omöjligt att rekonstruera originaldata från hashen, vilket gör hash till en viktig enkelriktad teknik för att säkerställa konfidentialitet och informationsintegritet.

En av de vanligaste användningsområdena för hashing är kontroll av dataintegritets. Genom att beräkna fingeravtrycket för en fil eller en uppsättning data, blir det möjligt att upptäcka varje ändring eller modifiering av data.

Även en mindre ändring av originaldata kommer att resultera i ett helt annat fingeravtryck, vilket gör det enkelt att snabbt identifiera fel eller försök till manipulationer.

Hashen finner också sin plats inom kryptografi, och erbjuder en starkt lösenordsskydd och känslig information. Istället för att lagra lösenord direkt i en databas, hasha säkra system dem innan de lagras.

När användaren anger sitt lösenord hashas det igen och jämförs med det lagrade värdet för verifiering. Således, även i händelse av obehörig åtkomst till databasen, förblir lösenorden otydliga.

Men alla hashalgoritmer är inte skapade lika. Vissa anses vara föråldrade eller sårbara för avancerade kryptografiska attacker.

Säkerhetsexperter rekommenderar användning av robusta och väletablerade algoritmer, som SHA-256 eller SHA-512, för att säkerställa optimal säkerhet.

🚀Varför hasch?

Det är viktigt att använda hashen för att kunna säkra de transaktioner som redan har genomförts och även de som kommer.

När en modifiering har gjorts på nätverket måste du absolut modifiera alla tidigare block samt deras associerade hash. Om vi gör en modifiering på hela nätverket kommer hashen som kommer att genereras att vara din.

Artikel att läsa: Allt om teckningsoption

Du måste jämföra din hash såväl som för nätverket för att inte validera en transaktion.

Faktum är att hashen är en av de väsentliga beståndsdelarna för konstitutionen av ett Markel-träd. Det är därför möjligt för vissa kryptovalutor att kombinera flera hashfunktioner som har olika egenskaper än de andra.

🚀Reglerna och egenskaperna för hashing

För att en hashfunktion ska vara korrekt måste den följa vissa regler och egenskaper:

- Längden på signaturen använd måste alltid vara densamma oavsett hur mycket data du har angett. Senare kommer vi att se hur långa fingeravtrycken är i hashfunktionerna.

- Från fingeravtryck, det är omöjligt att hitta originaldata: funktionerna i hashen fungerar bara i en riktning.

- Det är inte möjligt att förutse en signatur. Det är omöjligt för dig att försöka föreställa dig signaturen genom att granska uppgifterna.

- Om du har flera data måste varje data har olika signaturer.

🚀Hur hashing fungerar

I verkligheten är hashing en automatiserad process som har potential att liknas vid de koder som skickas ut under krig.

I teorin är det helt enkelt nödvändigt att lägga till, flytta eller transformera de olika tecknen i ett meddelande för att få en kod som måste vara helt olik de andra och unik i sitt slag.

Artikel att läsa: Skaffa crowdfunding för ditt projekt

Hashen låter dig generera från en variabel komplementär indata, en fast kod. Även om längden på strängen är mer än 5 bokstäver eller till och med 500 ord, bör den fortfarande bara returnera ett resultat med en enda storlek.

Alla hashfunktioner innehåller samma egenskaper. Vilka är :

- Determinist : direkt, efter passagen genom kvarnen för den aktuella funktionen, måste resultatet av meddelandet, under alla omständigheter, vara oföränderligt: platser, ögonblick, upprepning, ...

- La styrka : resultatet från funktionen får inte tillåta någon att gå tillbaka till det ursprungliga meddelandet.

- Distinkt : resultatet som erhålls från funktionen för två liknande meddelanden bör inte vara lika utan snarare olika och lätt identifierbara.

- Unik : efter analys kan två olika meddelanden inte komma ut med samma resultat.

- Effektiv : resultatet får inte försenas, det måste vara omedelbart.

Intresset med hash är därför att standardisera innehållet så att det har ett identiskt antal tecken och att kunna identifiera data på ett unikt sätt för ett meddelande till ett annat.

🚀Praktisk användning av olika hashfunktioner

Den här listan är inte komplett, eftersom det finns flera andra användningsområden för dessa funktioner:

- Jämför lösenord : som sagt, när du sparar ditt lösenord görs allt för säkerheten.

- Verifiering av din nedladdade data : i vissa fall, till exempel när du laddar ner en fil från internet, finns filens originalsignatur tillgänglig.

Det visas antingen direkt på webbplatsen eller i en annan fil som är separat. För att försäkra dig om att filen är korrekt nedladdad måste du helt enkelt kontrollera att signaturen för filen verkligen är densamma som den som tillhandahålls.

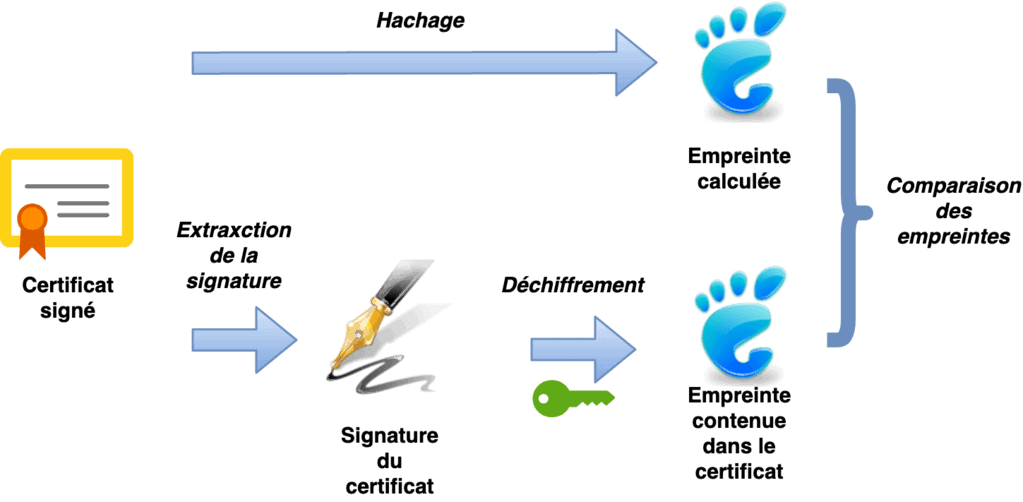

- Digital eller elektronisk signatur av dokuments: här skickas dokumenten direkt till en hashfunktion. Handlingarna skickas samtidigt med fingeravtrycken. Användaren skulle bara behöva dechiffrera det mottagna fingeravtrycket och verifiera att det motsvarar beräkningen av det fingeravtryck som är kopplat till mottagna data.

- Användning av hashtabell : om du vill göra det måste du använda det i mjukvaruutveckling för att allt ska gå bra.

- Angående datalagring : för att försäkra dig om närvaron av dokumentet måste du försäkra dig om att signaturen också finns där, så du behöver inte spara den igen. Detta är mycket uppskattat, för om det är en fil som är stor kommer det att ta dig mycket mindre tid för beräkningen av signaturen för det registrerade fingeravtrycket.

🚀Använda hash-kodning

Funktionen som håller dina lösenord säkra är den som tar texten i ditt lösenord och maler det till en signatur. Denna signatur kallas också empreinte ".

Datorn skickar inte ditt lösenord till en server, den överför bara din lösenordssignatur. För närvarande sparar inte servern lösenordet, utan snarare signaturen som har slipats.

Artikel att läsa: Hur man satsar på Live TV-spel på 1xbet

Få 200% bonus efter din första insättning. Använd denna officiella kampanjkod: argent2035

När datorn ansluter kommer servern inte att verifiera identiteten för ditt lösenord, utan snarare om signaturen för ditt lösenord är densamma som det registrerade.

Så oroa dig inte för att någon ska använda ditt lösenord, för hashfunktionen minskar risken för trafik med lösenordsmalning.

🚀Kända hashfunktioner

Nu kommer vi att introducera några kända funktioner och några sajter som hjälper dig.

⚡️MD5

Säkert har vissa redan hört talas om det. Denna hash-funktion är mycket välanvänd och mer så när det gäller säkerhet, är det lämpligt att byta till den mest robusta versionen som finns, eftersom konsekvenserna av kollisioner är närvarande.

Artikel att läsa: Hantera dina företagskonton väl

Observera att den här funktionen direkt returnerar en 128-bitars hash.

⚡️SHA1

SHA1 var tidigare ersättningsfunktionen för MD5, eftersom det skickade 160-bitars hash och det gav ingen chans att stöta på kollisioner.

Detta förändrades från 2004-2005, då flera attacker visade på möjligheterna att generera kollisioner.

Sedan det datumet är det egentligen inte tillrådligt att använda den här funktionen i SHA1. Men idag använder många fortfarande denna funktion.

Från och med den 31 december 2016 är digitala certifikat som använde SHA1 inte längre giltiga.

⚡️SHA2

Bestå av SHA256 et SHA512, de är de två största standarderna som används för närvarande.

Vi säger detta med säkerhet, eftersom vi ännu inte har hittat några säkerhetsbrister på dessa olika funktioner. De har möjlighet att producera signaturer i höjd resp 256 och 512 bitar.

Slutligen kommer vi att presentera dig för några sajter som ger dig möjligheten att generera digitala signaturer med filer eller data, och även använda olika hash-funktioner.

- Om du vill kryptera en text har du: http//www.cryptage-md5.com/

- För att kryptera på engelska: http://onlinemd5.com/

Se till att använda dem väl för att dra nytta av deras funktioner.

🚀Slutsats

Hash är mer än bara en matematisk funktion. Det är ett kraftfullt verktyg inom datasäkerhetsområdet. I den här artikeln utforskade vi grunderna för hashing och dess relevans i dagens digitala landskap.

Vi har lärt oss att hash ger en effektiv metod för att verifiera dataintegritet, upptäcka manipulering eller fel. Dessutom spelar det en viktig roll för att säkra lösenord, göra dem okrossbara och därmed skydda känslig information.

Artikel att läsa: Hur finansierar du ditt projekt med en stram budget?

Utöver dessa vanliga användningsområden upptäckte vi också de många tillämpningarna av hashing inom olika datorområden. Oavsett om det gäller datalagring, deduplicering, hashtabeller eller informationshämtning, visar sig hashing vara det ett mångsidigt och effektivt verktyg.

Det är dock avgörande att välja hashalgoritmen noggrant efter de specifika behoven. nuvarande standarder, såsom SHA-256 eller SHA-512, ger högre säkerhetsnivåer och bör föredras framför föråldrade eller sårbara algoritmer.

Vanliga frågor

⚡️Vad använder vi en hash till?

Det intressanta i hashen är inte på något sätt data i fråga, utan snarare deras signaturer som tillåter en bra nivå av datasäkerhet.

⚡️Vad är en kollision i hashing?

En kollision representeras när flera olika data från varandra ger samma fingeravtryck. Men oroa dig inte om detta händer, för det är bara en fråga om att göra en enkel kontroll om fingeravtrycket som vi fick för datan är detsamma som för de data som skickas.

Vi avslutade !!

Vi hoppas att du var nöjd och att hash-funktioner inte innehåller fler hemligheter för dig.

Lämna en kommentar