Lahat tungkol sa pag-hash

Sa digital na mundo ngayon, ang seguridad ng data ay isang pangunahing alalahanin para sa mga indibidwal at organisasyon. Mula sa proteksyon ng password hanggang sa integridad ng data, mahalagang magkaroon ng matatag na mekanismo upang matiyak ang pagiging kumpidensyal at pagiging tunay ng sensitibong impormasyon. Dito pumapasok ang hashing.

Ang hashing, isang pangunahing pamamaraan ng cryptographic, ay nag-aalok ng isang makapangyarihang solusyon upang hindi maibabalik na secure ang data.

Sa artikulong ito, susuriin natin ang mga detalye ng pag-hash, pag-explore kung paano ito gumagana, mga aplikasyon nito, at ang kaugnayan nito sa landscape ng seguridad ng IT.

Kumuha ng 200% Bonus pagkatapos ng iyong unang deposito. Gamitin ang promo code na ito: argent2035

🚀 Ano ang hash?

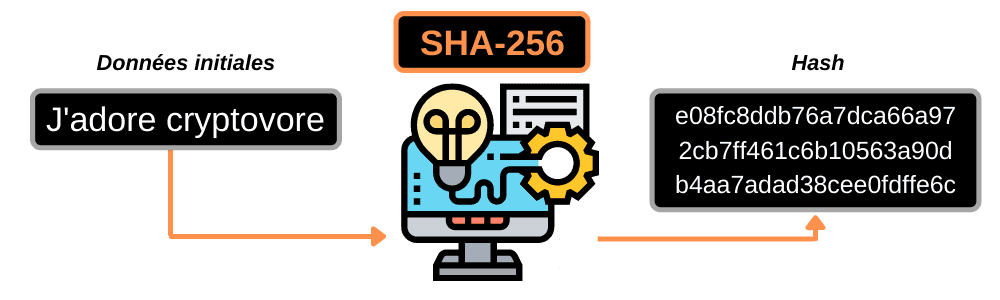

Ang Hash, sa simpleng termino, ay isang mathematical transformation na kumukuha ng variable-sized na data at kino-convert ito sa isang natatanging fixed-sized na digital fingerprint. Ang imprint na ito, madalas na tinutukoy bilang "sumira“, ay isang cryptographic digest na nagbubuod sa lahat ng data ng hindi maibabalik na pinagmulan.

Sa madaling salita, halos imposibleng buuin muli ang orihinal na data mula sa hash, na ginagawang mahalagang one-way na pamamaraan ang pag-hash para sa pagtiyak ng pagiging kumpidensyal at integridad ng impormasyon.

Isa sa mga pinakakaraniwang gamit ng hashing ay pagsusuri sa integridad ng datas. Sa pamamagitan ng pagkalkula ng fingerprint ng isang file o isang set ng data, nagiging posible na makita ang anumang pagbabago o pagbabago ng data.

Kahit na ang isang maliit na pagbabago sa orihinal na data ay magreresulta sa isang ganap na naiibang fingerprint, na nagpapahintulot sa mga error o pagtatangka sa pagmamanipula na mabilis na matukoy.

Ang hash ay nakakahanap din ng lugar nito sa larangan ng cryptography, na nag-aalok ng a malakas na proteksyon ng password at sensitibong impormasyon. Sa halip na direktang mag-imbak ng mga password sa isang database, hina-hash ng mga secure na system ang mga ito bago itago ang mga ito.

Kapag ipinasok ng user ang kanilang password, muli itong hina-hash at inihahambing sa nakaimbak na halaga para sa pag-verify. Kaya, kahit na sa kaganapan ng hindi awtorisadong pag-access sa database, ang mga password ay nananatiling hindi naiintindihan.

Gayunpaman, hindi lahat ng algorithm ng hashing ay ginawang pantay. Ang ilan ay itinuturing na lipas na o mahina sa mga advanced na cryptographic na pag-atake.

Inirerekomenda ng mga eksperto sa seguridad ang paggamit ng matatag at mahusay na mga algorithm, tulad ng SHA-256 o SHA-512, upang matiyak ang pinakamainam na seguridad.

🚀Bakit ang hash?

Mahalagang gamitin ang hash upang ma-secure ang mga transaksyon na naisagawa na at gayundin ang mga darating.

Kapag ang isang pagbabago ay ginawa sa network, kailangan mong baguhin ang lahat ng nakaraang mga bloke pati na rin ang kanilang nauugnay na mga hash. Kung gagawa kami ng pagbabago sa buong network, ang hash na bubuo ay sa iyo.

Artikulo na babasahin: Lahat tungkol sa warrant

Kailangan mong ihambing ang iyong hash pati na rin ang sa network upang hindi ma-validate ang isang transaksyon.

Sa katunayan, ang hash ay isa sa mga mahahalagang elemento para sa konstitusyon ng isang Markel tree. Kaya naman posible para sa ilang partikular na cryptocurrencies na pagsamahin ang ilang hash function na may iba't ibang katangian mula sa iba.

🚀Ang mga patakaran at katangian ng hashing

Para maging tama ang isang hash function, dapat nitong igalang ang ilang partikular na panuntunan at katangian:

- Ang haba ng signature ang ginamit ay dapat palaging pareho kahit gaano karaming data ang iyong inilagay. Sa ibang pagkakataon, makikita natin kung ano ang mga haba ng mga fingerprint sa mga hash function.

- Mula sa mga fingerprint, imposibleng mahanap ang orihinal na data: gumagana lamang ang mga function sa hash sa isang direksyon.

- Hindi posibleng hulaan ang isang pirma. Imposibleng subukan mong isipin ang lagda sa pamamagitan ng pagsusuri sa data.

- Kung marami kang data, dapat ang bawat data may iba't ibang pirma.

🚀Paano gumagana ang hashing

Sa katotohanan, ang pag-hash ay isang automated na proseso na may potensyal na maihalintulad sa mga code na ipinadala sa panahon ng digmaan.

Sa teorya, kailangan lang na magdagdag, maglipat, o magbago ng iba't ibang karakter ng isang mensahe upang makakuha ng isang code na dapat ay ganap na naiiba sa iba at kakaiba sa uri nito.

Artikulo na babasahin: Kumuha ng crowdfunding para sa iyong proyekto

Hinahayaan ka ng hash na bumuo mula sa isang variable na pantulong na input, isang nakapirming code. Kahit na ang haba ng string ay higit sa 5 letra o kahit 500 salita, dapat pa rin itong magbalik ng isang resulta na may isang sukat.

Ang mga hash function ay naglalaman ng parehong mga katangian. Alin ang mga :

- Determinista : direkta, pagkatapos ng pagpasa sa grinder ng function na pinag-uusapan, ang resulta ng mensahe, sa lahat ng pagkakataon, ay dapat na hindi nagbabago: mga lugar, sandali, pag-uulit, ...

- La lakas : ang resulta na nakuha mula sa function ay hindi dapat pahintulutan ang sinuman sa anumang oras na bumalik sa unang mensahe.

- Natatangi : ang resultang nakuha mula sa function na may kinalaman sa dalawang magkatulad na mensahe ay hindi dapat magkatulad ngunit sa halip ay magkaiba at madaling matukoy.

- Kakaiba : pagkatapos ng pagsusuri, hindi maaaring lumabas ang dalawang magkaibang mensahe na may parehong resulta.

- Mabisa : hindi dapat maantala ang resulta, dapat agad-agad.

Ang interes ng pag-hash samakatuwid ay upang gawing pamantayan ang mga nilalaman upang magkaroon ng magkaparehong bilang ng mga character at upang matukoy ang data sa isang natatanging paraan para sa isang mensahe sa isa pa.

🚀Praktikal na paggamit ng iba't ibang mga function ng hash

Ang listahang ito ay hindi kumpleto, dahil may ilang iba pang gamit ng mga function na ito:

- Ang paghahambing sa pagitan ng mga password : gaya ng sinabi, kapag nirerehistro ang iyong password, lahat ay ginagawa para sa seguridad.

- Pag-verify ng iyong na-download na data : sa ilang mga kaso halimbawa, kapag nag-download ka ng isang file mula sa internet, ang orihinal na lagda ng file ay magagamit.

Ito ay direktang ipinapakita sa site o sa isa pang file na hiwalay. Upang tiyakin sa iyo na ang file ay na-download nang tama, kailangan mo lamang suriin kung ang pirma ng file ay talagang pareho sa ibinigay.

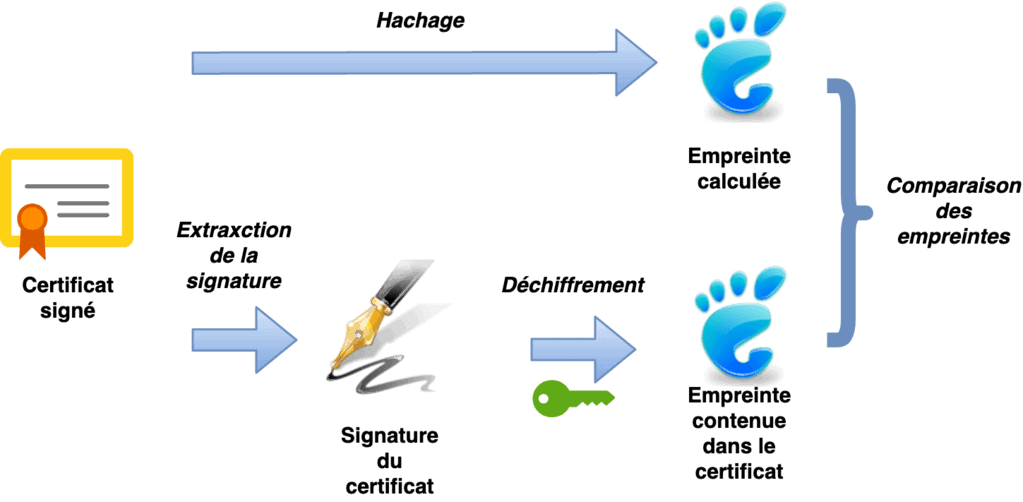

- Digital o electronic na lagda ng mga dokumentos: dito, ang mga dokumento ay direktang ipinadala sa isang hash function. Ang mga dokumento ay ipinapadala kasabay ng mga fingerprint. Kailangan lang i-decipher ng user ang fingerprint na natanggap at i-verify na tumutugma ito sa computation ng fingerprint na naka-attach sa data na natanggap.

- Paggamit ng hash table : kung gusto mong gawin ito, kakailanganin mong gamitin ito sa pagbuo ng software para maging maayos ang lahat.

- Tungkol sa pag-iimbak ng data : para tiyakin sa iyo ang pagkakaroon ng dokumento, kailangan mong tiyakin sa iyong sarili na naroon din ang pirma, kaya hindi mo na kailangang i-save ito muli. Ito ay lubos na pinahahalagahan, dahil kung ito ay isang file na malaki, ito ay magdadala sa iyo ng mas kaunting oras para sa pagkalkula ng lagda ng nakarehistrong fingerprint na gagawin.

🚀Paggamit ng hash coding

Ang tampok na nagpapanatili sa iyong mga password na secure ay ang isa na kumukuha ng teksto ng iyong password at ginagawang isang lagda. Ang pirmang ito ay tinatawag ding bakas '.

Ang computer ay hindi nagpapadala ng iyong password sa isang server, ito ay nagpapadala lamang ng iyong password signature. Sa oras na ito, ang server ay hindi nagse-save ng password, ngunit sa halip ang lagda na na-giling.

Artikulo na babasahin: Paano tumaya sa Live TV Games sa 1xbet

Kumuha ng 200% Bonus pagkatapos ng iyong unang deposito. Gamitin ang opisyal na Promo code na ito: argent2035

Kapag kumonekta ang computer, hindi ibe-verify ng server ang pagkakakilanlan ng iyong password, ngunit sa halip kung pareho ang lagda ng iyong password sa nakarehistro.

Kaya huwag mag-alala tungkol sa sinumang gumagamit ng iyong password, dahil ang hash function ay binabawasan ang panganib ng trapiko sa paggiling ng password.

🚀Mga sikat na hash function

Ngayon ay ipakikilala namin ang ilang mga sikat na function at ilang mga site na makakatulong sa iyo.

⚡️MD5

Tiyak na narinig na ito ng ilang tao. Ang hash function na ito ay napakahusay na ginagamit at higit pa sa mga tuntunin ng seguridad, ipinapayong lumipat sa pinaka-matatag na bersyon na magagamit, dahil ang mga kahihinatnan ng mga banggaan ay naroroon.

Artikulo na babasahin: Pamahalaan nang mabuti ang iyong mga account sa negosyo

Tandaan na ang function na ito ay direktang nagbabalik ng 128-bit na hash.

⚡️SHA1

SHA1 ay dating kapalit na tungkulin ng MD5, dahil nagpadala ito ng 160-bit na mga hash at hindi ito nagbigay ng pagkakataong makatagpo ng mga banggaan.

Nagbago ito mula 2004-2005, nang ipinakita ng ilang pag-atake ang mga posibilidad na magkaroon ng mga banggaan.

Mula noong petsang iyon, hindi talaga ipinapayong gamitin ang function na ito ng SHA1. Ngunit ngayon, maraming tao pa rin ang gumagamit ng function na ito.

Simula noong Disyembre 31, 2016, hindi na valid ang mga digital certificate na gumamit ng SHA1.

⚡️SHA2

Binubuo ng SHA256 et SHA512, sila ang dalawang pinakamalaking pamantayan na kasalukuyang ginagamit.

Sinasabi namin ito nang may katiyakan, dahil wala pa kaming nahanap na anumang kahinaan sa seguridad sa iba't ibang function na ito. May posibilidad silang gumawa ng mga lagda sa taas ayon sa pagkakabanggit 256 at 512 bit.

Sa wakas, ipapakilala namin sa iyo ang ilang site na nagbibigay sa iyo ng posibilidad na makabuo ng mga digital na lagda gamit ang mga file o data, at gumamit din ng iba't ibang mga function ng hash.

- Kung gusto mong mag-encrypt ng text, mayroon kang: http://www.cryptage-md5.com/

- Upang i-encrypt sa Ingles: http://onlinemd5.com/

Siguraduhing gamitin ang mga ito nang maayos upang samantalahin ang kanilang mga function.

🚀Konklusyon

Ang hash ay higit pa sa isang mathematical function. Ito ay isang makapangyarihang kasangkapan sa larangan ng seguridad ng computer. Sa artikulong ito, ginalugad namin ang mga pangunahing kaalaman ng hashing at ang kaugnayan nito sa digital landscape ngayon.

Nalaman namin na ang pag-hash ay nagbibigay ng isang epektibong paraan para sa pag-verify ng integridad ng data, pag-detect ng pakikialam o mga error. Higit pa rito, ito ay gumaganap ng isang mahalagang papel sa pag-secure ng mga password, na ginagawa itong hindi masira at sa gayon ay nagpoprotekta sa sensitibong impormasyon.

Artikulo na babasahin: Paano tutustusan ang iyong proyekto sa isang mahigpit na badyet?

Higit pa sa mga karaniwang gamit na ito, natuklasan din namin ang maramihang mga application ng hashing sa iba't ibang larangan ng computing. Kung para sa pag-iimbak ng data, deduplication, hash table o pagkuha ng impormasyon, ang pag-hash ay nagpapatunay na isang maraming nalalaman at epektibong tool.

Gayunpaman, napakahalaga na maingat na piliin ang algorithm ng hashing ayon sa mga partikular na pangangailangan. kasalukuyang pamantayan, gaya ng SHA-256 o SHA-512, magbigay ng mas mataas na antas ng seguridad at dapat na mas gusto kaysa sa mga luma o mahinang algorithm.

Mga Madalas Itanong

⚡️Ano ang ginagamit namin ng hash?

Ang kawili-wiling bagay sa hash ay hindi ang data na pinag-uusapan, ngunit ang kanilang mga lagda na nagbibigay-daan sa isang mahusay na antas ng seguridad ng data.

⚡️Ano ang hash collision?

Ang isang banggaan ay kinakatawan kapag ang ilang magkakaibang data mula sa isa't isa ay nagbibigay ng parehong fingerprint. Ngunit huwag mag-alala kung mangyari ito, dahil simpleng pagsusuri lang kung ang fingerprint na natanggap namin para sa data ay pareho sa data na ipinadala.

tapos na tayo!!

Umaasa kaming nasiyahan ka at wala nang mga lihim para sa iyo ang mga hash function.

-iwan Ng komento